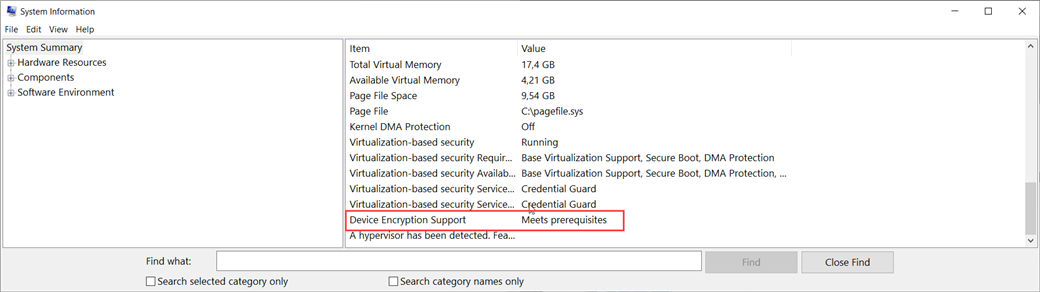

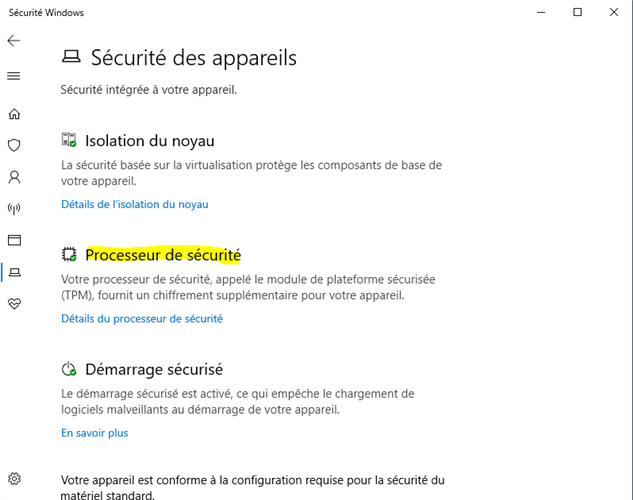

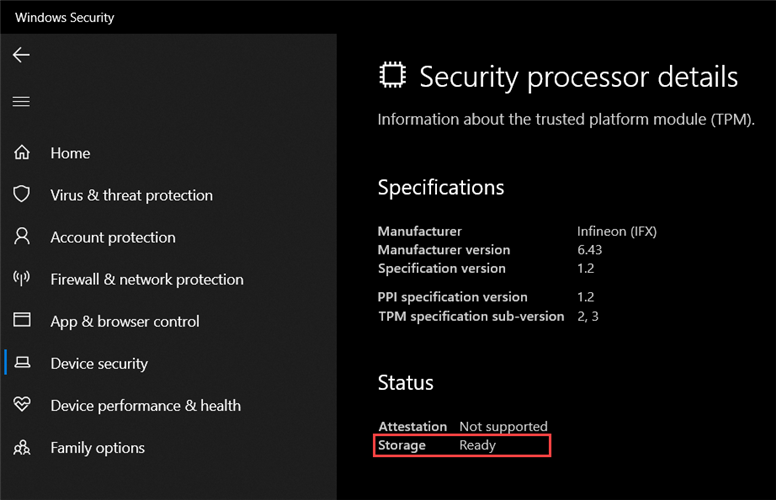

Ce billet présente la configuration du chiffrement de disques via la technologie BitLocker proposé par Windows 10 dans un mode TPM + PIN. BitLocker est issu d’un projet d’architecture sécurisé initié en 2004 par Microsoft sous le nom de CornerStone et dont le but est d’assurer la protection des informations en cas de perte ou de vol de périphérique. La fonctionnaté est conjuguée avec une autre fonctionnalité Code Integrity Rooting permettant de valider le système de fichiers et Windows afin de permettre le déchiffrement du volume et d’éviter les accès non sécurisés.

Nous verrons la configuration de BitLocker dans un mode TPM uniquement en abordant les phases suivantes :

- Création de la stratégie BitLocker TPM + PIN

- Résultat de la stratégie forcant le chiffrement TPM+PIN sur les machines

- Configuration manuelle du PIN via un Script utilisateur

- Création du package Microsoft Intune

- Déploiement du script packagé

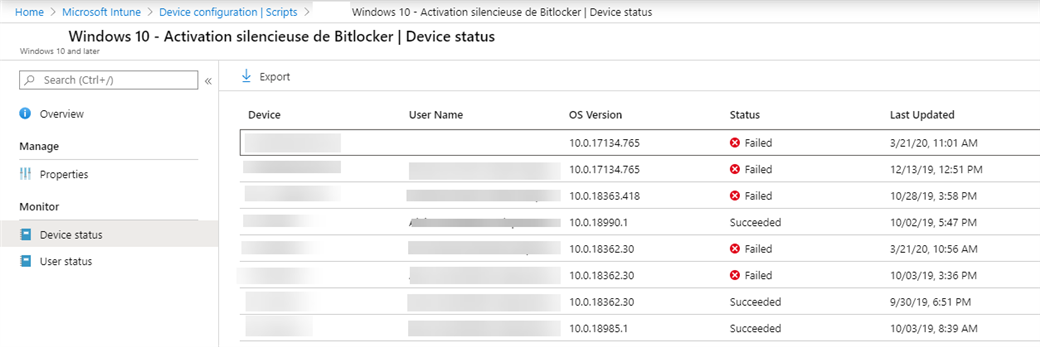

- Résultats

Au préalable, vous devez avoir suivi le billet : Prérequis à la gestion de BitLocker

Création de la stratégie

Commencez par créer un groupe qui stockera les machines qui utiliseront BitLocker dans mode TPM + PIN.

Note : les machines de ce groupe ne doivent pas être dans un groupe ciblé par d'autres stratégies BitLocker.

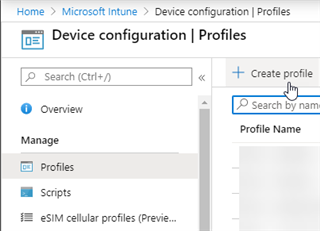

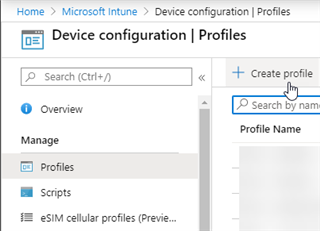

Passez ensuite procéder la création de la stratégie de configuration BitLocker pour des machines Windows 10 dans un mode TPM+PIN. Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Device Configuration – Profiles.

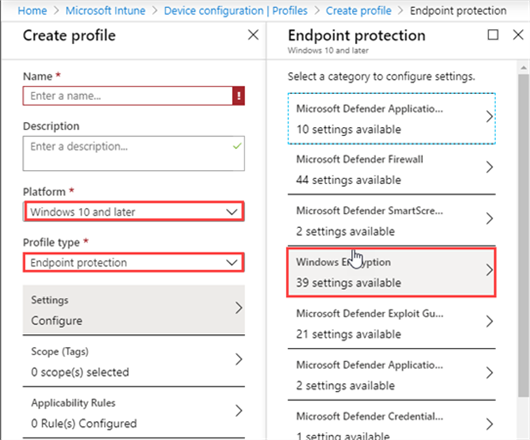

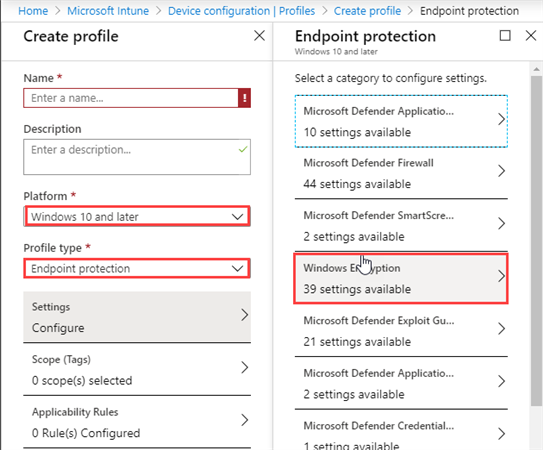

Procédez à la création du profil que vous nommerez selon votre convention de nommage (par exemple : Windows 10 – Configuration BitLocker TPM + PIN). Sélectionnez la plateforme Windows 10 et ultérieur puis Endpoint Protection dans le type de profil. Sélectionnez ensuite la catégorie Windows Encryption.

Les stratégies proposent les éléments suivants :

- Encrypt Devices permet d’activer le chiffrement BitLocker sur les machines cibles. Passez l’option à Require.

Dans les paramètres de base de BitLocker :

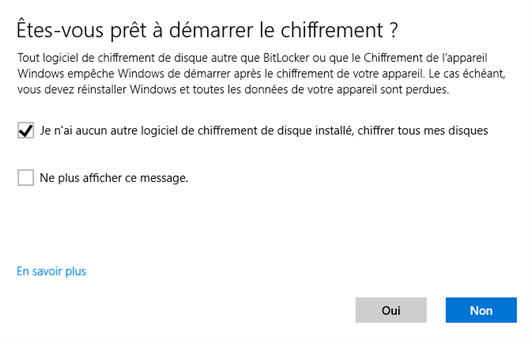

- L’option Warning for other disk encryption permet de bloquer la fenêtre visant à avertir qu’il ne faut pas activer BitLocker si d’autres solutions de chiffrement de disque sont utilisées.

Activez l’option. - Allow standard users to enable encryption during Azure AD Join est une nouvelle option apparue avec Windows 10 1809 permettant aux utilisateurs sans priviléges d’administration d’activer BitLocker lorsque la machine joint Azure Active Directory. Cette option ne s’applique qu’au scénario Azure AD Join et n’est active que si l’option précédente est bloquée.

Activez l’option. - Enfin, les trois dernières options permettent de configurer les méthodes de chiffrements souhaitées pour :

- Les disques de systèmes d’exploitation

- Les disques de données fixes

- Les périphériques amovibles

Laissez l’option par défaut.

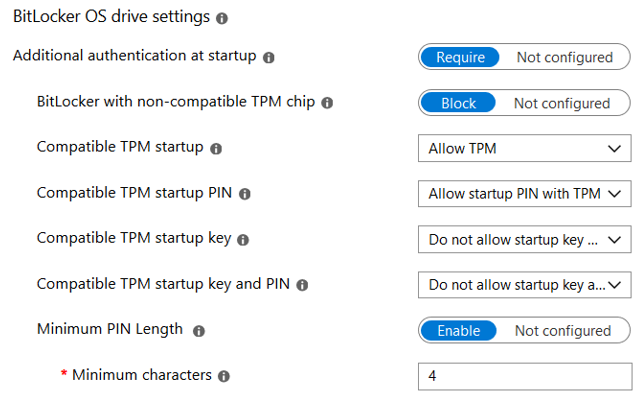

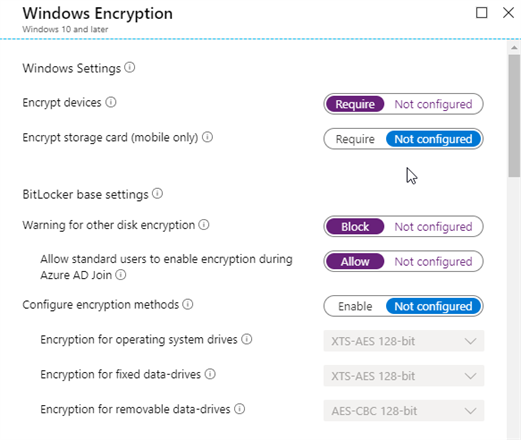

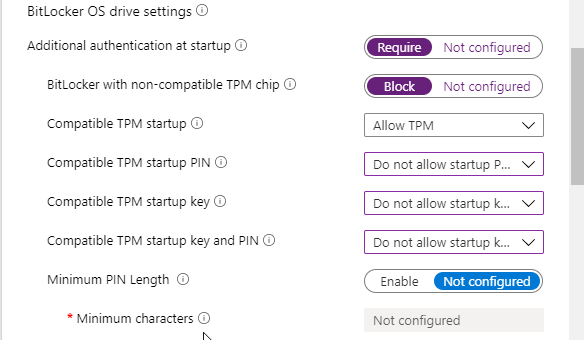

Les paramétres suivants permettent de configurer les paramétrages BitLocker pour les disques système :

- L’option Additional authentication at startup permet de configurer les modes de validation BitLocker (TPM, TPM+PIN, TPM+Dongle, TPM+PIN+Dongle).

Passez l’option à Require.

- Le paramètre Bitlocker with non-compatible TPM chip permet de définir si vous souhaitez bloquer le chiffrement pour des périphériques qui n’ont pas de puce TPM compatible.

Passez l’option à Block.

- Compatible TPM startup permet de définir si la puce TPM est autorisé, requise ou non autorisé pour le chiffrement.

Choisissez Allow TPM.

- L’option Compatible TPM startup PIN permet d’ajouter l’usage (autorisé, requis ou non) d’un code PIN de démarrage avec la puce TPM. Cette action requiert l’action de l’utilisateur pour la configuration.

Passez l’option à Allow PIN with TPM. - L’option Compatible TPM startup key permet d’ajouter l’usage (autorisé, requis ou non) d’un dongle de démarrage avec la puce TPM. Cette action requiert l’action de l’utilisateur pour la configuration.

Passez l’option à Do not allow startup key with TPM. - L’option Compatible TPM startup key and PIN permet d’ajouter l’usage (autorisé, requis ou non) à la fois d’un dongle et d’un code PIN de démarrage avec la puce TPM. Cette action requiert l’action de l’utilisateur pour la configuration.

Passez l’option à Do not allow startup key and PIN with TPM.

- L’option Minimum PIN length permet de définir la taille minimale du PIN lorsque vous avez choisi d’autoriser ou d’imposer l’usage d’un PIN dans l’une des options précédentes.

Activez l’option et renseignez la taille minimale (4 caractères par exemple).

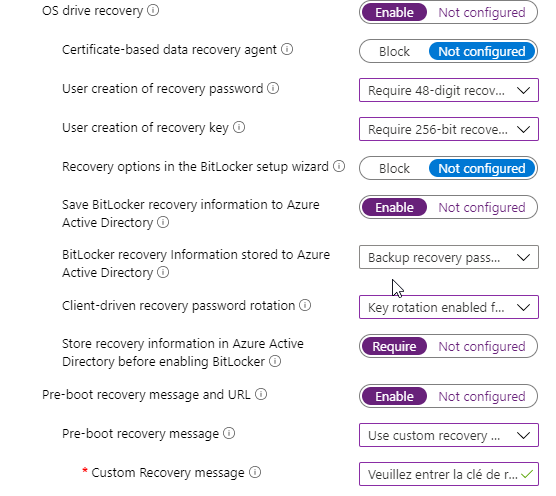

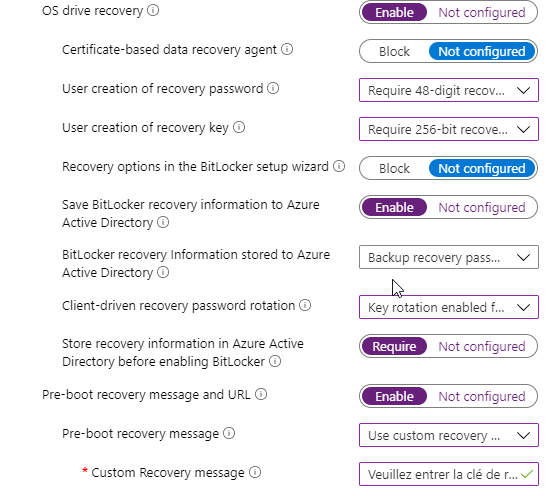

La sous section OS drive recovery traite des options de restauration du disque système :

- Activez la restauration via l’option OS Drive Recovery

- L’option certificate-based data recovery agent permet d’empêcher l’utilisation de l’agent de récupération de données avec les disques systèmes protégés par BitLocker. Ceci permet d’utiliser un certificat d’une PKI pour réaliser le chiffrement des disques. Ce certificat peut ensuite utilisé pour le déchiffrement des disques.

Note :Cette option est très peu utilisée de par sa complexité, vous trouverez néanmoins plus d’informations sur : https://blogs.technet.microsoft.com/askcore/2015/10/16/setting-up-data-recovery-agent-for-bitlocker

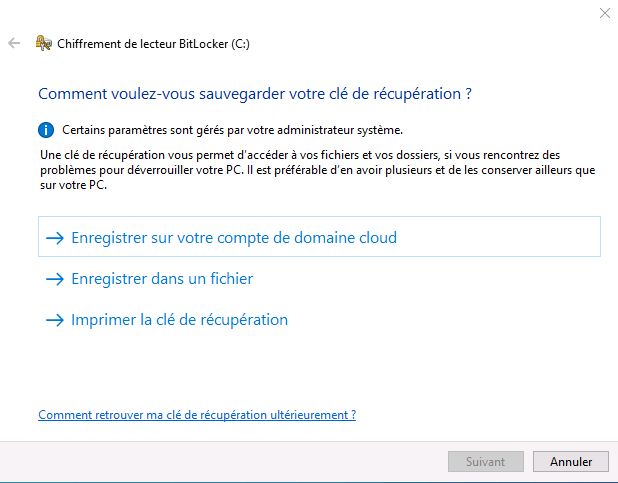

- Le paramètre user creation of recovery password permet de choisir si l’utilisateur est autorisé ou doit créer un mot de passe de restauration de 48 caractères. Cette option doit être passé à Require 48-digit recovery password pour s’assurer que le mot de passe de restauration est bien créé.

- Le paramètre user creation of recovery key permet de choisir si l’utilisateur est autorisé ou doit créer la clé de restauration de 256 caractères. Cette option doit être passé à Require 256-digit recovery key pour s’assurer que la clé de restauration est bien créée.

- L’option Recovery options in the BitLocker setup wizard permet de choisir si l’utilisateur peut voir et changer les options de restauration dans l’assistant.

- L’option Save BitLocker recovery information to Azure Active Directory définit si les informations de restauration BitLocker doit être stockés dans Azure Active Directory. Activez l’option.

- L’option BitLocker recovery Information stored to Azure Active Directory définit les éléments qui doivent être sauvegardés dans Azure Active Directory :

- Mot de passe de restauration et packages de clé

- Mot de passe de restauration uniquement

Choisissez la valeur Backup recovery passwords and key packages.

- Le paramètre Client-driven recovery password rotation définit le comportement (désactivé, activé pour les périphériques Azure AD ou activé pour les périphériques Azure AD et Hybrid Azure AD) pour la rotation du mot de passe de restauration lorsque celui-ci a été utilisé sur la machine (via Bootmgr ou WinRE). Choisissez l’option Key rotation enabled for Azure AD and Hybrid-joined devices.

- L’option Store recovery information in Azure Active Directory before enabling BitLocker puisqu’elle permet de s’assurer que l’utilisateur ne peut pas lancer le chiffrement de sa machine sans avoir procéder à la sauvegarde des informations de restauration dans Azure AD. Passez l’option à

- Vous pouvez ensuite activer la personnalisation d’un message ou d’une URL affiché lors de la phase de prédémarrage lors de la restauration. Une fois l’option activée, vous avez le choix entre

- Utiliser le message et l’URL de restauration par défaut

- Utiliser un message et une URL de restauration vide

- Utiliser un message de restauration personnalisé

- Utiliser une URL de restauration personnalisée

Passez ensuite les autres paramètres que nous aborderons dans d'autres billets.

Cliquez sur OK à deux reprises puis Create pour procéder à la création de la stratégie.

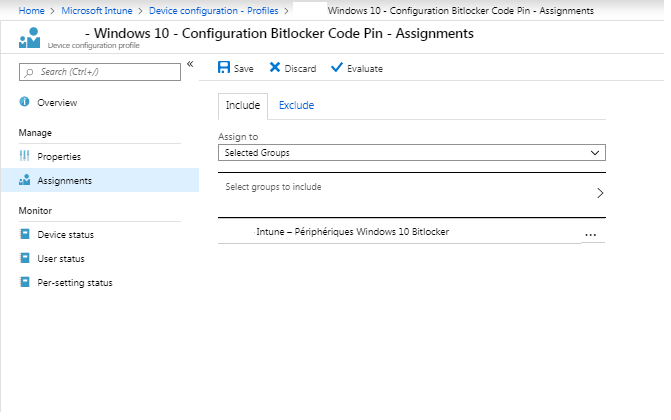

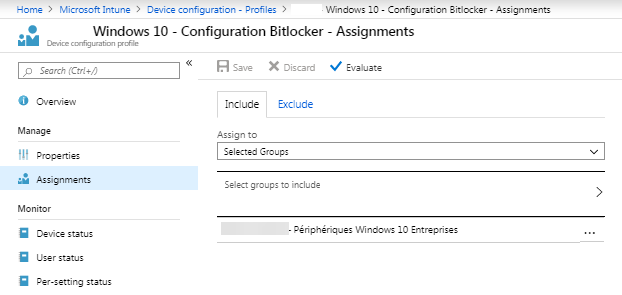

Une fois crée, procédez à l’assignement de la stratégie au groupe des machines Windows 10 puis cliquez sur Save.

La stratégie étant créée et assignées, vous pouvez passer à la phase de validation.

Le mode TPM + PIN n’est pas supporté nativement par Microsoft Intune car le chiffrement en mode silencieux de Windows 10 ne permet pas de lancer une fenêtre de configuration du code PIN. L’objectif de la stratégie est de permettre/autoriser (Allow) à la fois les configurations suivantes :

- TPM uniquement

- TPM + PIN

Ainsi la configuration du mode TPM + PIN se fait en deux temps :

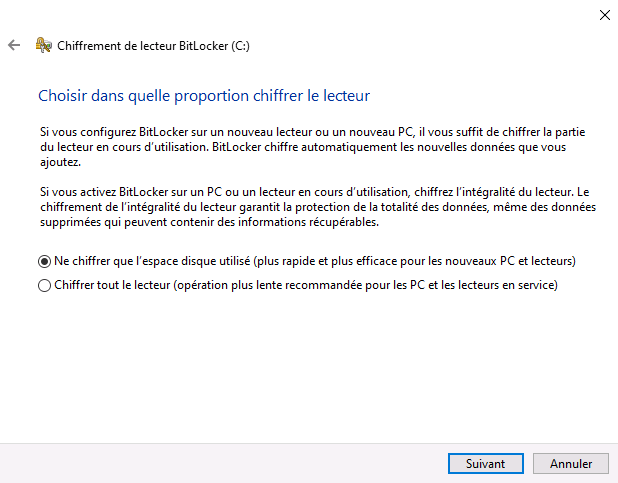

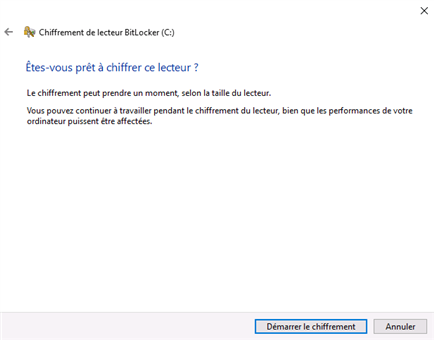

- Chiffrement automatique et silencieux en mode TPM uniquement

- Activation du mode TPM + PIN par

- La configuration manuelle du PIN via une application déployée par l’utilisateur. (C’est cette méthode qui est à privilégier)

- La préconfiguration d’un code PIN par défaut pour l’utilisateur. Note le changement du PIN requiert les droits d’administration.

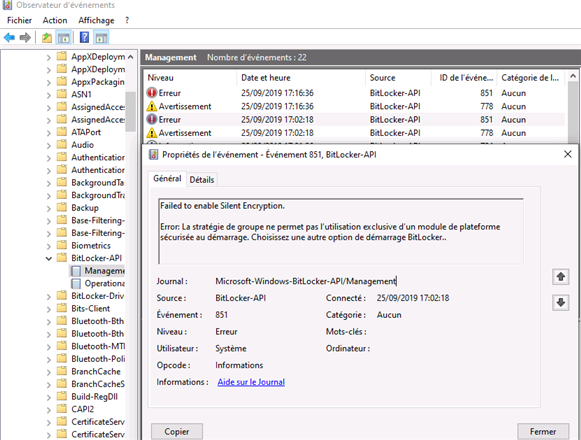

Si vous n'utilisez pas une des deux méthodes citées précédemment, alors vous pourrez constater les erreurs suivantes dans l’observateur d’événéments Applications and Services Log – Microsoft – Windows – BitLocker-API avec : « La stratégie de groupe ne permet pas l’utilisation exclusive d’un module de plateforme sécurisée au démarrage ».

Configuration Manuelle du PIN via un script utilisateur

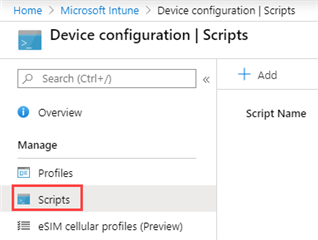

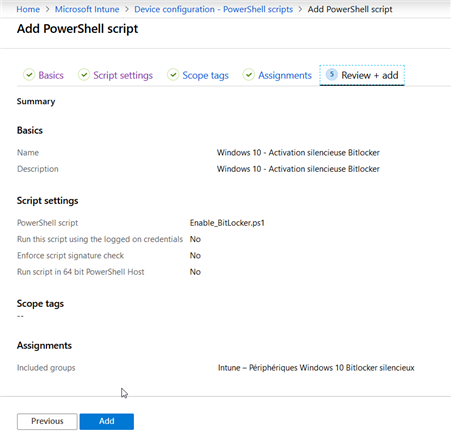

Puisque la stratégie BitLocker (TPM+PIN) ne permet pas par défaut un fonctionnement optimal, nous allons utiliser un script de configuration manuel du code PIN par l’utilisateur en complément de la stratégie hybride utilisant le mode TPM uniquement et TPM + PIN. Pour ce faire, nous utiliserons un script communautaire. Ce script sera déployé sous la forme d’une application Win32 via l’Intune Management Extension.

Microsoft Intune requiert un certain format de fichier à intégrer dans le portail. Pour ce faire, Microsoft propose un outil de packaging qui va créer l’équivalent d’un « zip » pouvant être ingéré dans le service.

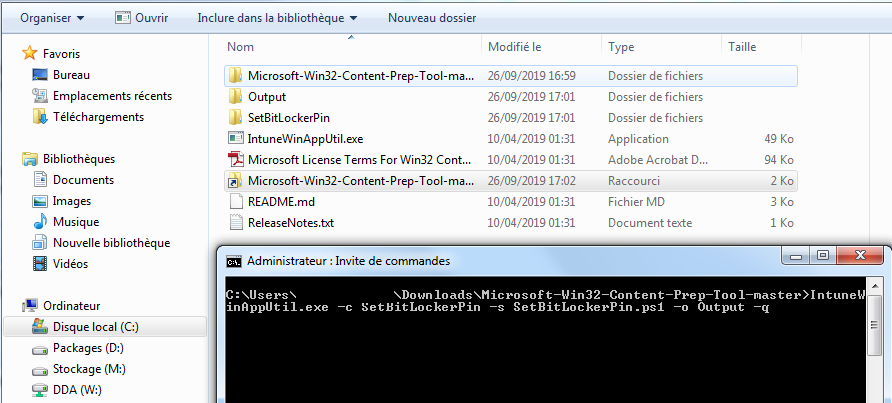

Pour ce faire, téléchargez l’outil Microsoft-Win32-Content-Prep-Tool (IntuneWinAppUtil.exe).

Procédez ensuite à la création d’un répertoire correspondant au nom de votre application et deux sous répertoire Sources et Output :

- <APPLICATION>

- Sources : Dossier utilisé par l’outil comme référence des sources

- Output : Dossier utilisé par l’outil pour générer le fichier de sortie.

Ouvrez un outil en ligne de commande en administrateur. Positionnez vous dans le dossier et tapez la commande suivante : .\IntuneWinAppUtil.exe -c <Chemin vers les sources de l’application> -o <Dossier de sortie>

Exemple : .\intuneWinAppUtil.exe –c SetBitLockerPIN -s SetBitLockerPin.PS1 -o Output -q

L’outil lance une série d’opération et renvoie l’état Done spécifiant que le package <Application>.intunewin est crée.

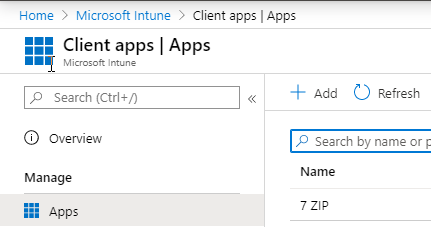

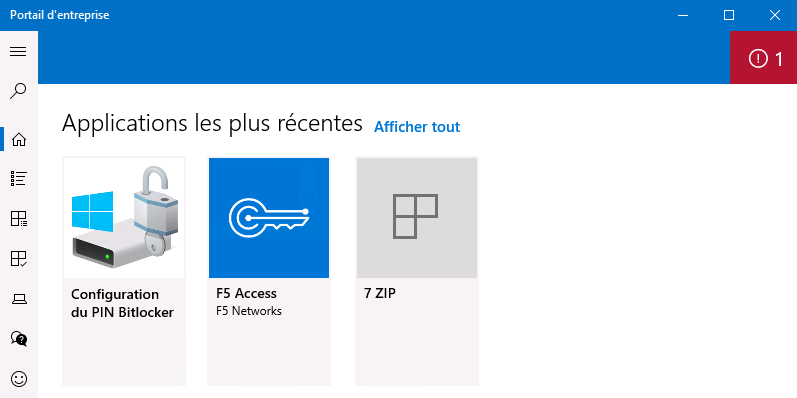

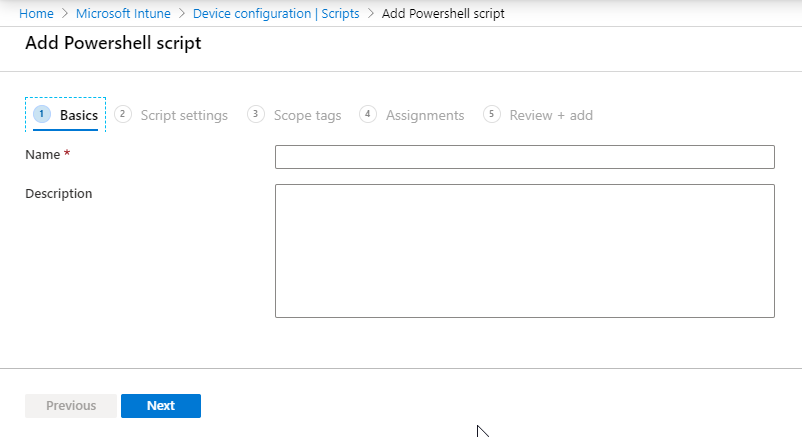

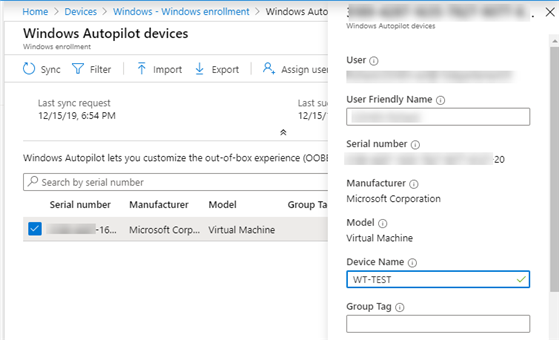

Une fois l’application packagée, nous pouvons l’intégrer dans Microsoft Intune afin de réaliser le déploiement obligatoire sur les postes de travail. Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Applications clientes – Applications. Cliquez sur Ajouter

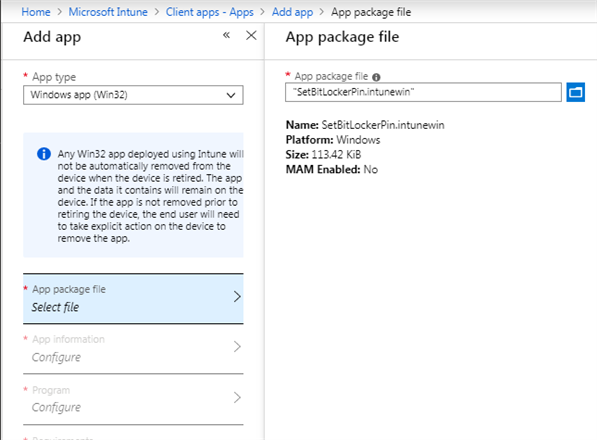

Dans le type d’application, choisissez Application Windows (Win32). Dans Fichier de package d’application, chargez le fichier .intunewin précédemment généré (par exemple : SetBitLockerPin.intunewin)

Cliquez sur OK.

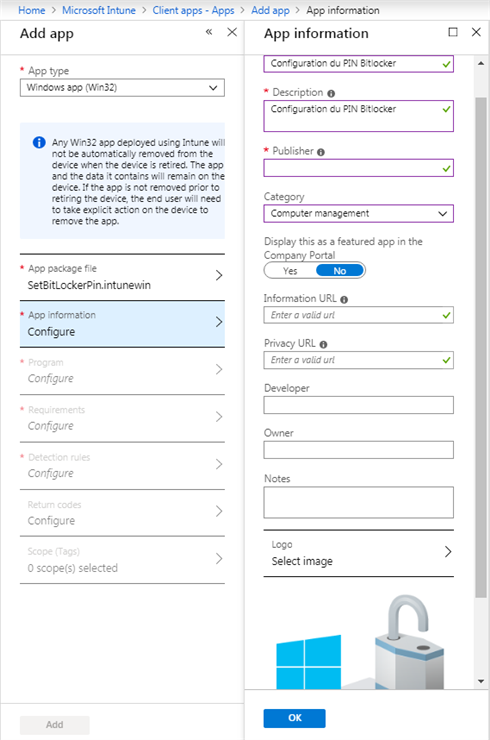

Une fois le package chargé, dans Information sur l’application, spécifiez :

- Le nom de l’application

- La description (utilisée dans le portail entreprise lorsqu’elle est mis à disposition en libre-service)

- L’éditeur

- La catégorie

- Si l’application doit être mise en avant dans le portail

- Et les autres informations : URL d’informations, URL de la déclaration de confidentialité, etc.

- Ainsi que l’icône de l’outil fourni par le développeur

Cliquez sur OK.

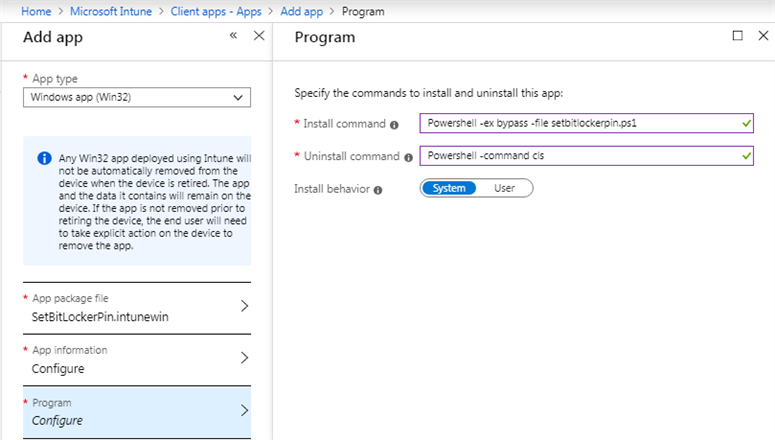

Dans la partie Programmes, saisissez :

- La ligne de commande d’installation : PowerShell -ex bypass – file setbitlockerpin.ps1

- La ligne de commande de désinstallation : PowerShell -command cls

- Le mode d’exécution : Système ou Utilisateur

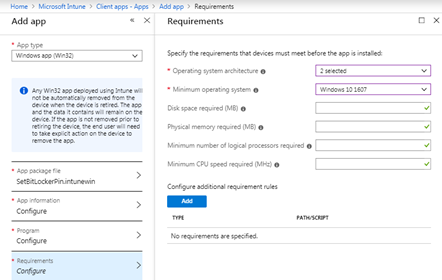

Dans la partie Spécifications, choisissez :

- L’architecture du système : 32bits et 64 bits

- La version minimale du système : Windows 10 1607

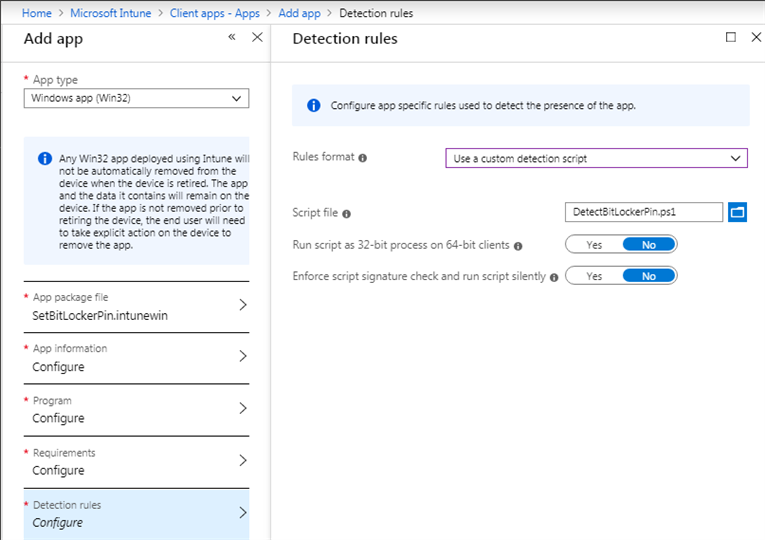

Dans la partie Règles de détection, vous devez spécifier les méthodes de détection permettant de détecter l’application. Choisissez entre Utiliser un script de détection personnalisé. Chargez le script de détection DetectBitLockerPin.ps1 et laissez les options par défaut.

Cliquez sur Sauvegarder pour lancer la création

Rafraichissez la page pour valider que le chargement est terminé puis cliquez sur Affectations.

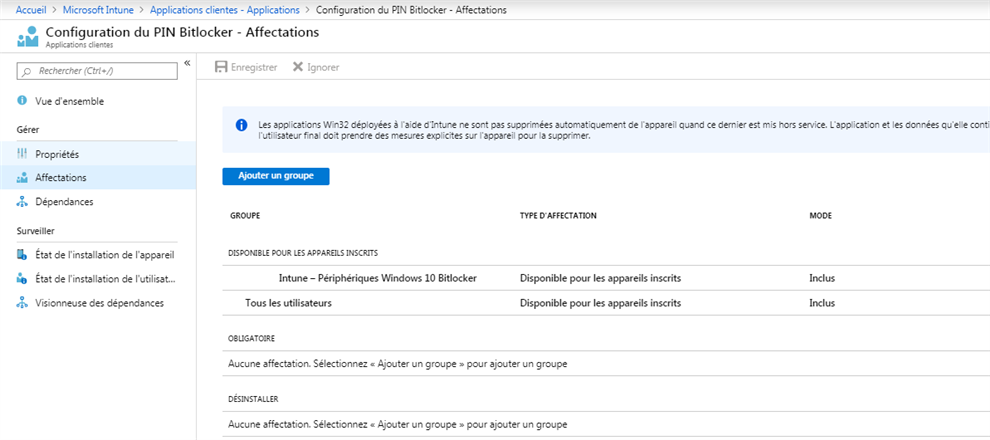

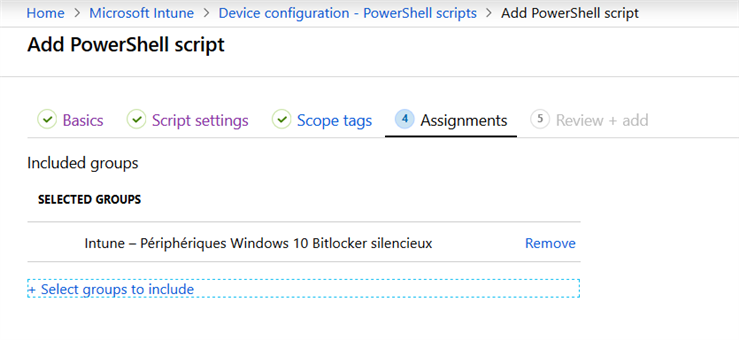

Cliquez sur Ajouter un groupe et sélectionnez le groupe souhaité (par exemple : Intune-périphériques Windows 10 Bitlocker).

Spécifiez le mode de déploiement :

- Obligatoire : Installation de l’application sans actions de l’utilisateur et sans nécessiter le portail d’entreprise

- Optionnel : Installation par l’utilisateur au travers du portail d’entreprise.

Cliquez sur Enregistrer.

Validation de la configuration du Code PIN et du chiffrement

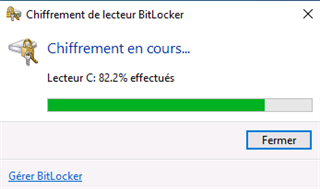

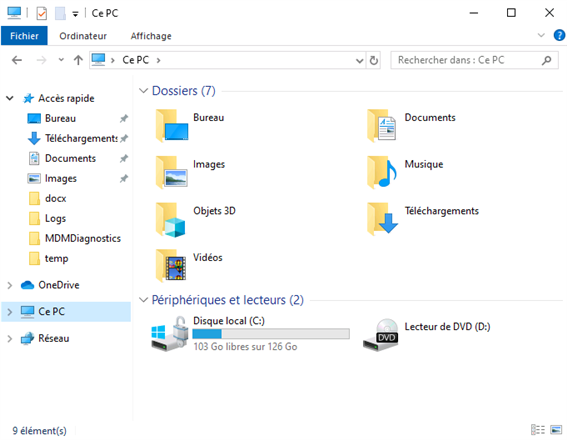

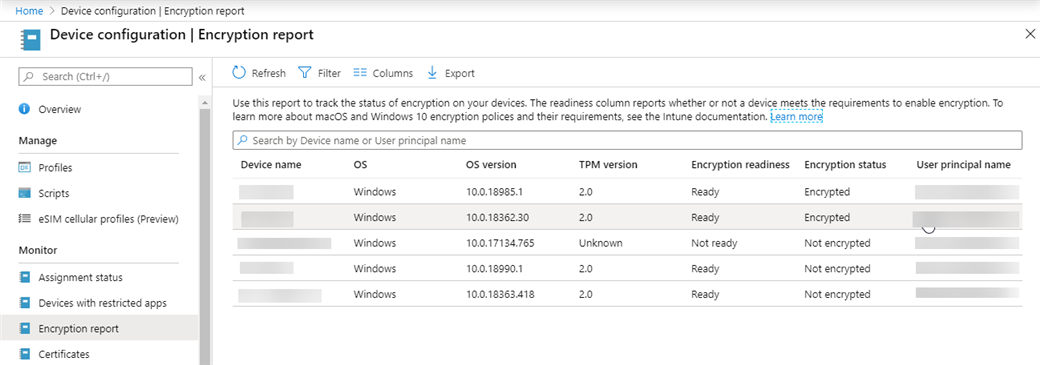

Maintenant que l’outil de configuration du code PIN a été déployé, nous allons pouvoir constater l’expérience utilisateur et le chiffrement. La première étape est de vérifier que la machine a été chiffrée en mode TPM uniquement par le profil de configuration.

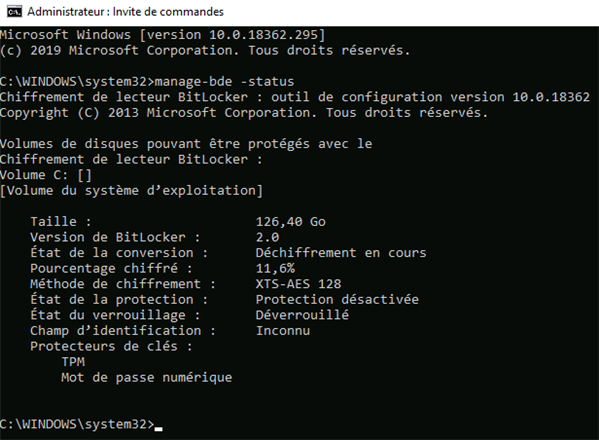

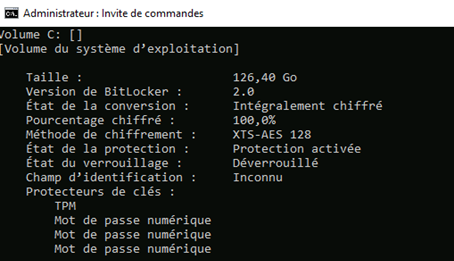

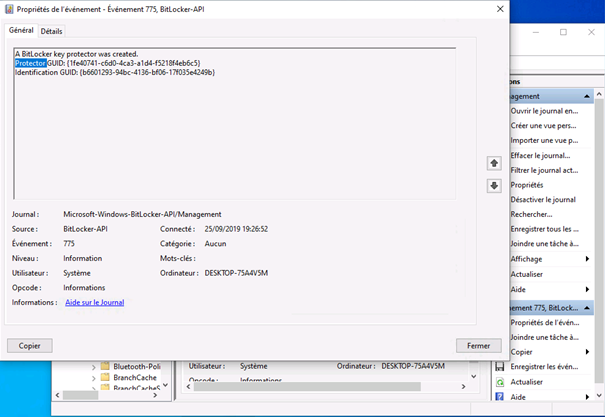

Pour ce faire sur une des machines, exécutez la commande manage-bde -Status afin constater le chiffrement et le type de protecteurs de clés : TPM et Mot de passe numérique

Note :Mot de passe numérique ne correspond pas au code PIN mais à la clé de récupération.

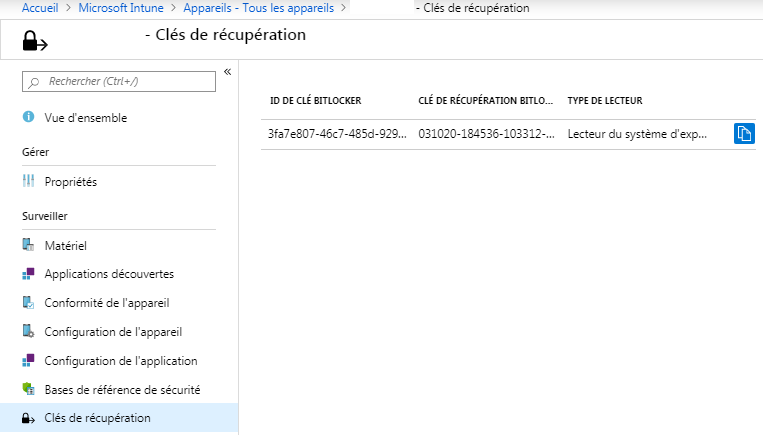

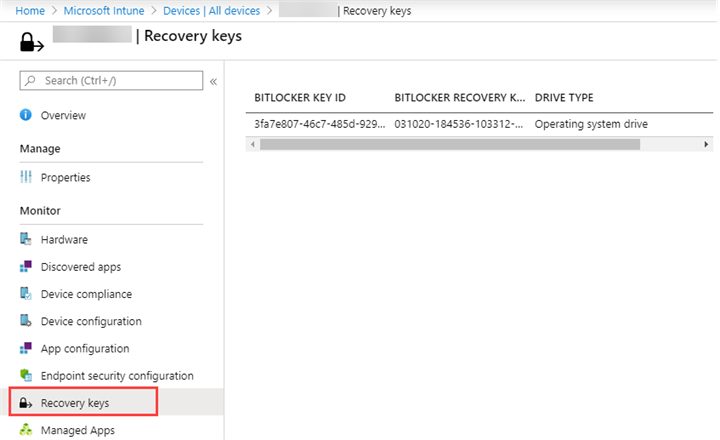

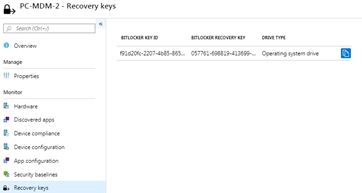

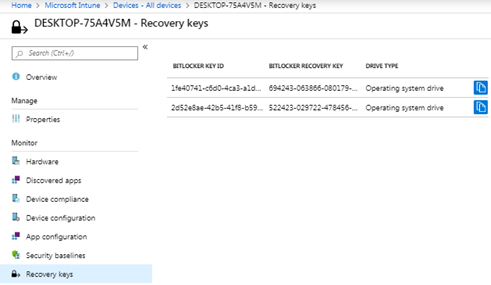

Vous pouvez aussi vérifier la remontée de la clé de recupération dans le portail Microsoft Intune en naviguant dans Devices – All Devices. Choisissez le périphérique et ouvrez la partie Recovery Keys. Observez les clés :

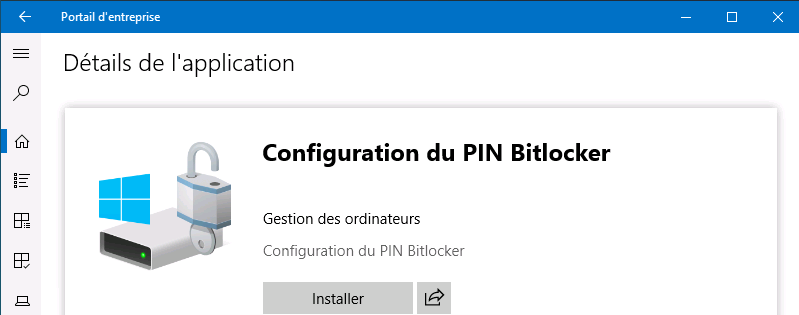

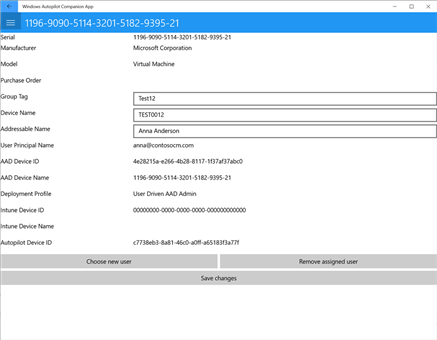

Vous pouvez ensuite forcer le mode TPM+ PIN en configurant ce dernier. Pour ce faire sur une des machines, ouvrez le portail d’entreprise. Identifiez l’application correspondant à l’outil de configuration du code PIN :

Cliquez sur Installer

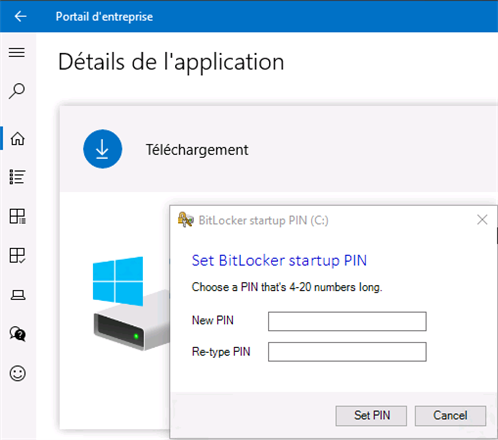

L’application de configuartion du code PIN se lance. L’utilisateur doit rentrer le code Pin choisi :

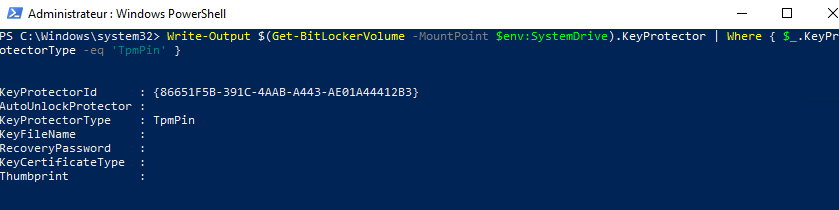

Après configuration du PIN, nous pouvons exécuter une commande pour valider : Write-Output $(Get-BitLockerVolume -MountPoint $env:SystemDrive).KeyProtector | Where { $_.KeyProtectorType -eq 'TpmPin' }

La commande doit renvoyer un protecteur :

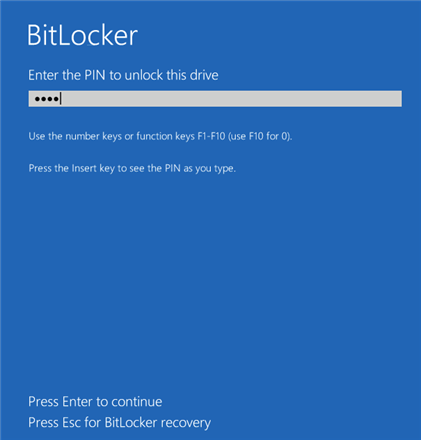

Une fois le code PIN configuré, vous pouvez redémarrer la machine pour constater que l’utilisateur est invité à renseigner son code PIN pour accéder au système :

Nous verrons dans un autre billet comment :

- Changer un code PIN

- Accéder au système quand l’utilisateur a oublié son code PIN.

Vous pouvez passer à la partie suivante de cette série : Configuration de BitLocker pour chiffrer les disques additionnels