Ce billet présente le dépannage de la gestion du chiffrement de disques via la technologie BitLocker proposé par Windows 10. BitLocker est issu d’un projet d’architecture sécurisé initié en 2004 par Microsoft sous le nom de CornerStone et dont le but est d’assurer la protection des informations en cas de perte ou de vol de périphérique. La fonctionnaté est conjuguée avec une autre fonctionnalité Code Integrity Rooting permettant de valider le système de fichiers et Windows afin de permettre le déchiffrement du volume et d’éviter les accès non sécurisés.

Ce billet traite des actions de dépannage de BitLocker. Ceci inclut :

- Le portail Microsoft Intune/Microsoft Endpoint Manager

- L’outil manage-bde

- Le rapport avancé de diagnostic MDM

- L’observateur d’événéments sur le périphérique

- La base de registre sur le périphérique

Portail Microsoft Endpoint Manager

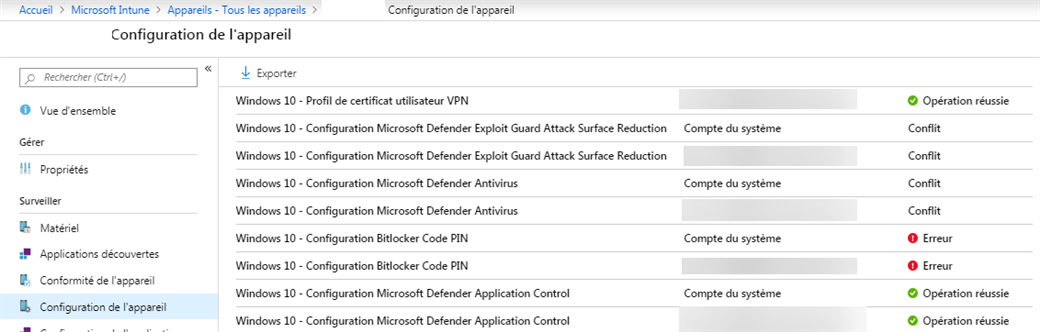

Le portail Microsoft Intune/Microsoft Endpoint Manager donne la vision sur de nombreux éléments dont l’état des profils de configuration. Pour ce faire, vous pouvez naviguez dans :

- Device Configuration puis sélectionner le profil et voir l’état des périphériques

- Devices – All Devices puis sélectionner le périphérique en question et Device Configuration.

Vous pouvez ensuite constater l’état d’application du profil de configuration :

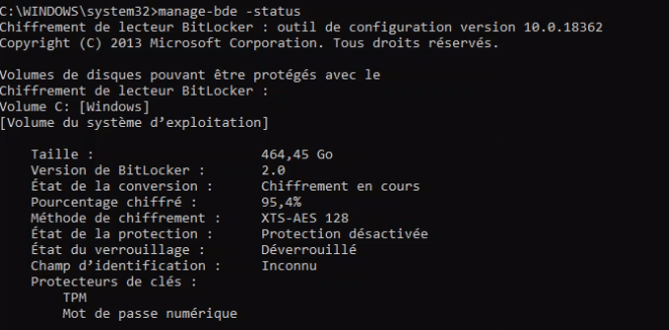

Outil Manage-bde

L’outil manage-bde sur le périphérique donne de nombreuses fonctions :

- Désactivation de la protection

- Forcage du mode restauration

- Renvoi de l’état de protection

Vous pouvez observer l’état de protection via la commande manage-bde -status

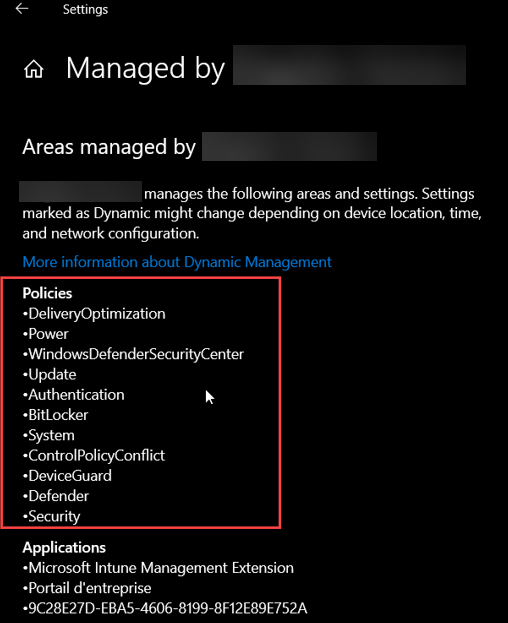

Rapport avancé de diagnostic MDM

Le rapport MDM est fréquemment utilisé avec Microsoft Intune pour connaître l’ensemble des stratégies, configurations et applications déployées et appliquées sur la machine. Il est disponible en naviguant dans l’application Paramètres de Windows 10 puis Comptes et Accès professionnel et scolaire.

Sélectionnez ensuite le compte ou le domaine et cliquez sur Informations.

Une premier écran vous permet de voir les types de stratégies appliqués :

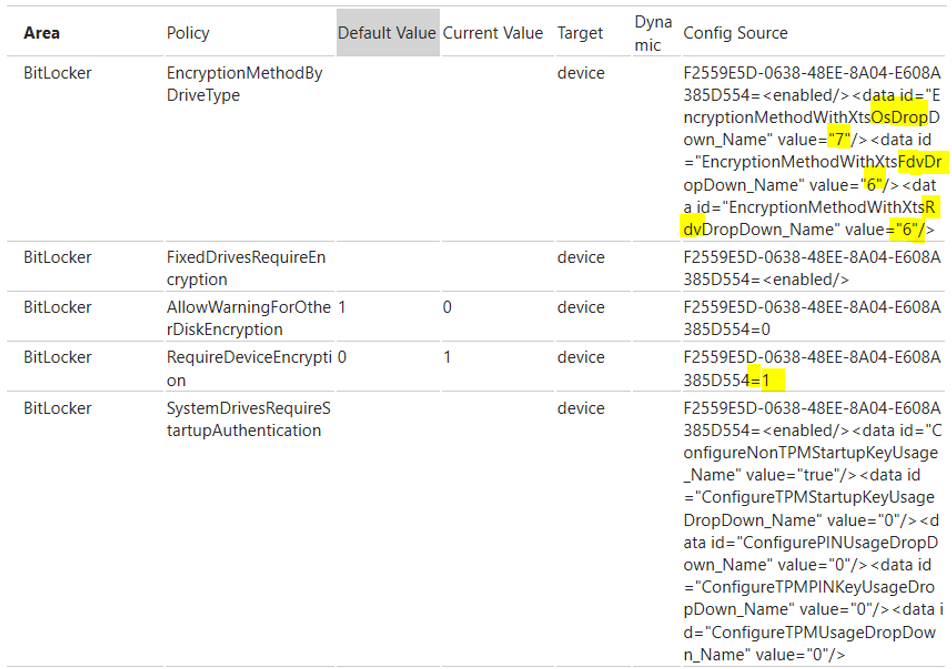

En naviguant plus bas, vous pouvez créer un rapport et l’exporter. Une fois exporté (C:\Users\Public\Documents\MDMDiagnostics), ouvrez le pour observer la configuration. Vous pouvez chercher le mot clé BitLocker :

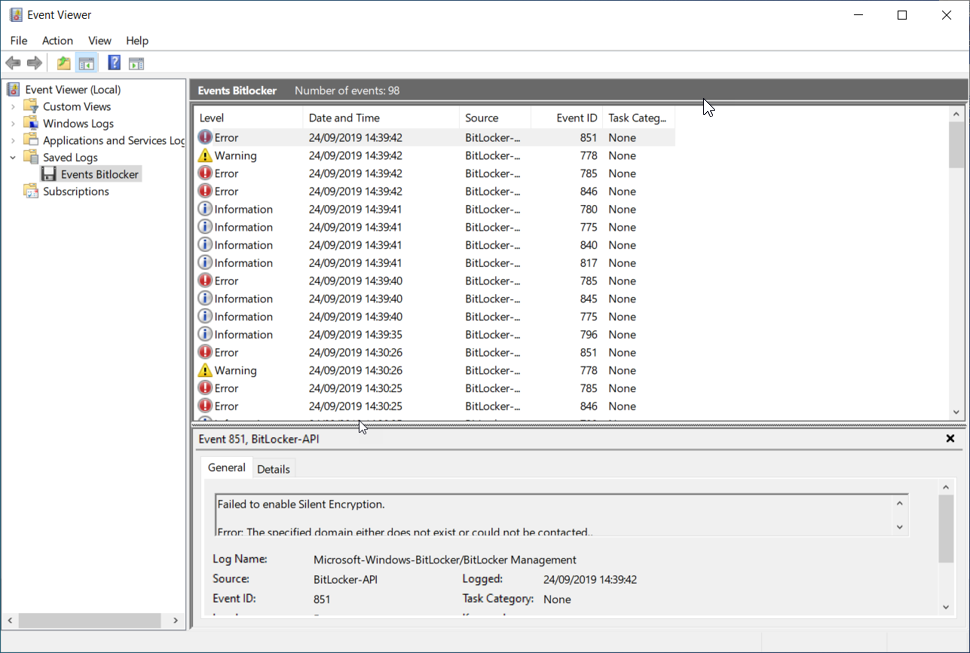

Observateur d'événements

L’observateur d’événéments est la principale source d’information pour savoir ce qui se passe sur la machine. On retrouve notamment deux catégories de services impliqués :

- Applications and Services Log – Microsoft – Windows – DeviceManagement-Enterprise-Diagnostics-Provider : Permet de suivre l’état de synchronisation et d’application des stratégies Microsoft Intune incluant le profil de configuration BitLocker

- Applications and Services Log – Microsoft – Windows – BitLocker-API : permet le suivi de toutes les actions programmatiques réalisées sur BitLocker (Chiffrement, Rotation des clés, sauvegarde des clés, etc.)

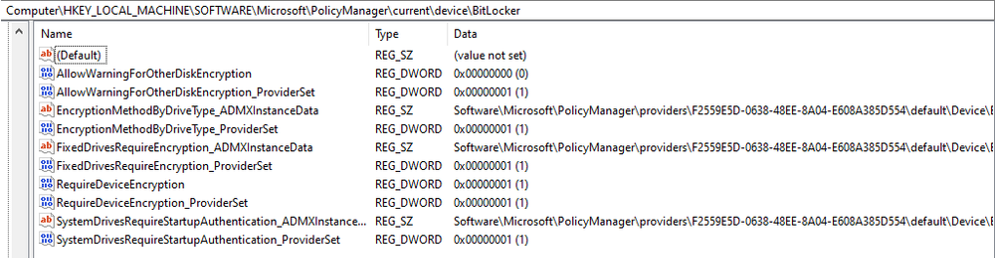

Base de registre

La base de registre est une autre source d’information intéressante qui permet notamment de suivre quelle est la configuration véritablement appliquée sur la machine. Pour ce faire, ouvrez Regedit et naviguez dans Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLocker.

L’écran vous affiche la configuration appliquée pour chaque paramètre. Les clés qui se terminent par ProviderSet définissent quel outil d’administration applique la stratégie (Microsoft Intune vs System Center Configuration Manager).