Microsoft a publié le correctif cumulatif 1 (Rollup 1) de Forefront EndPoint Protection (FEP) 2010 apportant son lot de correction et nouveautés (Voir http://microsofttouch.fr/blogs/js/archive/2011/06/28/forefront-endpoint-protection-fep-2010-correctif-cumulatif-1.aspx). Je souhaite aujourd’hui aborder l’utilisation du nouvel outil permettant de télécharger les mises à jour de définitions FEP automatiquement. Cet outil est Officiellement supporté par Microsoft.

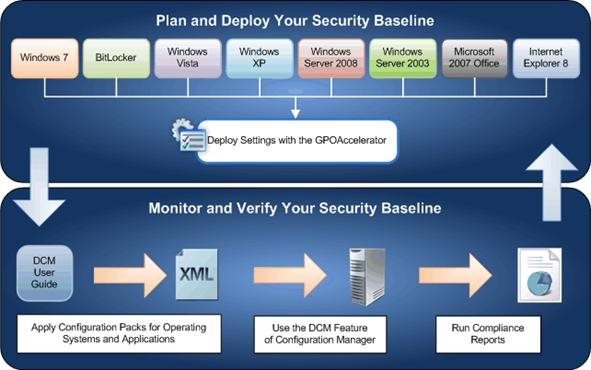

Notez que vous devez disposer des prérequis suivants :

-

SCCM 2007

-

WSUS 3.0

-

Un Software Update Point (SUP)

Vous devez aussi configurer le Software Update Point ; créer un package contenant les mises à jour de définitions et publier les mises à jour à vos clients. Pour cela, je vous invite à consulter la partie 4.2.1 Gestion manuelle des mises à jour par SCCM de mon article sur FEP 2010. Retenez le nom du package et du Deployment Management (=Publication) que vous donnez.

Commencez par télécharger l’outil : « fepsuasetup.cab » sur Microsoft Forefront Endpoint Protection (FEP) 2010 Update Rollup 1 Tools.

Ouvrez le package « fepsuasetup.cab » et copiez l’outil « SoftwareUpdateAutomation.exe » dans c:\Program Files\Microsoft Configuration Manager\AdminUI\bin.

Deux solutions s’offrent ensuite à vous :

-

Créer une tâche planifiée Windows

-

Créer une règle de filtre d’état (Status Filter Rule) dans SCCM

Notez que l'outil propose les paramétres suivants :

-

/Help: Get program usage

-

/SiteServer: Site server computer name

-

/UpdateFilter: Filter for selecting software updates that are used for the destination packages

-

/AssignmentName: Name of destination software update assignment

-

/PackageName: Name of destination software update packages

-

/PreDownloadFolder: Destination folder holding downloaded update files

-

/UpdateLanguages: List of language IDs for requested software updates

-

/DisableRefreshDP: Avoid automatic propagation of updated package to Distribution Points

Certaines options (siteservername) peuvent être nécessaires dans votre infrastructure en fonction de vos contraintes (topologie, langue...). Ces considérations ne seront pas détaillées dans l'article suivant.

Cet article détaillera les deux solutions.

Méthode 1 : La tâche planifiée Windows

Commençons par la tâche planifiée Windows, ouvrez l’outil correspondant et cliquez sur Create Task. Donnez un nom à la tâche et vérifiez que l’option « Run whether user is logged on or not » est cochée afin que la tâche s’exécute dans chacun des cas.

Ouvrez l’onglet Actions et ajoutez-en une nouvelle. Choisissez l’action « Start a program ». Spécifiez le chemin vers l’outil de mise à jour automatique en utilisant les variables d’environnement :

-

Pour un système 32 bits : %ProgramFiles%\Microsoft Configuration Manager\AdminUI\bin\SoftwareUpdateAutomation.exe

-

Pour un système 64 bits : %ProgramFiles(x86)%\Microsoft Configuration Manager\AdminUI\bin\SoftwareUpdateAutomation.exe

Dans la partie arguments, spécifiez « /AssignementName <Nom de votre DeployementManagement> /PackageName <Nom de votre Package> ». J’entends par nom ; le nom qui s’affiche dans la console d’administration SCCM et que vous avez entrez dans l’assistant lors de la création de chacune des entitées.

Ouvrez ensuite l’onglet Triggers, et cliquez sur New. Vous pouvez déclencher cette tâche dans deux modes de fonctionnement :

-

De manière programmée (On a schedule). Vous programmez l’action pour avoir lieu tous les jours de manière répétée toutes les heures. C’est la méthode présentée par Microsoft.

-

A la suite d’un événement (On an event). Cette méthode permet de déclencher l’exécution du programme après que l’événement de synchronisation avec succès de WSUS ait été remonté. Je préfère cette méthode car le programme s’exécutera en accord avec ma politique de programmation de la synchronisation WSUS.

Nous allons détailler les deux méthodes. Commençons par la programmation récurrente, sélectionnez Daily (journalier). Vérifiez que la récurrence a lieu tous les jours et répétez l’opération toutes les heures pour une durée indéterminée.

Passons au déclenchement à la suite de l’événement de synchronisation avec succès de WSUS. Pour cela, il faut identifier le numéro d’événement qui peut être remonté au travers des journaux d’événements du serveur :

Choisissez le type de déclenchement sur un événement. Entrez ensuite les informations suivantes :

-

Log : Application

-

Source : SMS Server

-

EventID : 6702

Vérifiez ensuite que la tâche est activée.

Méthode 2 : Les règles de filtre d’état

Nous allons maintenant décrire la deuxième option qui s’offre à vous : Créer une règle de filtrage d’état. Ouvrez la console d’administration et déroulez l’arborescence Site Database => Site Management => <SITECODE> - <SITENAME> => Site Settings => Status Filter Rules. Cliquez droit sur le nœud « Status Filter Rules » et sélectionnez « New Status FIlter Rules ».

L’assistant s’ouvre. Entrez le nom de la règle (par exemple : « AutoDeploy FEP Updates ») et entrez les informations suivantes :

-

Source : ConfigMgr Server

-

Component : SMS_WSUS_SYNC_MANAGER

-

Message ID : 6702

Sur la page Action, cochez Run a program et entrez l’adresse du programme et les arguments nécessaires :

-

Pour un système 32 bits : « %ProgramFiles%\Microsoft Configuration Manager\AdminUI\bin\SoftwareUpdateAutomation.exe » /AssignementName <Nom de votre DeployementManagement> /PackageName <Nom de votre Package>

-

Pour un système 64 bits : « %ProgramFiles(x86)%\Microsoft Configuration Manager\AdminUI\bin\SoftwareUpdateAutomation.exe » /AssignementName <Nom de votre DeployementManagement> /PackageName <Nom de votre Package>

Terminez l’assistant pour procéder à la création.

Après exécution d’une synchronisation l’outil de Microsoft procède aux opérations suivantes :

-

Téléchargement des mises à jour de définitions FEP

-

Ajout des mises à jour au package spécifié

-

Mise à jour du package sur les points de distribution déjà ciblé par l’administration

-

Ajout des mises à jour au DeploymentManagement spécifié

Le fichier de journalisation est stocké dans %ProgramData%\SoftwareUpdateAutomation.log

Lire mon article sur Forefront EndPoint Protection (FEP) 2010 : http://microsofttouch.fr/blogs/js/pages/forefront-endpoint-protection-2010-introduction.aspx

: Bulletin Modéré

: Bulletin Modéré