Ce billet présente la configuration du chiffrement de disques via la technologie BitLocker proposé par Windows 10 afin de chiffrer des disques additionnels. BitLocker est issu d’un projet d’architecture sécurisé initié en 2004 par Microsoft sous le nom de CornerStone et dont le but est d’assurer la protection des informations en cas de perte ou de vol de périphérique. La fonctionnaté est conjuguée avec une autre fonctionnalité Code Integrity Rooting permettant de valider le système de fichiers et Windows afin de permettre le déchiffrement du volume et d’éviter les accès non sécurisés.

Nous verrons la configuration de BitLocker pour chiffrer des disques additionnels en abordant les phases suivantes :

- Création/édition de la stratégie BitLocker pour inclure les éléments de configuration des disques de données additionnels

- Résultat de la stratégie du chiffrement des disques de données

Création/édition de la stratégie BitLocker

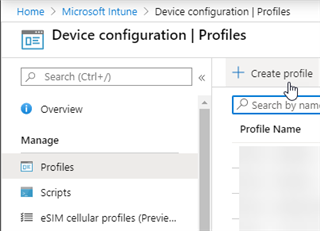

Vous pouvez procéder la création ou l’édition de la stratégie de configuration BitLocker pour configurer le chiffrement de disques de données sur des machines Windows 10. Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Device Configuration – Profiles.

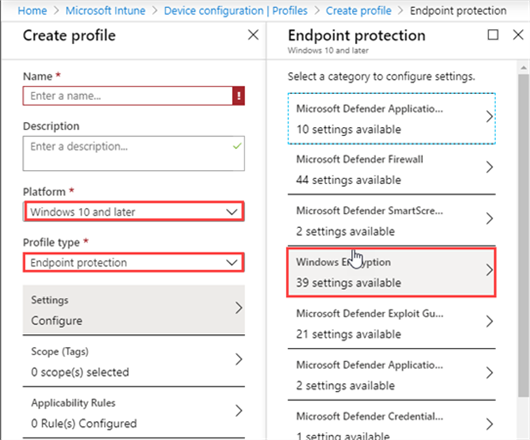

Procédez à la création du profil que vous nommerez selon votre convention de nommage ou éditez une stratégie BitLocker existante. Sélectionnez la plateforme Windows 10 et ultérieur puis Endpoint Protection dans le type de profil. Sélectionnez ensuite la catégorie Windows Encryption.

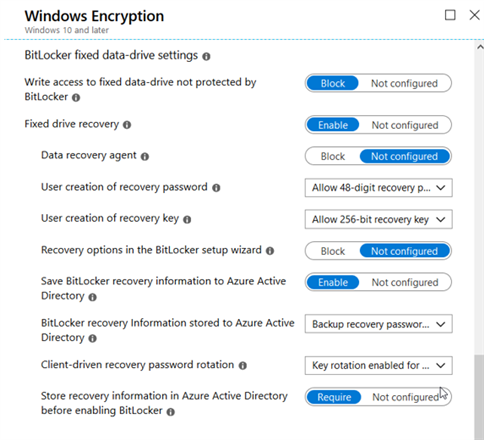

La section suivante BitLocker fixed data-drive settings s’applique aux disques de données supplémentaires en proposant les paramétrages :

- L’option Write access to fixed data-drive not protected by BitLocker permet d’empêcher l’écriture sur des disques de données qui n’ont pas été chiffrés par BitLocker. Ceci permet d’imposer l’action de chiffrement à l’utilisateur.

- Activer la restauration de disques fixes. Ceci donne accès aux options suivantes :

- L’option Data recovery agent permet d’empêcher l’utilisation de l’agent de récupération de données avec les disques systèmes protégés par BitLocker. Ceci permet d’utiliser un certificat d’une PKI pour réaliser le chiffrement des disques. Ce certificat peut ensuite être utilisé pour le déchiffrement des disques

Note : Cette option est très peu utilisée de par sa complexité, vous trouverez néanmoins plus d’informations sur : https://blogs.technet.microsoft.com/askcore/2015/10/16/setting-up-data-recovery-agent-for-bitlocker

- Le paramètre user creation of recovery password permet de choisir si l’utilisateur est autorisé ou doit créer un mot de passe de restauration de 48 caractères. Cette option doit être passé à Require 48-digit recovery password pour s’assurer que le mot de passe de restauration est bien créé.

- Le paramètre user creation of recovery key permet de choisir si l’utilisateur est autorisé ou doit créer la clé de restauration de 256 caractères. Cette option doit être passé à Require 256-digit recovery key pour s’assurer que la clé de restauration est bien créée.

- L’option Recovery options in the BitLocker setup wizard permet de choisir si l’utilisateur peut voir et changer les options de restauration dans l’assistant.

- L’option Save BitLocker recovery information to Azure Active Directory définit si les informations de restauration BitLocker doit être stockés dans Azure Active Directory. Activez l’option.

- L’option BitLocker recovery Information stored to Azure Active Directory définit les éléments qui doivent être sauvegardés dans Azure Active Directory :

- Mot de passe de restauration et packages de clé

- Mot de passe de restauration uniquement

Choisissez la valeur Backup recovery passwords and key packages.

- Le paramètre Client-driven recovery password rotation définit le comportement (désactivé, activé pour les périphériques Azure AD ou activé pour les périphériques Azure AD et Hybrid Azure AD) pour la rotation du mot de passe de restauration lorsque celui-ci a été utilisé sur la machine (via Bootmgr ou WinRE). Choisissez l’option Key rotation enabled for Azure AD and Hybrid-joined devices.

- L’option Store recovery information in Azure Active Directory before enabling BitLocker puisqu’elle permet de s’assurer que l’utilisateur ne peut pas lancer le chiffrement de sa machine sans avoir procéder à la sauvegarde des informations de restauration dans Azure AD. Passez l’option à Require.

Passez ensuite les autres paramètres que nous aborderons dans d’autres parties de cette instruction.

Cliquez sur OK à deux reprises puis Create pour procéder à la création de la stratégie.

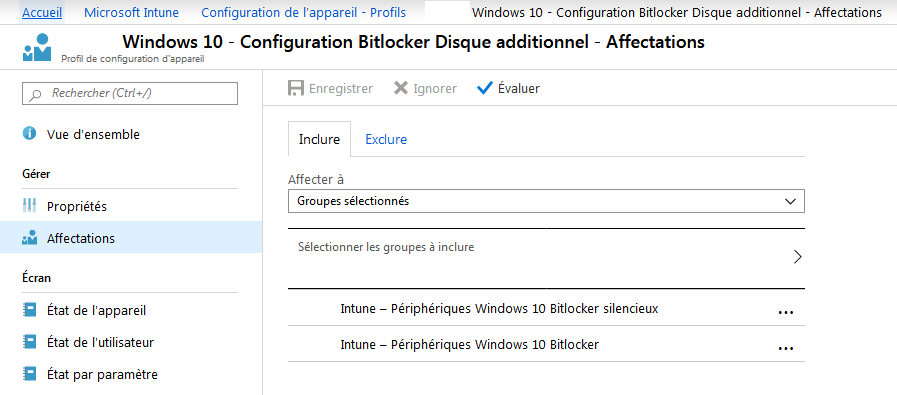

Une fois crée, procédez à l’assignement de la stratégie au groupe des machines Windows 10 BitLocker précédemment créé puis cliquez sur Save.

La stratégie étant créée et assignées, vous pouvez passer à la phase de validation.

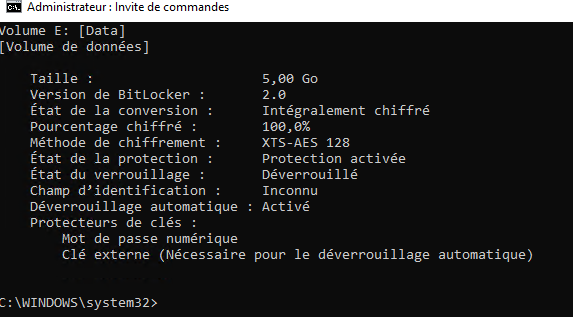

Sur une des machines où un disque additionnel est présent, vous pouvez exécuter la commande manage-bde -status et constater le chiffrement disque de données

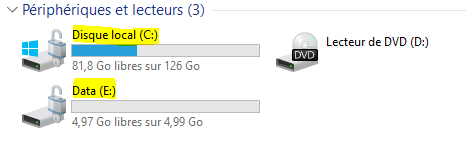

Vous pouvez constater ce chiffrement directement dans l’explorateur de fichiers avec l’apparition du cadenas sur le volume :

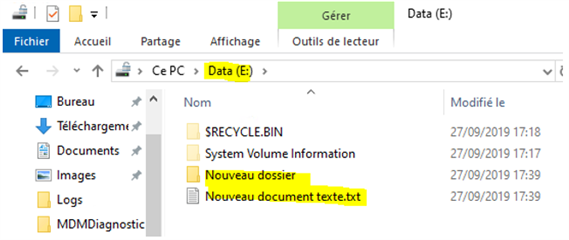

La stratégie empêchant l’écriture sur un disque de données non chiffré, vous pouvez ouvrir le volume et tenter l’ajout d’un fichier et d’un répertoire :

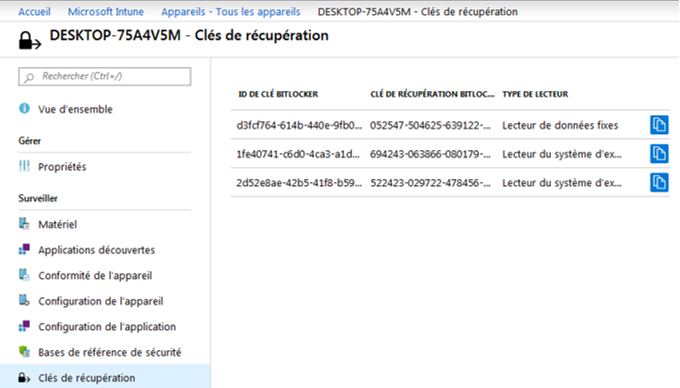

Dans le portail Microsoft Intune, vous pouvez naviguer dans Devices – All Devices puis sélectionner la machine adéquates et Recovery Keys pour constater la présence d’une clé pour le disque de données :

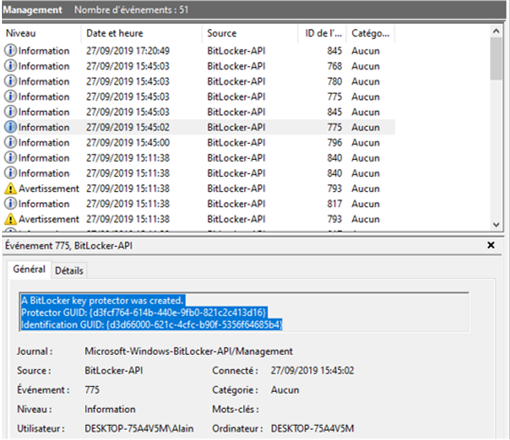

Sur la machine et dans l’observateur d’événéments, vous pouvez naviguer dans Applications and Services Log – Microsoft – Windows – BitLocker-API et constater la présence d’événéments démontrant la création des protecteurs pour le volume :

Vous pouvez passer à la partie suivante de cette série : Configuration de BitLocker pour forcer le chiffrement des périphériques amovibles