J’en avais déjà parlé mais je profite d’un email provenant d’un client pour le rappel. En février, Microsoft a mis à jour la procédure d’enregistrement des périphériques iOS dans Microsoft Intune via Apple Configurator, Apple Business Manager, Apple School Manager ou Apple Device Enrollment Program (DEP) en utilisant Setup Assistant pour l’authentification. Ce changement requiert à une adaptation de votre configuration notamment pour les périphériques enregistrés avec affinité utilisateur.

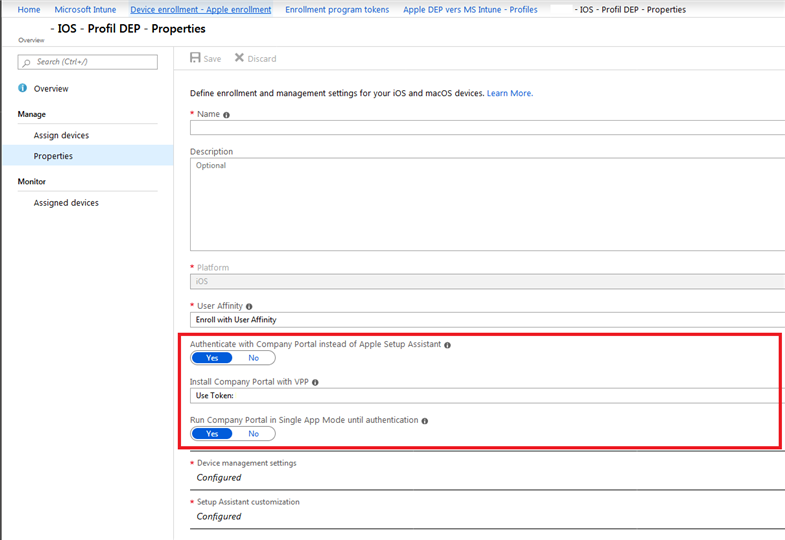

Lors de d’enregistrement de nouveaux périphériques et de l'authentification à l'aide de l'assistant de configuration (Setup Assistant), vous pouvez choisir de déployer ou non l'application Portail d'entreprise automatiquement. Les utilisateurs finaux ne verront plus l'écran "Identifier votre appareil" et l'écran "Confirmer votre appareil" dans le flux d’enregistrement.

Sur les périphériques déjà enregistrés via l'Assistant de configuration (Setup Assistant) via l'une des méthodes d'enregistrement des périphériques d'entreprise d'Apple si vous souhaitez activer l'accès conditionnel, vous devrez configurer une stratégie de configuration d'application avec un xml spécifique pour pousser le Portail d'entreprise uniquement pour cet ensemble de périphériques.

Maintenant que ce changement a été mis en œuvre, si vous n'avez pas déployé le Portail d'entreprise avec le profil de configuration d'application mentionné ci-dessus et si les utilisateurs finaux téléchargent l'application du Portail d'entreprise depuis l'App Store, ils pourront se connecter, mais un message d'erreur leur sera envoyé. Ils ne pourront pas utiliser l'application pour l'accès conditionnel.

Pour ce faire, vous devez télécharger l’application portail d’entreprise via le programme Apple VPP.

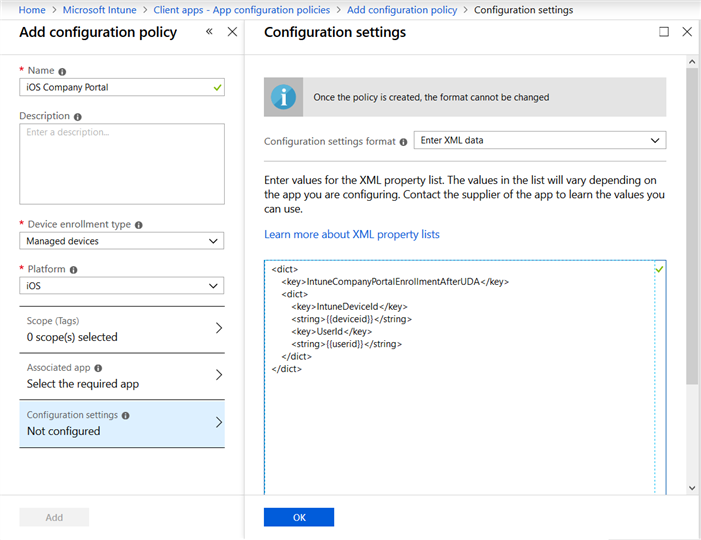

Vous devez ensuite créer une stratégie de configuration d’application en naviguant dans : Client Apps – App Configuration Policies. Sélectionnez l’application puis associez la configuration xml suivante :

<dict>

<key>IntuneCompanyPortalEnrollmentAfterUDA</key>

<dict>

<key>IntuneDeviceId</key>

<string>{{deviceid}}</string>

<key>UserId</key>

<string>{{userid}}</string>

</dict>

</dict>

Vous devez ensuite déployer cette stratégie de configuration sur les périphériques.

Plus d’informations : https://aka.ms/enrollment_setup_assistant