Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Windows Autopatch.

Il y a de nouvelles fonctionnalités ce mois :

- Autopatch définit maintenant la valeur OfficeMgmtCOM sur false pour tous les périphériques Autopatch éligibles qui autorisent la mise à jour de Microsoft 365 Apps par Autopatch. Les solutions de gestion des mises à jour supplémentaires telles que Microsoft Configuration Manager ne seront pas autorisées à gérer les mises à jour d'Office pour les appareils Autopatch. Si vous souhaitez continuer à gérer vos Microsoft 365 Apps avec SCCM, veuillez naviguer vers l'onglet Gestion des versions pour désactiver la mise à jour de Microsoft 365 Apps avec Autopatch.

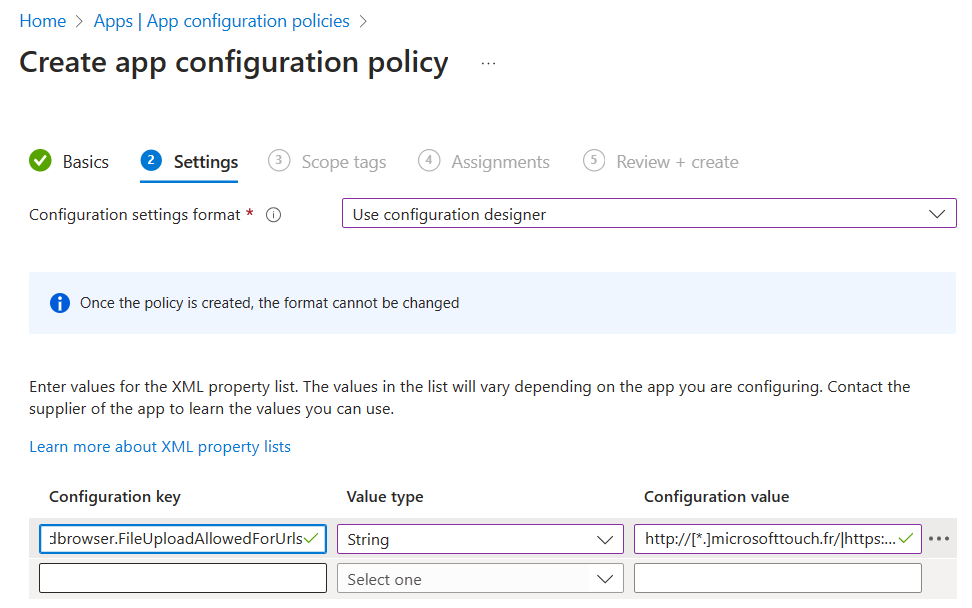

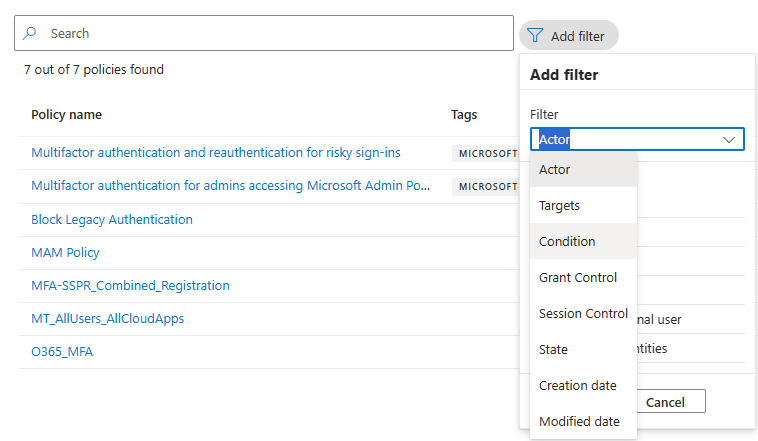

- Microsoft publie une fonctionnalité pour identifier les conflits de stratégies de Windows Autopatch:

- Une liste de toutes les stratégies Autopatch qui sont en conflit avec d'autres stratégies de périphériques dans le tenant.

- Un résumé des stratégies en conflit, des périphériques concernés et des alertes ouvertes.

- Une vue détaillée des stratégies concernés

- Des alertes qui incluent des détails sur les stratégies en conflit, les paramètres et les groupes Azure AD auxquels elles sont assignées. Les administrateurs doivent prendre les mesures nécessaires pour que la politique attendue soit affectée avec succès à l'appareil.

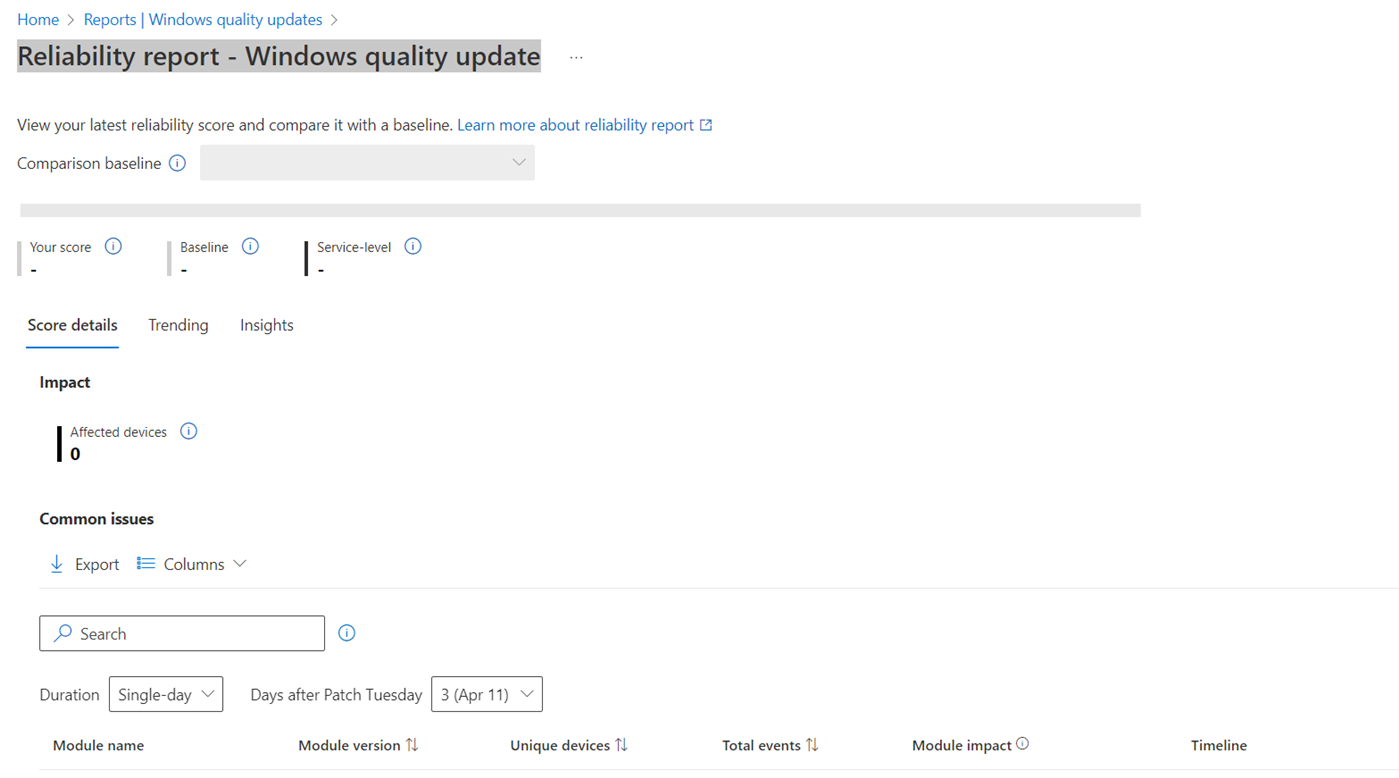

- Public Preview du rapport de fiabilité (Reliability Reports) fournisant un score de fiabilité pour chaque cycle de mise à jour de qualité Windows en fonction des codes d'erreur d'arrêt détectés sur les appareils gérés. Les scores sont déterminés à la fois au niveau du service et du locataire. Des détails sur les modules associés aux codes d'erreur d'arrêt au niveau du locataire sont fournis pour mieux comprendre comment les appareils sont affectés.

Microsoft a réalisé des maintenances sur le service afin d'améliorer les performances globales de Windows Autopatch.

Plus d’informations sur : What's new 2024 - Windows Deployment | Microsoft Learn