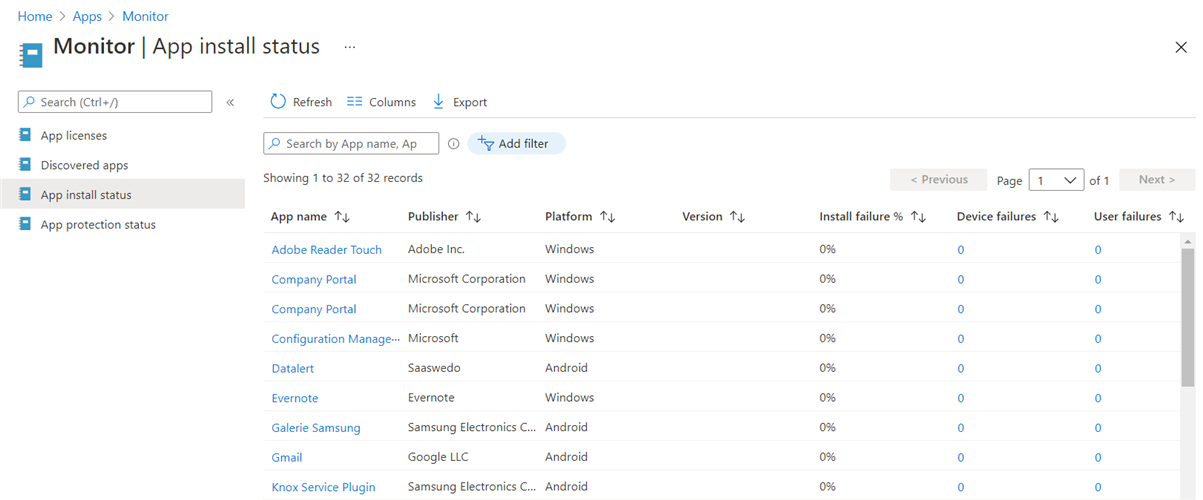

En août 2021 (2108), Microsoft vient d’annoncer la suppression du rapport Threat agent status à partir du centre d’administration de Microsoft Endpoint Manager (Intune). Ce dernier est présent dans Devices > Monitor > Threat agent status. Microsoft ne touchera pas aux endpoints Microsoft Graph ce qui n’impactera pas les automatisations.

Microsoft recommande l’utilisation du rapport Antivirus agent status présent Endpoint security | Antivirus.