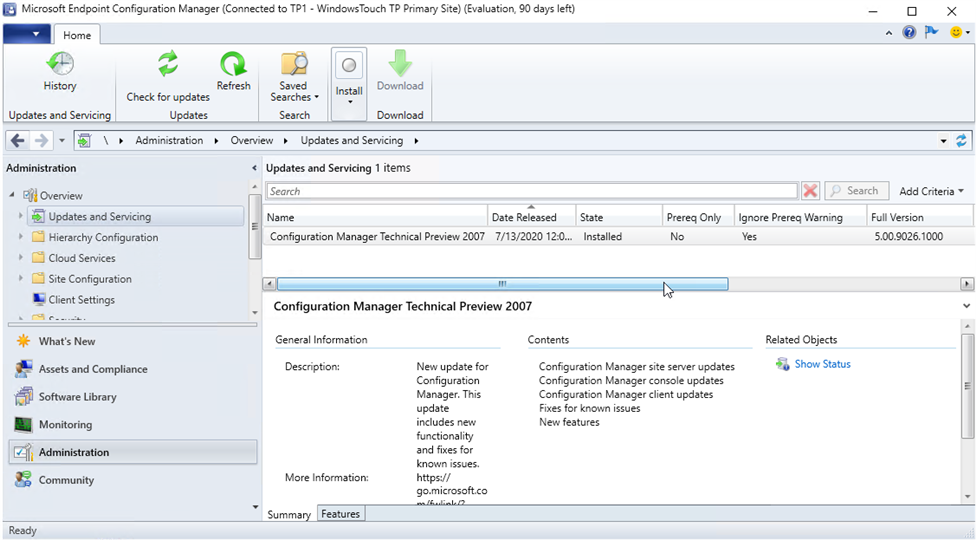

Microsoft vient de mettre à disposition la Technical Preview 2007 (5.0.9026.1000) de Microsoft Endpoint Manager Configuration Manager. Pour rappel, Microsoft a annoncé le renommage de System Center Configuration Manager pour faire partie d’une même suite avec Microsoft Intune, Desktop Analytics, Autopilot, etc. sous le nom Microsoft Endpoint Manager. L’outil ne fait donc plus parti de la gamme System Center. Si vous souhaitez installer cette Technical Preview, vous devez installer la Technical Preview 2003 puis utiliser la fonctionnalité Updates and Servicing (nom de code Easy Setup).

System Center Configuration Manager TP 2007 comprend les nouveautés suivantes :

Administration

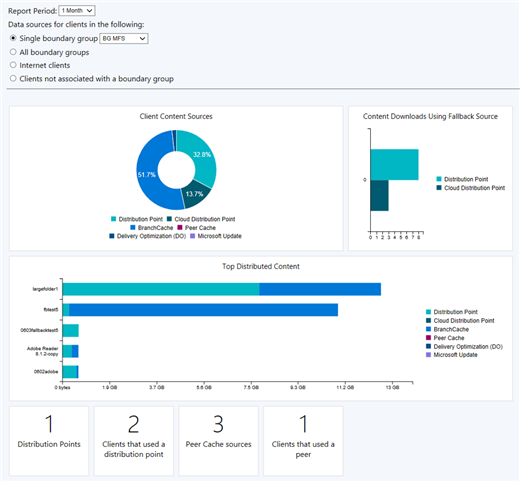

- Amélioration du tableau de bord Client Data Sources pour offrir des filtres supplémentaires pouvoir où les clients obtiennent le contenu. On retrouve notamment : Les groupes de limites unitaires, tous les groupes de limites, les clients Internet, les clients non associés à un groupe de limites.

- Sur les retours UserVoice, diverses zones de la console utilisent désormais la police à largeur fixe Consolas. Cette police offre un espacement cohérent et facilite la lecture. Dans cette version, vous verrez la police Consolas aux endroits suivants :

- Application scripts

- Configuration item scripts

- WMI-based collection membership queries

- CMPivot queries

- Scripts

- Run PowerShell Script

- Run Command Line

Cloud and Tenant-Attach

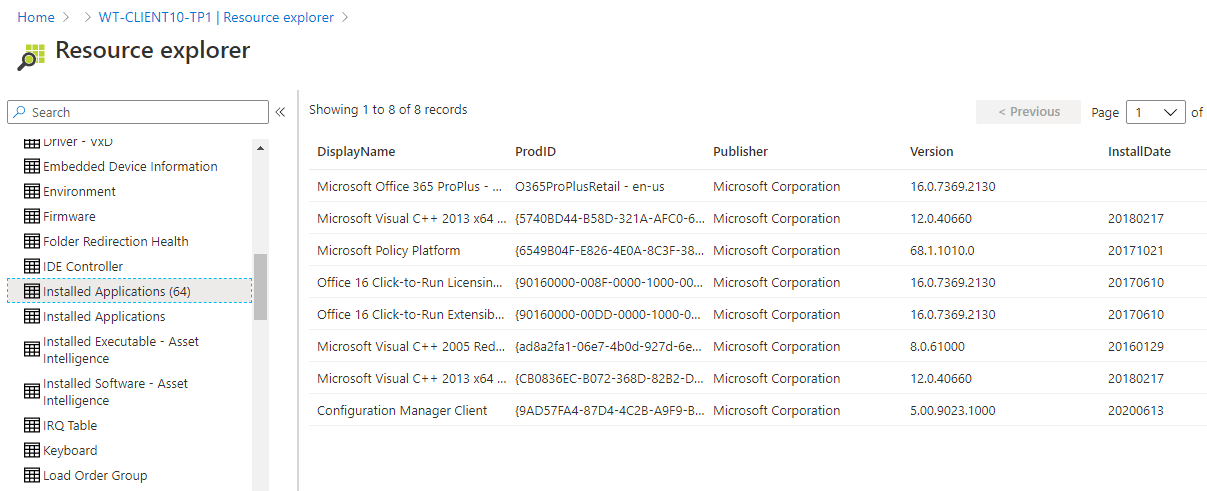

- Il est maintenant possible de voir l’inventaire matériel depuis la vue du périphérique du centre d’administration Microsoft Endpoint Manager. Un onglet Resource Explorer est apparu donnant l’accès à l’ensemble des classes

- Amélioration de la timeline de périphérique dans le centre d’administration pour inclure les événements additionnels suivants :

- Event ID 20227 pour VPN failure depuis RAS client

- Event ID 20009 pour MP communication roundtrip depuis Microsoft-ConfigMgr

Déploiement de système d’exploitation

- La TP2004 comprenait de nouvelles règles de gestion permettant de gérer la taille de la stratégie des séquences de tâches. Les séquences de tâches de grande taille entraînent des problèmes de traitement des clients. Pour faciliter la gestion de la taille des séquences de tâches, à partir de cette version, Configuration Manager limite les actions suivantes pour une séquence de tâches d'une taille supérieure à 2 Mo :

- Enregistrer les modifications dans l'éditeur de séquence de tâches

- Sauver les changements avec les cmdlets PowerShell

- Importer une nouvelle séquence de tâches

- Tout autre changement utilisant les méthodes SDK supportées

Plus d’informations sur : https://docs.microsoft.com/en-us/sccm/core/get-started/2019/technical-preview-2007