Microsoft a introduit un ensemble de nouveautés dans Microsoft Entra (incluant Azure Active Directory, Permissions Management, etc.) en novembre 2022.

Microsoft apporte les nouveautés suivantes :

- 22 nouvelles applications fédérées sont ajoutées à la galerie d’applications Azure AD avec notamment : Adstream, Databook, Ecospend IAM, Digital Pigeon, Drawboard Projects, Vellum, Veracity, Microsoft OneNote to Bloomberg Note Sync, DX NetOps Portal, itslearning Outlook integration, Tranxfer, Occupop, Nialli Workspace, Tideways, SOWELL, Prewise Learning, CAPTOR for Intune, wayCloud Platform, Nura Space Meeting Room, Flexopus Exchange Integration, Ren Systems, Nudge Security.

- De nouveaux connecteurs de provisionnement sont disponibles dans la galerie d’applications Azure AD. Vous pouvez maintenant automatiser la création, la mise à jour et la suppression des comptes utilisateurs pour :

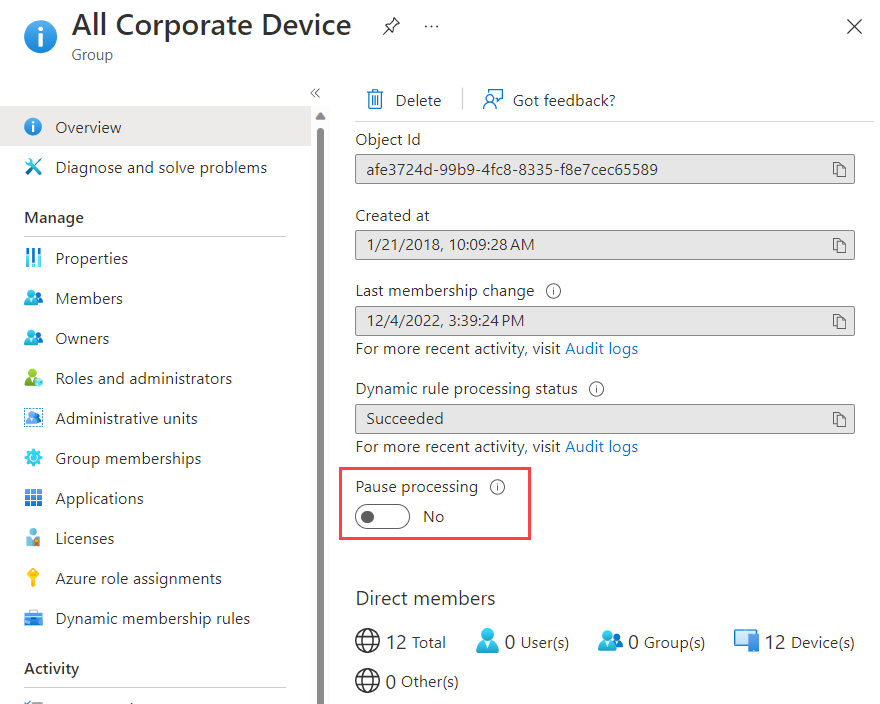

- Public Preview de la fonctionnalité permettant de mettre en pause l’évaluation d’un groupe dynamique.

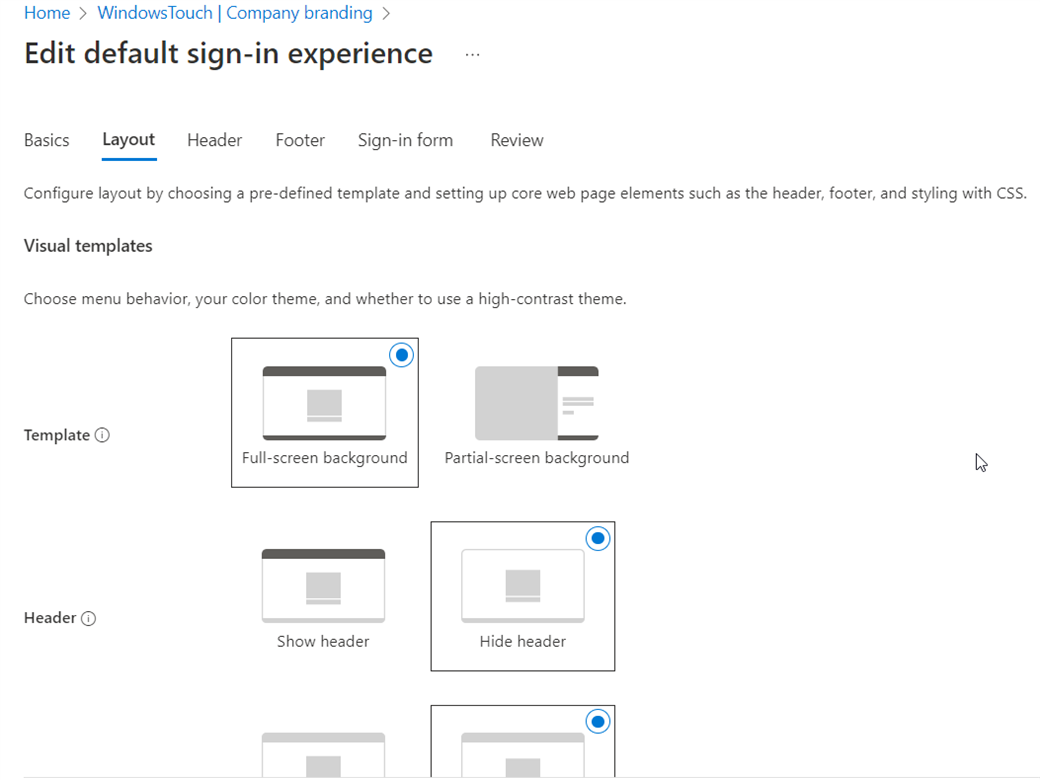

- Public Preview permettant la personnalisation étendue des pages de connexion de Microsoft Entra Azure Active Directory. Ceci permet de véritablement pousser la personnalisation lors de la connexion à des services fédérés tels que Microsoft 365.

- Public Preview permettant la personnalisation étendue des liens SSPR, des liens de bas de page, et des icônes de navigateur.

- Les administrative units prennent désormais en charge la suppression douce. Les administrateurs peuvent désormais répertorier, afficher les propriétés ou restaurer les unités administratives supprimées à l'aide de Microsoft Graph. Cette fonctionnalité permet de restaurer toute la configuration de l'administrative unit après une suppression douce, y compris les adhésions, les rôles d'administrateur, les règles de traitement et l'état des règles de traitement.

- Public Preview de la fédération d’identité de charges de travail pour les identités gérées. Les principaux scénarios sont les suivants :

- L'accès aux ressources Azure à partir de pods Kubernetes s'exécutant sur site ou dans n'importe quel cloud.

- Flux de travail GitHub pour le déploiement vers Azure, sans avoir besoin de secrets.

- Accès aux ressources Azure à partir d'autres plateformes de cloud computing prenant en charge OIDC, telles que Google Cloud.

- Disponibilité Générale de la conformité FIPS 140 pour Authenticator sur iOS.

On retrouve les modifications de service suivantes :

- Public Preview de l’IPv6 dans Azure AD. Les clients pourront ainsi accéder aux services Azure AD via les protocoles réseau IPv4 et IPv6 (double pile). Pour la plupart des clients, IPv4 ne disparaîtra pas complètement de leur paysage numérique. C'est pourquoi Microsoft ne prévoit pas d'exiger IPv6 ou de déprioriser IPv4 dans les fonctionnalités ou services d'Azure Active Directory. Microsoft commencera à introduire la prise en charge d'IPv6 dans les services Azure AD selon une approche progressive, à partir du 31 mars 2023. Des considérations particulières s’appliquent aux entreprises qui utilisent des adresses IPv6 et des emplacements désignés dans leurs politiques d'accès conditionnel.

- Pour les utilisateurs qui ne connaissent pas ou n'utilisent pas de mot de passe, le Temporary Access Password peut désormais être utilisé pour restaurer les PC joints à Azure AD lorsque la politique EnableWebSignIn est activée sur le périphérique.

Plus d’informations sur : What’s new Azure AD