Ce billet présente la configuration du chiffrement de disques via la technologie BitLocker proposé par Windows 10 afin de chiffrer des périphériques amovibles. BitLocker est issu d’un projet d’architecture sécurisé initié en 2004 par Microsoft sous le nom de CornerStone et dont le but est d’assurer la protection des informations en cas de perte ou de vol de périphérique. La fonctionnaté est conjuguée avec une autre fonctionnalité Code Integrity Rooting permettant de valider le système de fichiers et Windows afin de permettre le déchiffrement du volume et d’éviter les accès non sécurisés.

Nous verrons la configuration de BitLocker pour chiffrer des périphériques amovibles en abordant les phases suivantes :

- Création/édition de la stratégie BitLocker pour inclure les éléments de configuration des périphériques amovibles

- Validation de la stratégie du chiffrement des périphériques amovibles

Création/édition de la stratégie BitLocker pour inclure les éléments de configuration des périphériques amovibles

Nous pouvons ensuite procéder la création ou l’édition de la stratégie de configuration BitLocker pour configurer le chiffrement des périphériques amovibles sur des machines Windows 10.

Note : Pour éviter tous conflits ou comportements non gérées, nous vous recommandons de n’appliquer qu’une seule stratégie de configuration BitLocker aux machines. Ainsi, il est vivement recommandé d’utiliser une stratégie existante.

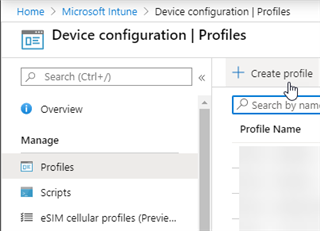

Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Device Configuration – Profiles.

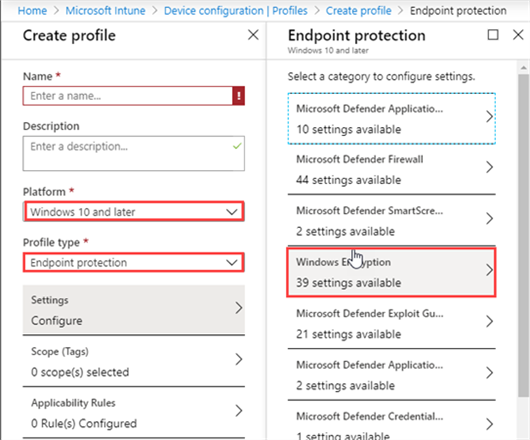

Procédez à la création du profil que vous nommerez selon votre convention de nommage ou éditez une stratégie BitLocker existante. Sélectionnez la plateforme Windows 10 et ultérieur puis Endpoint Protection dans le type de profil. Sélectionnez ensuite la catégorie Windows Encryption.

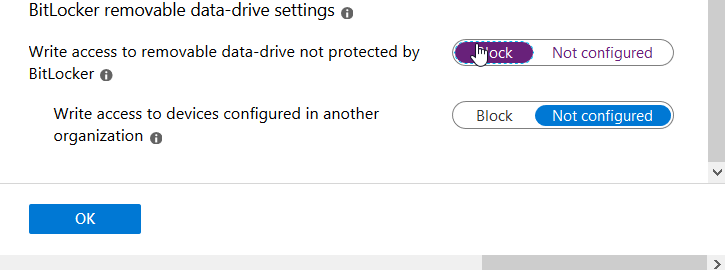

La section suivante BitLocker removable data-drive settings s’applique aux périphériques amovibles en proposant les paramétrages :

- L’option Write access to removable data-drive not protected by BitLocker permet d’empêcher l’écriture sur des périphériques amovibles qui n’ont pas été chiffrés par BitLocker. Ceci permet d’imposer l’action de chiffrement à l’utilisateur.

Passez l’option à Block.

- La sous-option Write access to devices configured in another organization permet de bloquer l’écriture de fichiers sur un périphérique amovible qui a été chiffré par une autre entreprise. Si cette n’option n’est pas bloquée, alors l’utilisateur n’est pas bloqué par la première option.

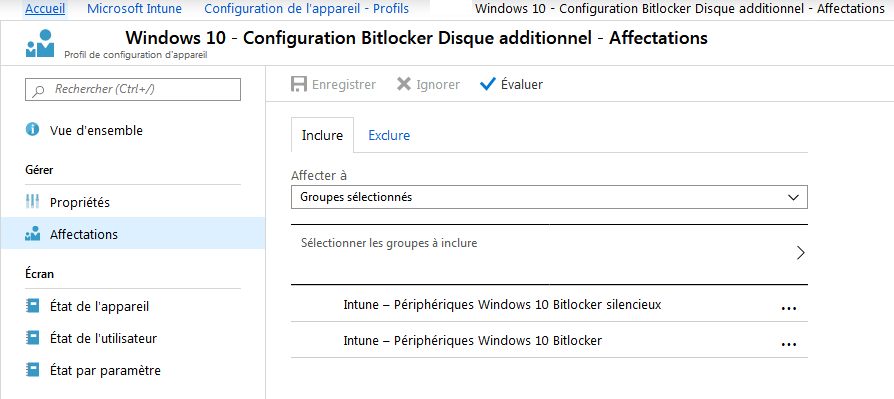

Cliquez sur OK à deux reprises puis Create pour procéder à la création de la stratégie. Une fois crée, procédez à l’assignement de la stratégie au groupe des machines Windows 10 BitLocker précédemment créé puis cliquez sur Save.

La stratégie étant créée et assignées, vous pouvez passer à la phase de validation.

Validation de la stratégie du chiffrement des périphériques amovibles

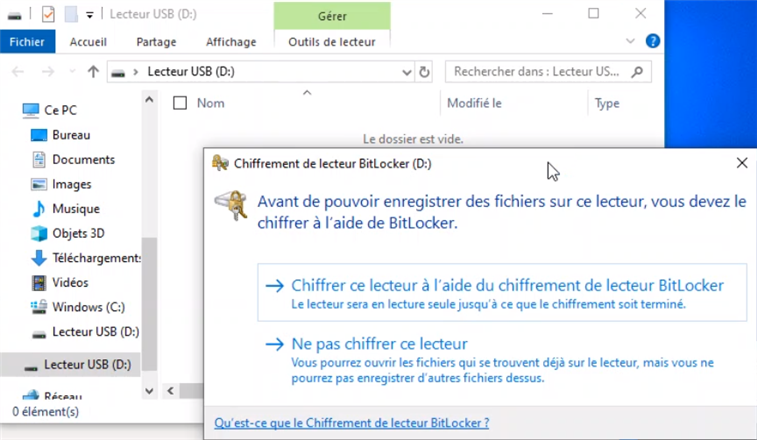

Une fois que le client a mis à jour ses stratégies, branchez la clé USB. Lors de l’accès à la clé USB, une fenêtre vous demande de chiffrer le périphérique pour pouvoir écrire dessus. Si vous décidez de ne pas chiffrer, vous ne pourrez accéder aux fichiers qu’en lecture.

Séléctionnez Chiffrer ce lecteur à l’aide du chiffrement de lecteur BitLocker :

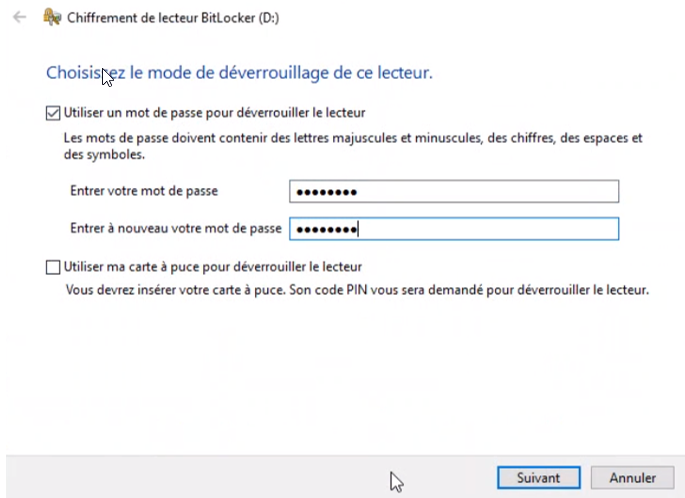

Le chiffrement d’une périphérique amovible requiert l’utilisation d’un mot de passe pour dévérouiller l’accès au périphérique sur les machines. Sélectionnez Utiliser un mot de passe pour déverrouiller le lecteur et renseignez un mot de passe :

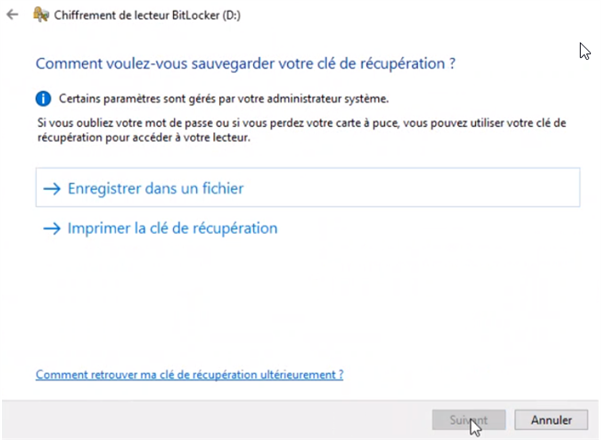

L’étape suivante permet de sauvegarder la clé de récupération qui sera utilisée si l’utilisateur oublie son mot de passe. Vous pouvez l’enregistrer sous la forme d’un fichier ou l’imprimer :

Note : Cette clé de récupération étant associé à un périphérique amovible, elle n’est pas sauvegardée par Microsoft Intune et Azure Active Directory. Il convient à votre utilisateur de prendre en charge la sauvegarde de la clé.

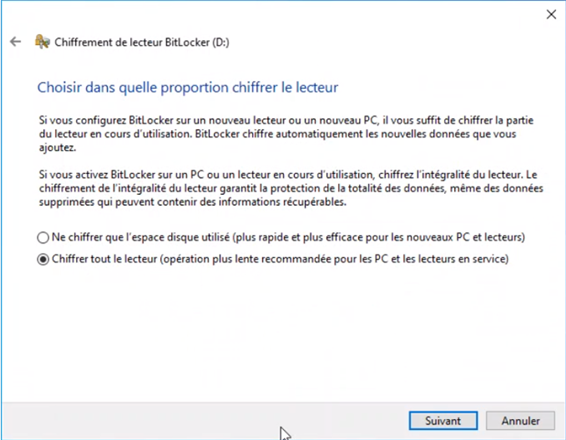

L’écran suivant permet à l’utilisateur de choisir s’il veut chiffrer tout son périphérique ou uniquement l’espace disque utilisé :

Note:Bien que le chiffrement BitLocker se produise en arrière-plan pendant que l’utilisateur continue à travailler et que le système reste utilisable, les temps de chiffrement varient en fonction du type de disque qui est chiffré, de la taille du disque et de la vitesse du disque.

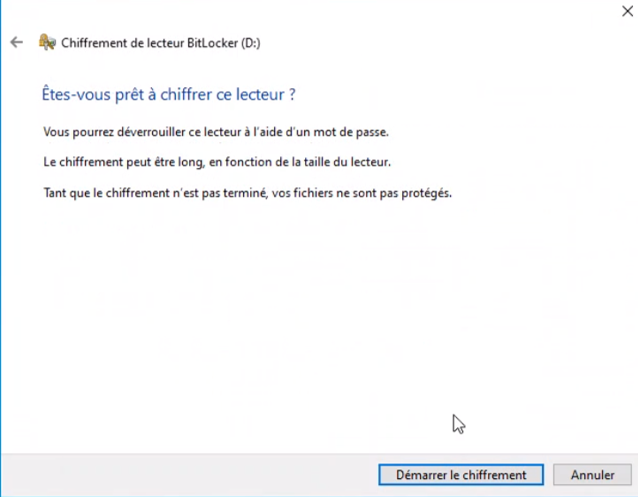

Enfin, l’étape suivante permet de lancer le chiffrement en cliquant sur Démarrer le chiffrement.

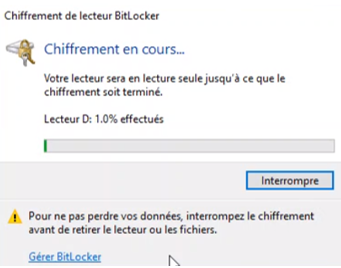

La procédure de chiffrement est effectuée en parallèle et peut être interrompue si l’utilisateur doit retirer son périphérique amovible :

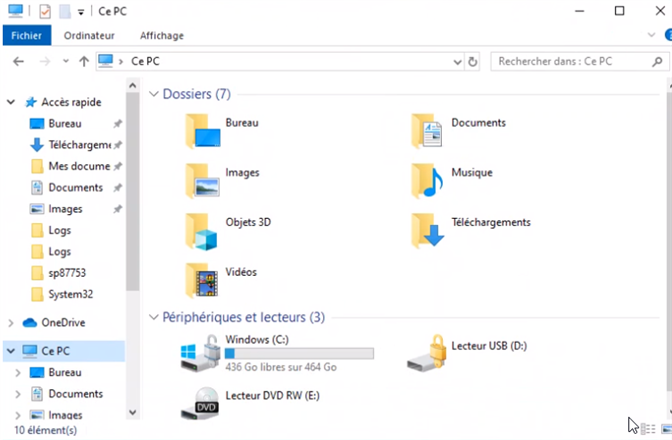

Après le chiffrement, le volume du périphérique amovible apparaît comme étant vérouillé :

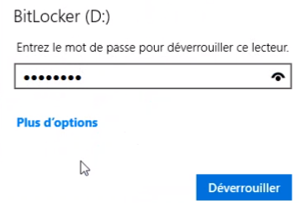

L’ouverture du périphérique nécessite l’utilisation du mot de passe pour permettre le dévérouillage :

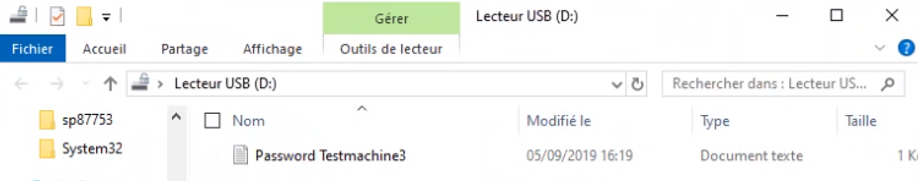

Après déverrouillage, il est possible de copier un fichier sur le périphérique amovible :

Vous pouvez passer à la partie suivante de cette série : Gestion des clés (Récupération, Rotation des clés, etc.)