En septembre 2024, Microsoft a introduit différents changements à Windows Autopilot permettant d’améliorer le comportement.

On retrouve notamment :

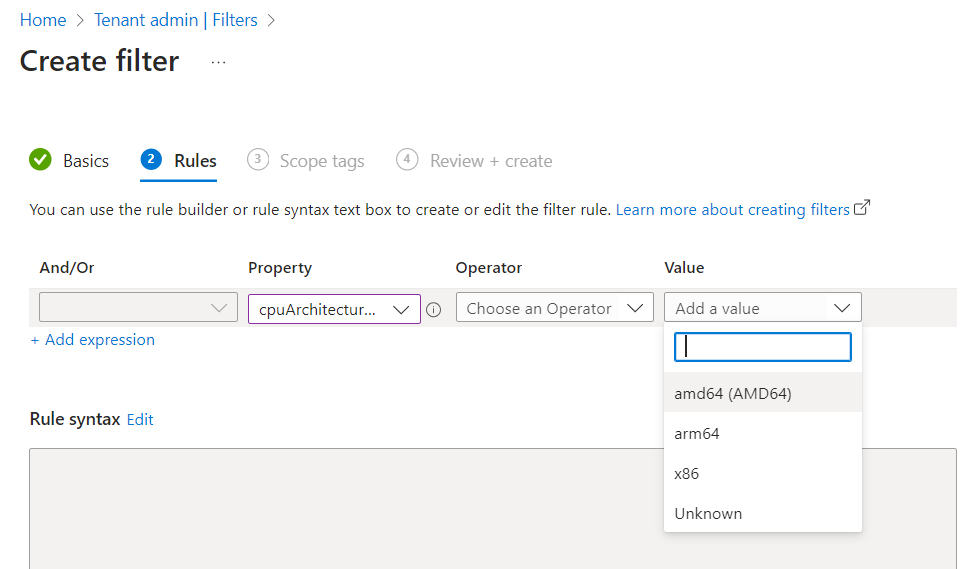

- La propriété enrollmentProfileName est peuplée avec le nom de la stratégie Device Preparation. Ceci permet la création de filtres et de groupes dynamiques Microsoft Entra ID pour permettre le déploiement d’éléments après le provisionnement.

- Support de Windows Autopilot Device Preparation dans la région Azure China 21Vianet permettant aux clients en Chine de faire du provisionnement de machines au travers de Microsoft Intune.