Je vous propose un petit aperçu des nouveautés en décembre 2020 autour de la gouvernance, de la conformité et de la protection de données (MIP, etc.).

On retrouve notamment :

- Début décembre, Microsoft annonce la disponibilité générale de Microsoft 365 Endpoint Data Loss Prevention (DLP). Ce service permet d’étendre les capacités d’étiquetage et de classification aux périphériques afin d’assurer la prévention et la fuite de données (extraction clé USB, extraction via le navigateur Web, etc.). Endpoint DLP utilise les capacités du service Microsoft Defender for Endpoint (MD ATP) présent nativement sur les machines Windows 10 pour assurer les mécanismes de protection visant à brider les capacités du système vis-à-vis d’un fichier donné.

- Toujours sur Microsoft 365 Endpoint DLP, Microsoft a annoncé les Previews des fonctionnalités suivantes :

- Les étiquettes de sensibilité sont maintenant incluses comme condition des stratégies DLP.

- Un nouveau tableau de bord dans le centre de conformité Microsoft 365 permet de gérer les alertes DLP.

- De nouvelles conditions et exception permettent de mieux prédire via des conditions d'"inclusion" et d'"exclusion" applicables dans les politiques DLP afin de garantir que des stratégies spécifiques sont appliquées aux courriers électroniques qui correspondent uniquement aux conditions définies.

- L’annonce de la Preview du service Azure PurView offrant un outil de cartographie, gestion et de gouvernance de la donnée qu’elle soit dans le Cloud ou On-Premises. Azure PurView utilise les capacités de Microsoft Information Protection (Labeling, types d’information sensibles, etc.) afin de les étendre vers différentes sources de données dont SQL Server, SAP, Teradata, Azure Data Services, et Amazon AWS S3. Azure PurView est un service dont le coût dépend de la consommation. Plus d’informations sur : https://aka.ms/AzurePurview et Microsoft Information Protection and Microsoft Azure Purview: Better Together - Microsoft Tech Community

- Disponibilité Générale de l’interface utilisateur permettant la gestion et la configuration d’Exact Data Match (EDM) dans le centre de conformité Microsoft 365. EDM C'est une méthode de classification qui vous permet de créer des types d'informations sensibles personnalisés qui utilisent des valeurs de données exactes. Vous commencez par configurer le type d’information sensible personnalisé de l'EDM et uploader un fichier CSV des données spécifiques à protéger, qui peuvent comprendre des informations sur les employés, les patients ou d'autres informations spécifiques aux clients.

- Disponibilité générale des correspondance configurable (la normalisation). Cette fonction apporte une souplesse supplémentaire dans la définition des correspondances, vous permettant de protéger plus largement vos données confidentielles et sensibles. Par exemple, vous pouvez choisir d'ignorer la casse afin que l'adresse électronique du client corresponde, qu'elle soit en majuscule ou non. De même, vous pouvez choisir d'ignorer les signes de ponctuation tels que les espaces ou les tirets dans les données, par exemple pour le numéro de sécurité sociale.

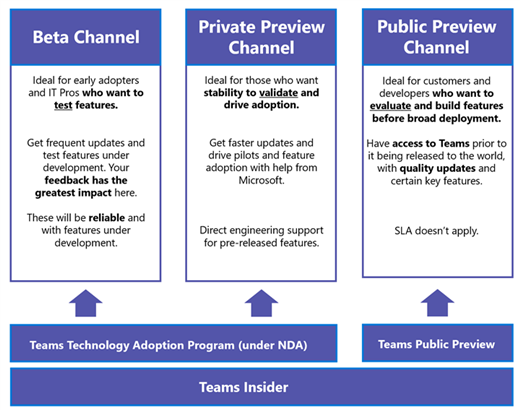

- Il est maintenant possible d’appliquer des étiquettes de sensibilité à une équipe Teams ou un site SharePoint afin de restreindre l’accès à des périphériques ou des cas d’usages. Cela permet de sécuriser de manière globale les contenus sensibles, qu'ils se trouvent dans un fichier ou dans un chat, en gérant l'accès à une équipe ou à un site spécifique.

- En lien avec la fonctionnalité précédente, les étiquettes peuvent être associées à une stratégie de partage externe afin de sécuriser la collaboration externe (en Public Preview).

- La Public Preview du support de la clé client pour Microsoft Teams permettant de contrôler la clé qui est utiliser pour chiffrer ou déchiffrer les données et répondre ainsi à des enjeux de conformité.

- Microsoft étend le support des étiquettes/labels de sensibilité à l’application Power BI Desktop (PBIX) en plus du service Power BI qui avait déjà été annoncé en juin dernier. Vous pouvez donc appliquer une étiquette à un fichier PBIX avec le client. En outre, Microsoft a annoncé une API qui permet aux administrateurs d’obtenir les informations de sensibilité appliquées à un contenu dans le service Power BI.

- Le client Azure Information Protection Unified Labeling propose la fonctionnalité de Suivi et Révocation (Track & Revoke) en Public Preview. La fonctionnalité est activée sur le client en dernière version (Public Preview) et permet à l’administrateur de traquer et révoquer un document en PowerShell. L’utilisateur peut quant à lui révoquer l’accès à document depuis le bouton de Sensibilité.

Plus d’informations sur : Announcing new Microsoft Information Protection capabilities to know and protect your sensitive data - Microsoft Tech Community