Microsoft Defender for Identity étant un service Cloud, on retrouve des mises à jour de service continuelle. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

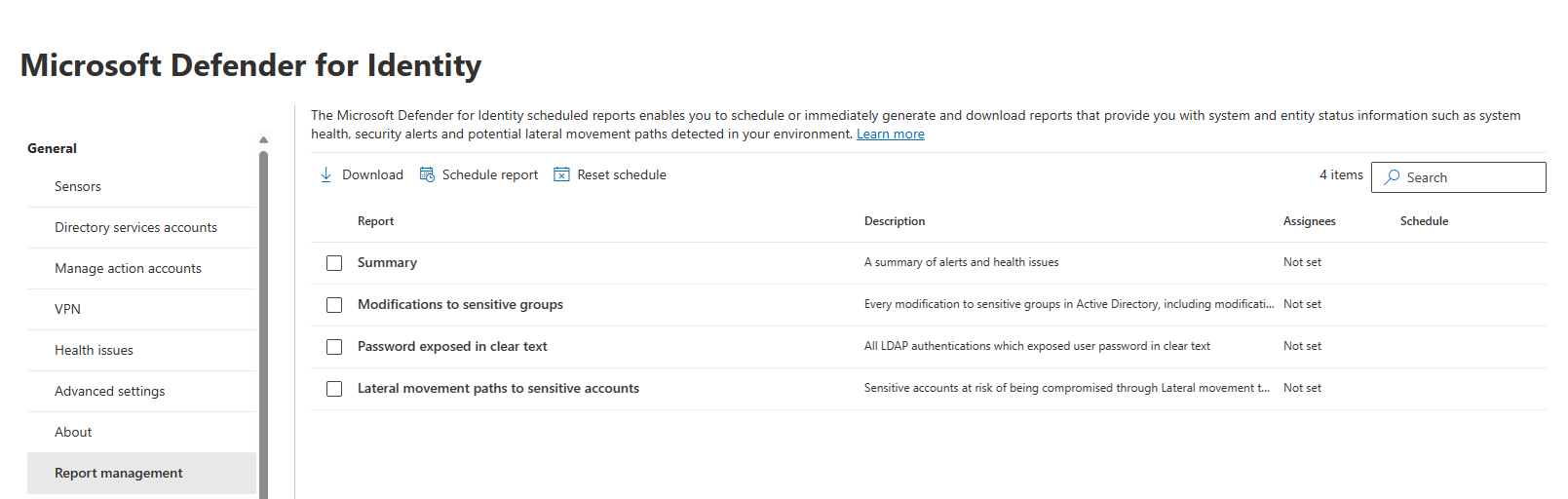

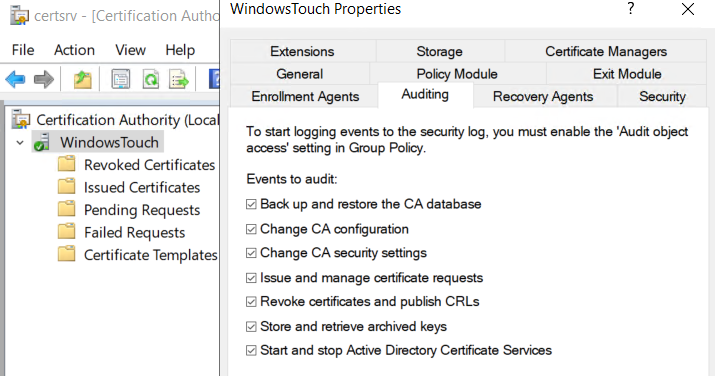

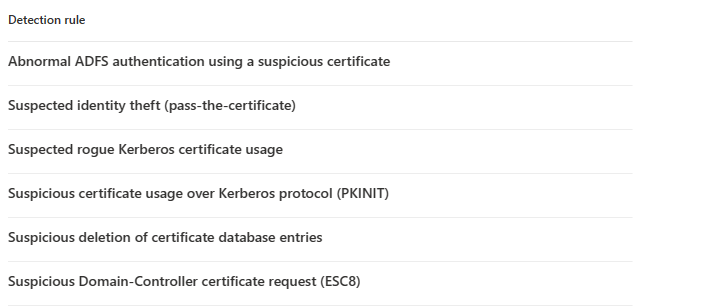

- Support de la supervision d’Active Directory Certificate Services (AD CS). Vous verrez le nouveau type de capteur identifié dans la page Settings > Identities > Sensors dans Microsoft 365 Defender. Defender for Identity fournit maintenant des alertes AD CS et des rapports Secure Score. Pour afficher les nouvelles alertes et les rapports Secure Score, assurez-vous que les événements requis sont collectés et enregistrés sur votre serveur. AD CS est un rôle de Windows Server qui émet et gère des certificats d'infrastructure à clé publique (PKI) dans des protocoles de communication et d'authentification sécurisés.

- Les versions 2.210, 2.211, 2.212, 2.213, 2.214 et 2.215 apportent des améliorations et des corrections de bugs sur les capteurs.

Plus d’informations sur : What's new in Microsoft Defender for Identity