Ce billet présente la configuration du chiffrement de disques via la technologie BitLocker proposé par Windows 10 dans un mode TPM uniquement. BitLocker est issu d’un projet d’architecture sécurisé initié en 2004 par Microsoft sous le nom de CornerStone et dont le but est d’assurer la protection des informations en cas de perte ou de vol de périphérique. La fonctionnaté est conjuguée avec une autre fonctionnalité Code Integrity Rooting permettant de valider le système de fichiers et Windows afin de permettre le déchiffrement du volume et d’éviter les accès non sécurisés.

Nous verrons la configuration de BitLocker dans un mode TPM uniquement en abordant les phases suivantes :

- Création de la stratégie BitLocker standard

- Validation du chiffrement sur les machines

- Chiffrement manuel par Script (pour les machines ne supportant pas le chiffrement automatique)

- Résultats des Tests

Au préalable, vous devez avoir suivi le billet : Prérequis à la gestion de BitLocker

Création de la stratégie

Cette phase aborde la création de la stratégie de configuration BitLocker pour des machines Windows 10 dans un mode TPM uniquement.

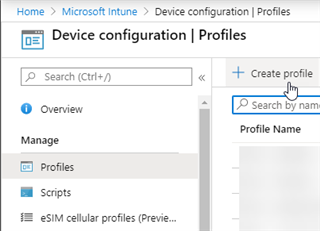

Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Device Configuration – Profiles.

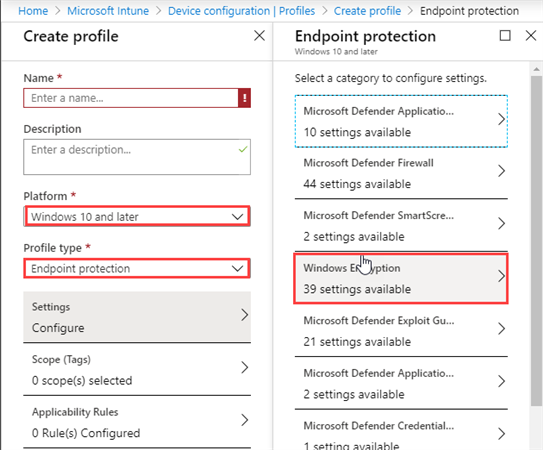

Procédez à la création du profil que vous nommerez selon la convention de nommage de votre entreprise.

Sélectionnez la plateforme Windows 10 et ultérieur puis Endpoint Protection dans le type de profil. Sélectionnez ensuite la catégorie Windows Encryption.

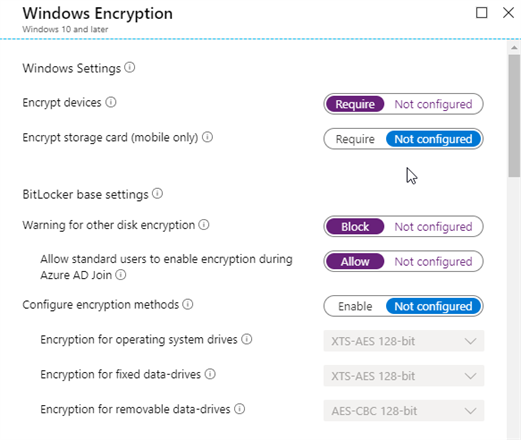

Les stratégies proposent les éléments suivants :

- Encrypt Devices permet d’activer le chiffrement BitLocker sur les machines cibles. Passez l’option à Require.

- Encrypt Storage Card (Mobile Only) active le chiffrement des cartes de stockage (Cartes SD) sur les périphériques Windows 10 Mobile.

Dans les paramètres de base de BitLocker :

- L’option Warning for other disk encryption permet de bloquer la fenêtre visant à avertir qu’il ne faut pas activer BitLocker si d’autres solutions de chiffrement de disque sont utilisées.

Activez l’option. - Allow standard users to enable encryption during Azure AD Join est une nouvelle option apparue avec Windows 10 1809 permettant aux utilisateurs sans priviléges d’administration d’activer BitLocker lorsque la machine joint Azure Active Directory. Cette option ne s’applique qu’au scénario Azure AD Join et n’est active que si l’option précédente est bloquée.

Activez l’option. - Enfin, les trois dernières options permettent de configurer les méthodes de chiffrements souhaitées pour :

- Les disques de systèmes d’exploitation

- Les disques de données fixes

- Les périphériques amovibles

Note :La méthode de chiffrement par défaut est XTS-AES 128 bit. Microsoft a longtemps recommandé l’utilisation d’XTS-AES 256 bit. Néanmoins, certains périphériques préchiffrés (Surface, ou autres fabricants) sont livrés en XTS-AES 128 bit, ce qui demandait de déchiffrer les disques pour les rechiffrer. La baseline de sécurité de Windows 10 1903+ revient sur ce choix et recommande XTS-AES 128 bit. Le mode XTS-AES 256 bit ne propose qu’un bénéfice limité pour un impact performance parfois important. Voir : https://blogs.technet.microsoft.com/secguide/2019/05/23/security-baseline-final-for-windows-10-v1903-and-windows-server-v1903/

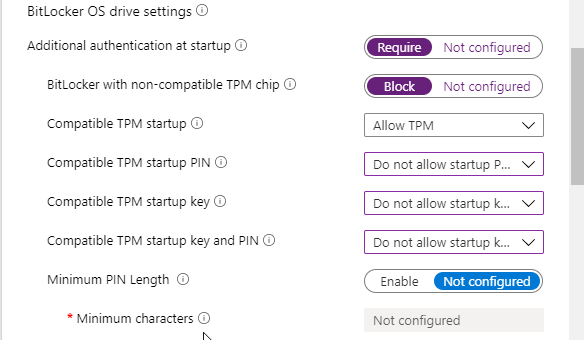

Les paramétres suivants permettent de configurer les paramétrages BitLocker pour les disques système :

- L’option Additional authentication at startup permet de configurer les modes de validation BitLocker (TPM, TPM+PIN, TPM+Dongle, TPM+PIN+Dongle). Passez l’option à Require.

- Le paramètre Bitlocker with non-compatible TPM chip permet de définir si vous souhaitez bloquer le chiffrement pour des périphériques qui n’ont pas de puce TPM compatible. Passez l’option à Block.

- Compatible TPM startup permet de définir si la puce TPM est autorisé, requise ou non autorisé pour le chiffrement. Choisissez Require TPM.

- L’option Compatible TPM startup PIN permet d’ajouter l’usage (autorisé, requis ou non) d’un code PIN de démarrage avec la puce TPM. Cette action requiert l’action de l’utilisateur pour la configuration.

Passez l’option à Do not allow startup PIN with TPM. - L’option Compatible TPM startup key permet d’ajouter l’usage (autorisé, requis ou non) d’un dongle de démarrage avec la puce TPM. Cette action requiert l’action de l’utilisateur pour la configuration.

Passez l’option à Do not allow startup key with TPM. - L’option Compatible TPM startup key and PIN permet d’ajouter l’usage (autorisé, requis ou non) à la fois d’un dongle et d’un code PIN de démarrage avec la puce TPM. Cette action requiert l’action de l’utilisateur pour la configuration.

Passez l’option à Do not allow startup key and PIN with TPM. - L’option Minimum PIN length permet de définir la taille minimale du PIN lorsque vous avez choisi d’autoriser ou d’imposer l’usage d’un PIN dans l’une des options précédentes.

Laissez l’option à Not Configured.

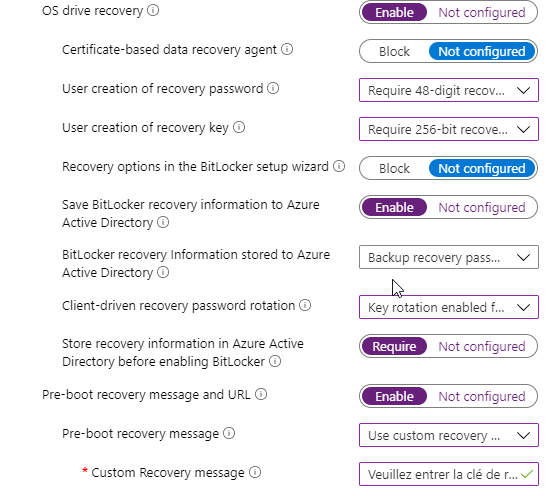

La sous section OS drive recovery traite des options de restauration du disque système :

- Activez la restauration via l’option OS Drive Recovery

- L’option certificate-based data recovery agent permet d’empêcher l’utilisation de l’agent de récupération de données avec les disques systèmes protégés par BitLocker. Ceci permet d’utiliser un certificat d’une PKI pour réaliser le chiffrement des disques. Ce certificat peut ensuite utilisé pour le déchiffrement des disques.

Note :Cette option est très peu utilisée de par sa complexité, vous trouverez néanmoins plus d’informations sur : https://blogs.technet.microsoft.com/askcore/2015/10/16/setting-up-data-recovery-agent-for-bitlocker

- Le paramètre user creation of recovery password permet de choisir si l’utilisateur est autorisé ou doit créer un mot de passe de restauration de 48 caractères. Cette option doit être passé à Require 48-digit recovery password pour s’assurer que le mot de passe de restauration est bien créé.

- Le paramètre user creation of recovery key permet de choisir si l’utilisateur est autorisé ou doit créer la clé de restauration de 256 caractères. Cette option doit être passé à Require 256-digit recovery key pour s’assurer que la clé de restauration est bien créée.

- L’option Recovery options in the BitLocker setup wizard permet de choisir si l’utilisateur peut voir et changer les options de restauration dans l’assistant.

- L’option Save BitLocker recovery information to Azure Active Directory définit si les informations de restauration BitLocker doit être stockés dans Azure Active Directory. Activez l’option.

- L’option BitLocker recovery Information stored to Azure Active Directory définit les éléments qui doivent être sauvegardés dans Azure Active Directory :

- Mot de passe de restauration et packages de clé

- Mot de passe de restauration uniquement

Choisissez la valeur Backup recovery passwords and key packages.

- Le paramètre Client-driven recovery password rotation définit le comportement (désactivé, activé pour les périphériques Azure AD ou activé pour les périphériques Azure AD et Hybrid Azure AD) pour la rotation du mot de passe de restauration lorsque celui-ci a été utilisé sur la machine (via Bootmgr ou WinRE). Choisissez l’option Key rotation enabled for Azure AD and Hybrid-joined devices.

- L’option Store recovery information in Azure Active Directory before enabling BitLocker puisqu’elle permet de s’assurer que l’utilisateur ne peut pas lancer le chiffrement de sa machine sans avoir procéder à la sauvegarde des informations de restauration dans Azure AD. Passez l’option à

- Vous pouvez ensuite activer la personnalisation d’un message ou d’une URL affiché lors de la phase de prédémarrage lors de la restauration. Une fois l’option activée, vous avez le choix entre

- Utiliser le message et l’URL de restauration par défaut

- Utiliser un message et une URL de restauration vide

- Utiliser un message de restauration personnalisé

- Utiliser une URL de restauration personnalisée

Passez ensuite les autres paramètres que nous aborderons dans d'autres billets.

Cliquez sur OK à deux reprises puis Create pour procéder à la création de la stratégie.

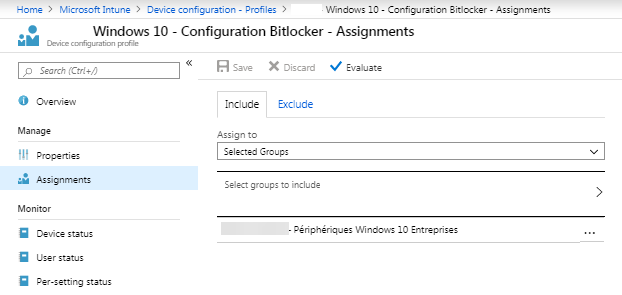

Une fois crée, procédez à l’assignement de la stratégie au groupe des machines Windows 10 d’entreprise puis cliquez sur Save.

La stratégie étant créée et assignées, vous pouvez passer à la phase de validation.

Validation de la strategie Intune (TPM uniquement) sur les machines

Cette partie traite de la validation de la configuration de BitLocker sur les machines des types suivants :

- Les machines jointes à Azure Active Directory (AADJ)

- Les machines Hybrid Azure AD Join

Validation sur les machines Azure AD Join

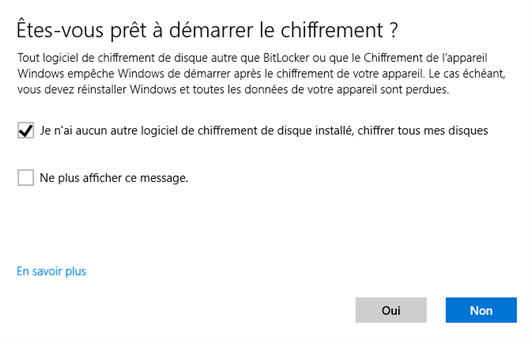

Sur une machine Azure AD Join (sans capacité de chiffrement automatique), vous notez l’apparition d’une notification demandant le chiffrement de la machine. Cliquez dessus pour ouvrir l’assistant de chiffrement. L’utilisateur doit valider qu’il n’utilise aucun autre logiciel de chiffrement de disque avant de lancer le chiffrement :

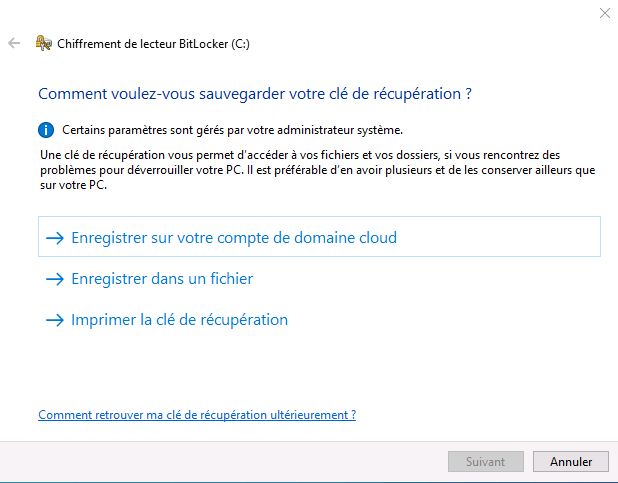

Une fois validé, l’assistant se lance pour initier le chiffrement du disque C:, l’utilisateur est invité à choisir la façon dont il souhaite sauvegarder la clé de récupération. Observez la mention : Certains paramètres sont gérés par votre administrateur système. Choisissez Enregistrer sur votre compte de domaine cloud puis Suivant.

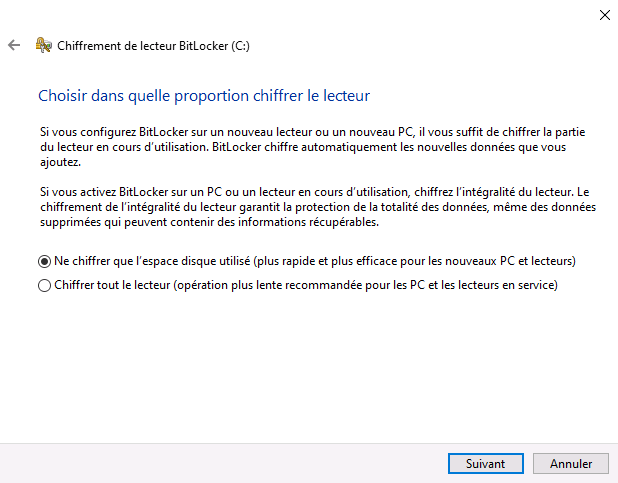

Sur l’écran suivant, l’utilisateur doit choisir s’il souhaite :

- Ne chiffrer que l’espace disque utilisé (plus rapide et plus efficace pour les nouveaux PC et lecteurs)

- Chiffrer tout le lecteur (opération plus lente recommandées pour les PC et les lecteurs en service)

Note : Bien que le chiffrement BitLocker se produise en arrière-plan pendant que l’utilisateur continue à travailler et que le système reste utilisable, les temps de chiffrement varient en fonction du type de disque qui est chiffré, de la taille du disque et de la vitesse du disque.

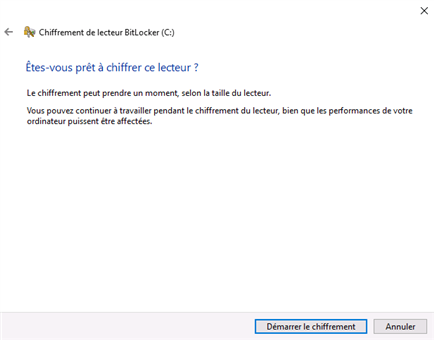

Enfin, initiez le chiffrement en cliquant sur Démarrer le chiffrement

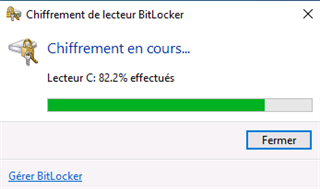

Une fenêtre vous permet ensuite de suivre l’état de chiffrement :

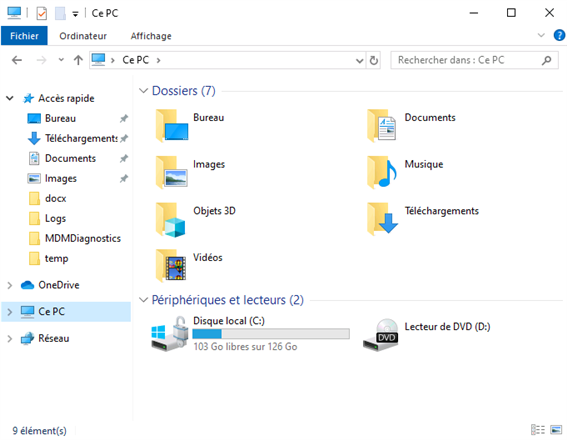

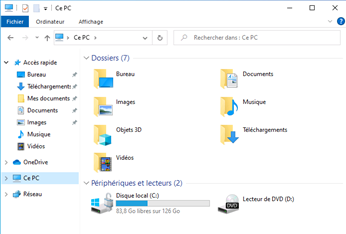

Une fois terminé, le disque apparaît avec un cadenas afin d’indiquer que BitLocker est activé sur ce volume :

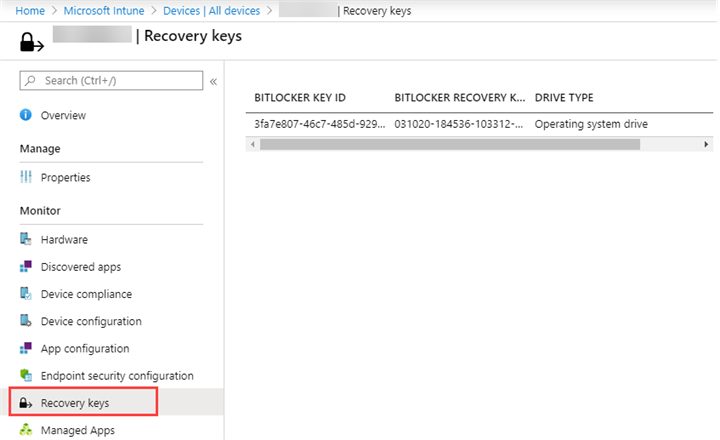

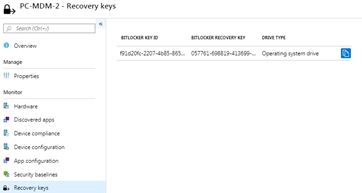

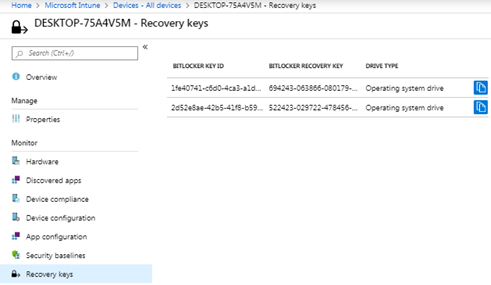

Vous pouvez constater la remontée de la clé de restauration BitLocker dans le portail Microsoft Intune en naviguant dans Devices – All Devices. Sélectionnez ensuite le périphérique en question puis Recovery Key :

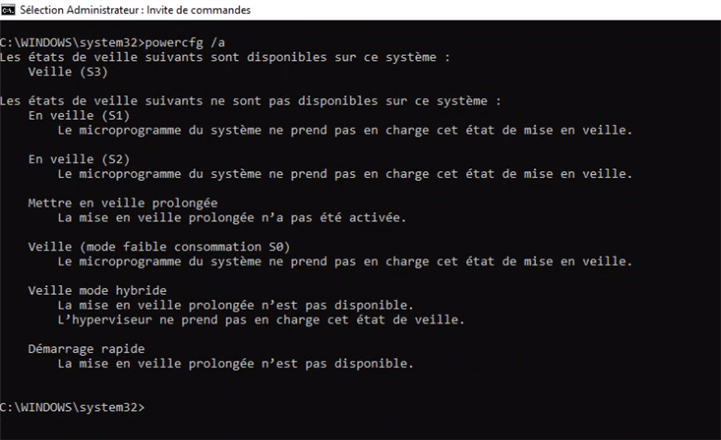

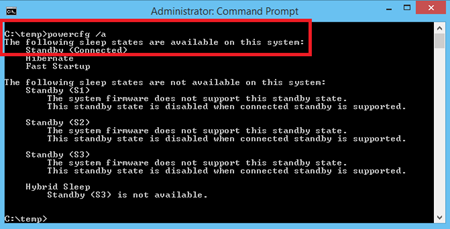

Note :Sur les périphériques joints à Azure Active Directory, le chiffrement silencieux ne peut être initié que si la machine est compatible Instant GO/Connected Standby/HSTI. Cette option peut se vérifier via la commande powercfg /a.

Voici le résultat pour une machine non compatible :

Voici le résultat pour une machine compatible :

Nous testerons le chiffrement silencieux via un script pour les machines non compatibles plus loin dans ce billet.

Validation sur les machines Hybrid Azure AD Join

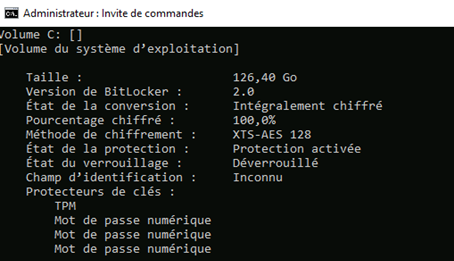

Sur les machines Hybrid Azure AD Join, le chiffrement a lieu de manière silencieuse. Vous pouvez observer que le volume système a été chiffré :

Nous constatons la remontée de la clé de restauration BitLocker dans le portail Microsoft Intune en naviguant dans Devices – All Devices. Sélectionnez ensuite le périphérique en question puis Recovery Key :

Lancement du chiffrement par script pour les machines Azure AD Join non compatibles avec le chiffrement silencieux

Cette partie s’attache à traiter le lancement du chiffrement via un script (proposé par des PFEs Microsoft) pour exécuter le chiffrement de manière silencieux pour les scénarios suivants :

- Les machines jointes à Azure Active Directory (AADJ) non compatibles Instant Go/Standby Connected/HSTI

- Les machines dont le BIOS n’est pas à jour et ne permet pas le chiffrement silencieux automatique

Vous pouvez utiliser le script communautaire suivant : https://blogs.technet.microsoft.com/home_is_where_i_lay_my_head/2017/06/07/hardware-independent-automatic-bitlocker-encryption-using-aadmdm/

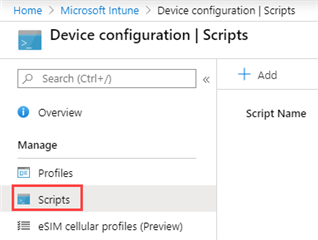

Commencez par créer un groupe qui stockera les machines qui seront chiffrées silencieusement par BitLocker. Ensuite, ouvrez le portail Microsoft Intune et naviguez dans Device Configuration – PowerShell Scripts.

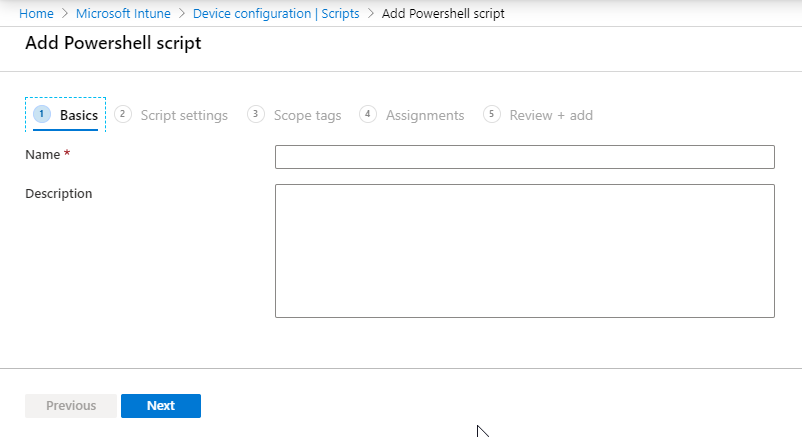

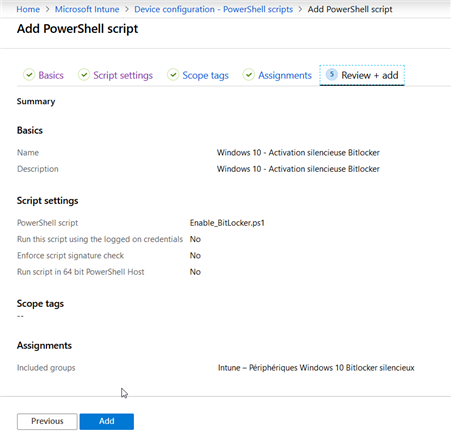

Procédez à la création du script que vous nommerez selon votre convention de nommage (par exemple : Windows 10 – Configuration silencieuse de BitLocker)

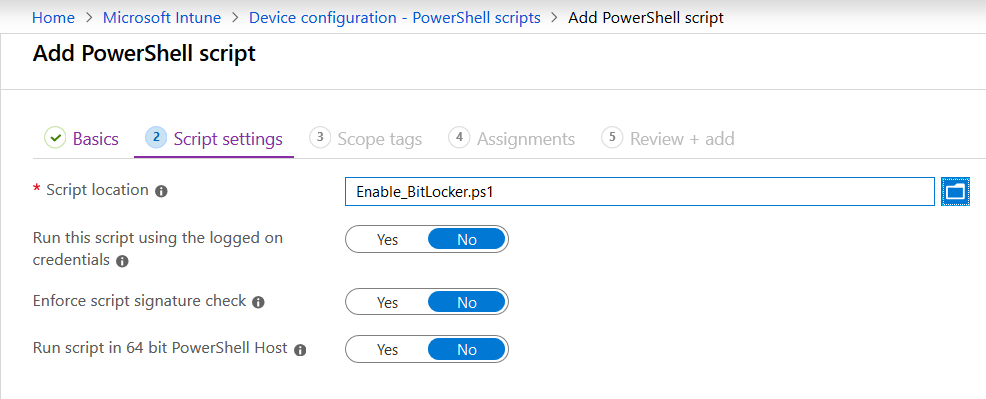

Passez là l’étape suivante et chargez le script PowerShell au préalablement téléchargé. Laissez les autres options à No.

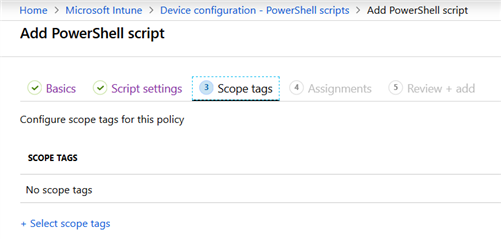

Passez l’écran d’attribution des balises d’étendue :

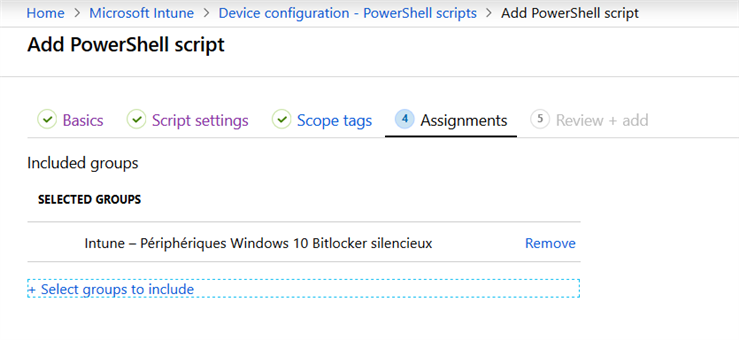

Sur l’écran d’assignation des groupes, assignez le groupe précédemment créé :

Relisez les configurations et validez l’ajout :

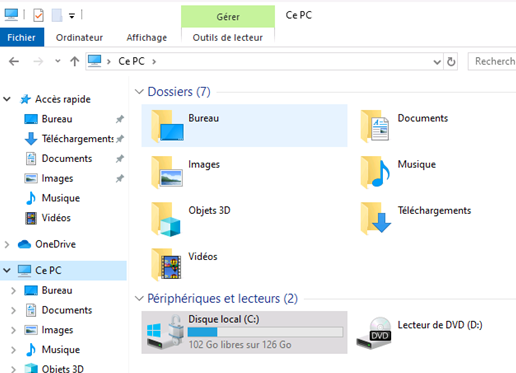

Sur le poste Azure AD Join non compatible avec le chiffrement silencieux, vous pouvez constater le chiffrement du disque dans l’explorateur de fichiers :

Vous pouvez vérifier le statut du chiffrement via la commande manage-bde -status

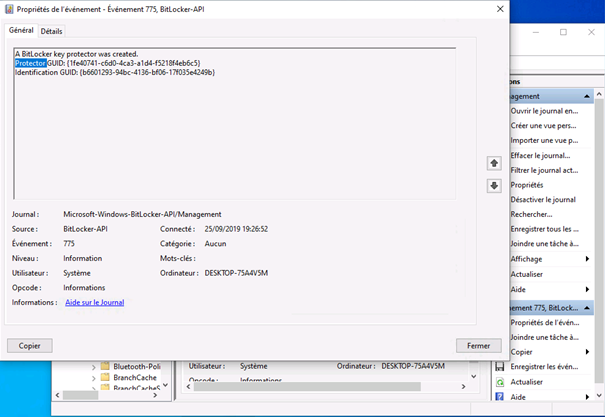

Vous pouvez valider le chiffrement par le biais des événéments dans l’observateur d’événéments en naviguant dans Applications and Services Log – Microsoft – Windows – BitLocker-API :

Vous pouvez constater la remontée de la nouvellé clé de chiffrement dans le portail Microsoft Intune en naviguant dans Devices – All Devices puis en sélectionnant le périphérique et Recovery Keys.

Nous ouvrons le fichier de journalisation de l’exécution des scripts PowerShell (AgentExecutor.log) par l’Intune Management Extension localisé dans C:\ProgramData\Microsoft\IntuneManagementExtension\Logs. Nous constatons l’exécution du script PowerShell et le code retour 0 :

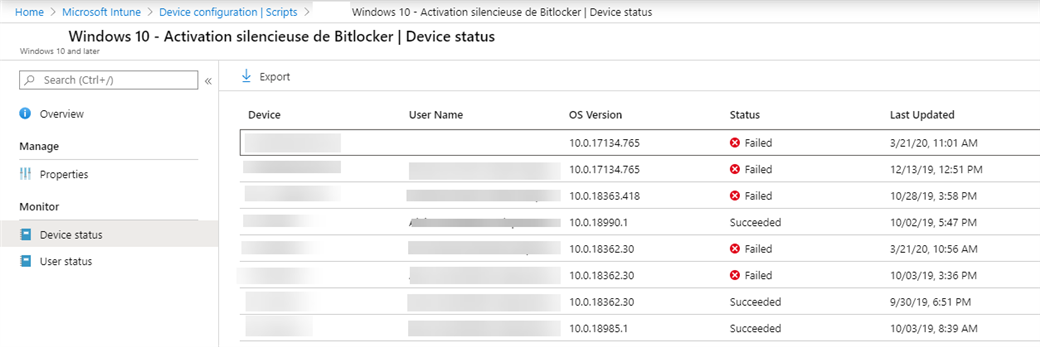

Plus globalement, vous pouvez observer l’état d’exécution du script dans le portail Microsoft Intune et en naviguant dans Device Configuration – PowerShell Scripts, en sélectionnant le script puis Device Status.

Vous pouvez passer à la partie suivante de cette série : Configuration de BitLocker dans un mode TPM + PIN