Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

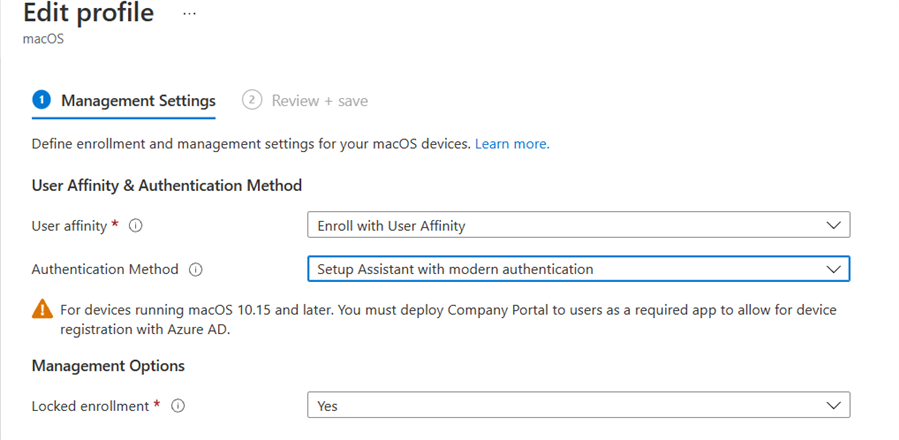

Enregistrement des périphériques

- [iOS/iPadOS/macOS] Disponibilité Générale de la méthode d’authentification moderne dans Setup Assistant lors de l’utilisation du mode d’enregistrement Automated Device Enrollment (ADE). Ceci permet de bénéficier de l’authentification à facteurs multiples pour enregistrer un périphérique. Microsoft donne des directives pour migrer du mode hérité vers le mode moderne : Move to Setup Assistant with Modern Authentication for Automated Device Enrollment - Microsoft Tech Community

- [iOS/iPadOS/macOS] Vous pouvez utiliser la méthode d’authentificaiton moderne dans Setup Assistant dans les filtres pour déployer des stratégies : Using filters with Setup Assistant with modern auth for ADE for corporate iOS/iPadOS/macOS devices - Microsoft Tech Community

- [macOS] Le portail d’entreprise Intune pour macOS est maintenant une application universelle qui peut s’exécuter nativement sur les macs Apple Silicon mais aussi sur les mac Intel x64. Ceci est applicable à partir de la version 2.18.2107.

Gestion du périphérique

- [Windows 10] Microsoft a ajouté les informations du journal d’événements opérationnel pour Windows Hello for Business à la fonction de collecte des informations diagnostic de Windows 10.

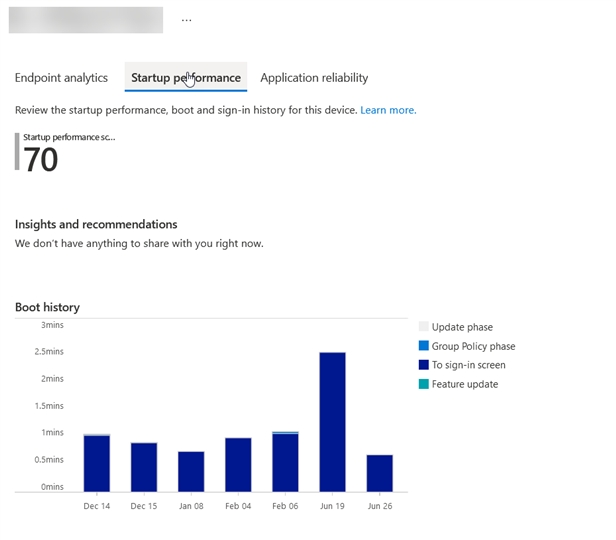

- [Windows 10] Endpoint Analytics montre des scores par périphériques afin d’évaluer l’impact de l’expérience utilisateur par périphérique.

Configuration du périphérique

- [Général] Une nouvelle version (6.2108.18.0) du Certificate Connector incluant un correctif pour afficher l’état actuel du connecteur dans le centre d’administration MEM et un correctif pour renvoyer les échecs de délivrance de certificats SCEP.

- [Windows 10] Vous pouvez créer et utiliser des filtres pour déployer un profil Device Firmware Configuration Interface (DFCI) sur des périphériques Windows 10 1809+.

- [Windows 10] Microsoft a augmenté la taille des fichiers XML GPO exporté par la fonction Group Policy Analytics à 4 MB.

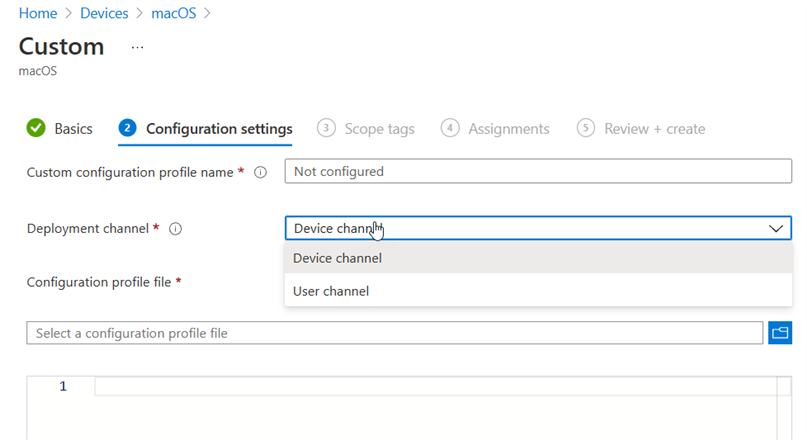

- [macOS] Lors de la création d'une stratégies de restriction de périphérique personnalisée pour les périphériques macOS, un nouveau paramètre de canal de déploiement permettant de déployer vers le canal utilisateur ou le canal périphérique. Si vous envoyez le profil au mauvais canal, le déploiement peut échouer.

- [macOS] Il existe de nouveaux paramètres que vous pouvez configurer sur les périphériques macOS 10.13+ :

- Block adding Game Center friends (App Store, Doc Viewing, Gaming) : Empêche les utilisateurs d'ajouter des amis au Game Center.

- Block Game Center (App Store, Doc Viewing, Gaming) : Désactive le Game Center, et l'icône du Game Center est supprimée de l'écran d'accueil.

- Block multiplayer gaming in the Game Center (App Store, Doc Viewing, Gaming) : Empêche les jeux multijoueurs lors de l'utilisation du Game Center.

- Block modification of wallpaper (Général) : Empêche la modification du papier peint.

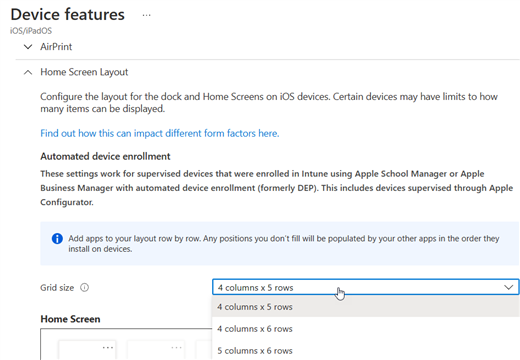

- [iOS/iPadOS] Sur les périphériques iOS/iPadOS, vous pouvez configurer la taille de la grille de l'écran d'accueil (Devices > Device Configuration > Create profile > iOS/iPadOS comme plateforme > Device features pour profile > Home screen layout). Par exemple, vous pouvez définir la taille de la grille sur 4 colonnes x 5 lignes. La taille de la grille aura plus d'options :4 colonnes x 5 lignes, 4 colonnes x 6 lignes, 5 colonnes x 6 lignes

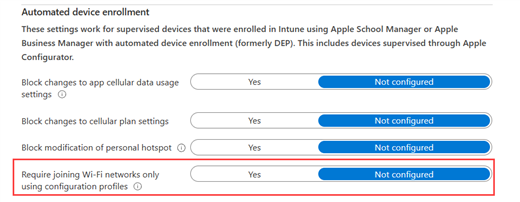

- [iOS/iPadOS] Lors de la création d'une stratégie de restriction de périphériques pour les périphériques iOS/iPadOS, un nouveau paramètre Require devices to use Wi-Fi networks set up via configuration profiles est disponible pour que les périphériques n'utilisent que les réseaux Wi-Fi définis par les profils de configuration.

- [Android] Sur les périphériques Android, vous pouvez utiliser l'authentification par certificat pour les réseaux Wi-Fi sur les périphériques personnels avec Work Profile. Lorsque vous utilisez le type Wi-Fi d'entreprise et que vous sélectionnez le type EAP, un nouveau paramètre Certificate server names apparaît. Utilisez ce paramètre pour ajouter une liste des noms de domaine du serveur de certificat utilisés par votre certificat. Sur les appareils Android 11 et plus récents, si vous utilisez le type Enterprise Wi-Fi, vous devez ajouter les noms de serveur de certificat. Si vous n'ajoutez pas les noms de serveurs de certificats, les utilisateurs auront des problèmes de connexion.

Gestion des applications

- [Général] Une nouvelle application protégée est disponible : F2 Touch Intune by cBrain A/S

- [Général] Si vous utilisez des filtres pour assigner des applications en libre-service, vous pouvez voir le résultat dans le rapport d’évaluation des filtres sur la page du périphérique en naviguant dans Devices > All Devices > sélectionnez un périphérique > Filter evaluation (preview).

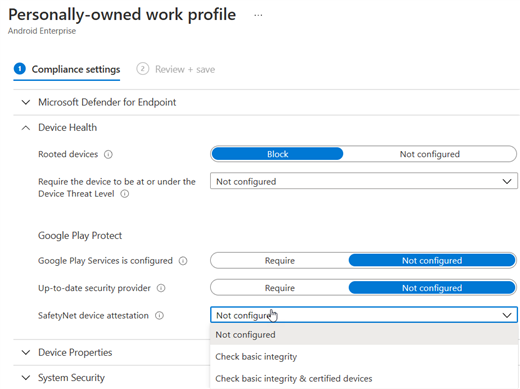

- [Android] Les stratégies de protection applicatives (MAM/APP) supportent maintenant l’évaluation SafetyNet device attestation comme condition de lancement. Ce type d'évaluation est une clé liée au matériel. La présence d'une clé liée au matériel comme type d'évaluation indique une plus grande intégrité d'un périphérique. Les périphériques qui ne prennent pas en charge les clés adossées à du matériel seront bloqués par la politique MAM s'ils sont ciblés par ce paramètre.

- [iOS/Android] Vous pouvez désormais activer les paramètres Outlook S/MIME pour toujours signer et/ou toujours chiffrer sur les périphériques iOS et Android lorsque vous utilisez l'option applications gérées. Vous pouvez trouver ce paramètre dans le centre d'administration Microsoft Endpoint Manager lorsque vous utilisez des applications gérées en sélectionnant Apps > App configuration policies. En outre, vous pouvez ajouter une URL LDAP (Lightweight Directory Access Protocol) pour Outlook S/MIME sur les périphériques iOS et Android pour les applications gérées et les périphériques gérés.

- [macOS] Intune peut désormais afficher le contenu des applications macOS LOB (fichiers .intunemac) dans la console. Vous pouvez examiner et modifier les détails de la détection des applications dans la console Intune qui sont capturés à partir du fichier .intunemac lors de l'ajout d'une application macOS LOB. Lors du téléchargement d'un fichier PKG, les règles de détection seront créées automatiquement.

Sécurité du périphérique

- [Android] Microsoft a ajouté un paramètre de conformité pour les périphériques Android personnels avec Work Profile afin de spécifier le type d’évaluation SafetyNet (Hardware-backed key). Celle-ci est disponible après la configuration de Safety device attestation.

- [macOS] Microsoft a ajouté 8 Nouveaux paramètres pour gérer Microsoft Defender for Endpoint sur macOS via le catalogue de paramétrages. Ceci inclut :

- Microsoft Defender - Antivirus engine: Disallowed threat actions, Exclusions merge, Scan history size, Scan Results Retention, Threat type settings merge

- Microsoft Defender - Cloud delivered protection preferences: Automatic security intelligence updates

- Microsoft Defender - User interface preferences: User initiated feedback

- Microsoft Defender - Network protection : Enforcement level

Supervision et Dépannage

- [Général] Tous les profils de configuration des périphériques et Endpoint Security sont désormais fusionnés en un seul rapport. Vous pouvez visualiser toutes les stratégies appliquées à votre périphérique dans le nouveau rapport unique qui contient des données améliorées. Par exemple, vous pouvez voir la distinction des types de profils dans le nouveau champ Type de politique. De plus, en sélectionnant une stratégie, vous obtiendrez des détails supplémentaires sur les paramètres appliqués au périphérique et sur l'état de ce dernier. Dans le centre d'administration e Microsoft Endpoint Manger, vous devez sélectionner Devices > All devices > sélectionnez un périphérique > Device configuration pour voir ce rapport quand il sera disponible.

- [Général] Microsoft a ajouté au centre d'administration Microsoft Endpoint Manager la possibilité de confirmer que les serveurs Tunnel Gateway peuvent accéder au réseau interne, sans que quelqu'un ait à accéder directement aux serveurs. Pour activer cette fonction, vous devez configurer une nouvelle option appelée URL for internal network access check dans les propriétés de chaque site Tunnel Gateway. Après avoir ajouté une URL de votre réseau interne à un site Tunnel Gateway, chaque serveur de ce site tente périodiquement d'y accéder, puis renvoie le résultat.

- [Général] Vous pouvez désormais personnaliser les seuils qui déterminent l'état de santé pour plusieurs métriques de Microsoft Tunnel Gateway. Les métriques de l'état de santé ont des valeurs par défaut qui déterminent si le rapport d'état est sain, en warning ou non sain. On retrouve : L’Utilisation du CPU, L’Utilisation de la mémoire, L’Utilisation de l'espace disque, la Latence, le débit.

- [Général] Vous pouvez voir les tendances de l’état de santé des différentes métriques de Microsoft Tunnel Gateway sous la forme d’un tableau comprenant : les connexions, l’usage CPU, l’usage de l’espace disque, l’usage mémoire, la latence moyenne,

- [Windows 10] Microsoft a ajouté deux colonnes aux rapports Windows 10 Unhealthy endpoints et Antivirus agent status :

- MDE Onboarding status- (HealthState/OnboardingState) Indique la présence de l'agent Microsoft Defender for Endpoint sur le périphérique.

- MDE Sense running state - (HealthState/SenseIsRunning) Indique l'état opérationnel du capteur Microsoft Defender for Endpoint sur un périphérique.

RBAC

- [Android] Les balises d’étendue (Scope Tags) sont maintenant disponibles pour les applications issues du Managed Google Play. Le mécanisme permet d’assigner automatiquement une balise d’étendue pour toutes les nouvelles applications synchronisées via le connecteur Managed Google Play. Ceci s’applique uniquement aux applications nouvelles synchronisées et non pas aux anciennes applications.

Plus d’informations sur : What's new in Microsoft Intune - Azure | Microsoft Docs