Ce billet présente la gestion du chiffrement de disques via la technologie BitLocker proposé par Windows 10. BitLocker est issu d’un projet d’architecture sécurisé initié en 2004 par Microsoft sous le nom de CornerStone et dont le but est d’assurer la protection des informations en cas de perte ou de vol de périphérique. La fonctionnaté est conjuguée avec une autre fonctionnalité Code Integrity Rooting permettant de valider le système de fichiers et Windows afin de permettre le déchiffrement du volume et d’éviter les accès non sécurisés.

Ce billet traite des actions de gestion de BitLocker. Ceci inclut :

- L’obtention des clés de récupération

- L’obtention des clés de récupération par un administrateur

- L’obtention des clés de récupération par un utilisateur

- La récupération BitLocker d’une machine

- La récupération d’une machine qui est entrée dans un mode de récupération

- La récupération d’une machine chiffrée dans un mode TPM+PIN dont l’utilisateur a oublié le code PIN

- La rotation des clés

- Prérequis à la rotation des clés

- La rotation des clés par un administrateur (côté serveur)

- La rotation des clés après restauration (côté client)

- Le changement du code PIN

Obtention des clés de récupération

Cette sous partie décrit l’obtention des clés de récupération BitLocker par l’administrateur et par l’utilisateur final.

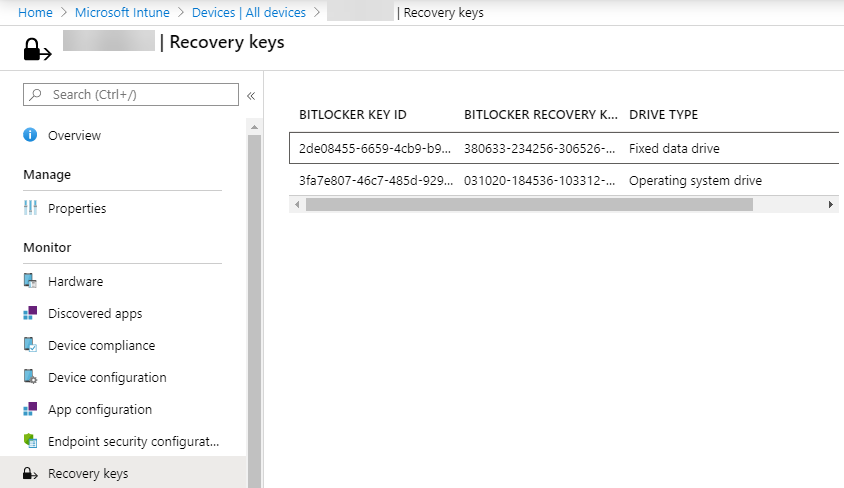

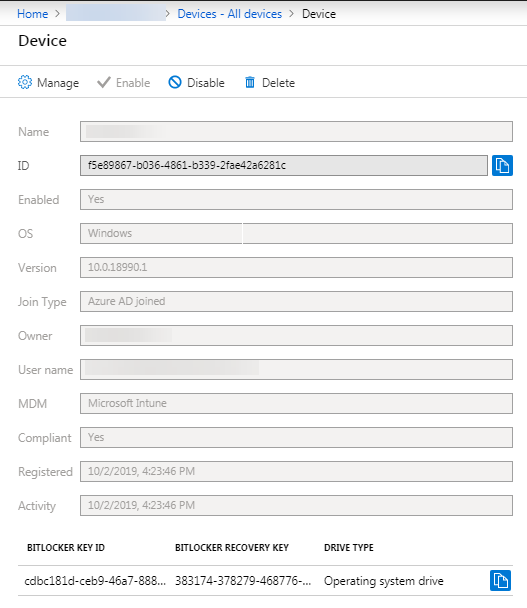

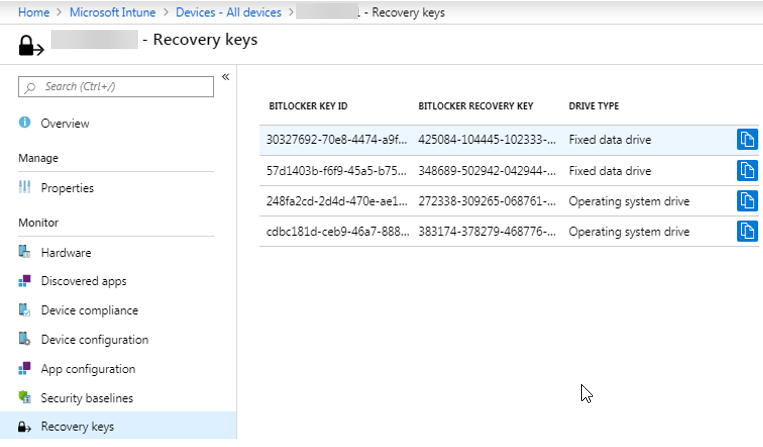

Obtention des clés par un administrateur

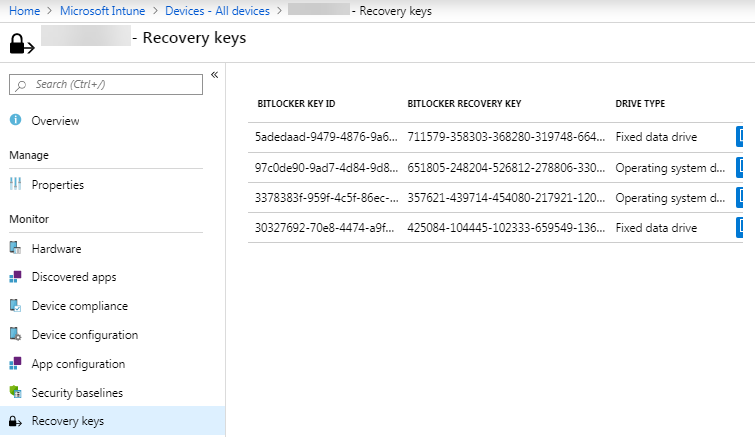

Un administrateur peut obtenir les clés de récupération BitLocker d’un périphérique s’il a les droits d’accès à Microsoft Intune ou Azure Active Directory ainsi que la visibilité et les droits de sécurité sur la machine cible. Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Devices – All Devices. Choisissez le périphérique et ouvrez la partie Recovery Keys. Vous pouvez ensuite copier les clés:

Obtention des clés par un utilisateur

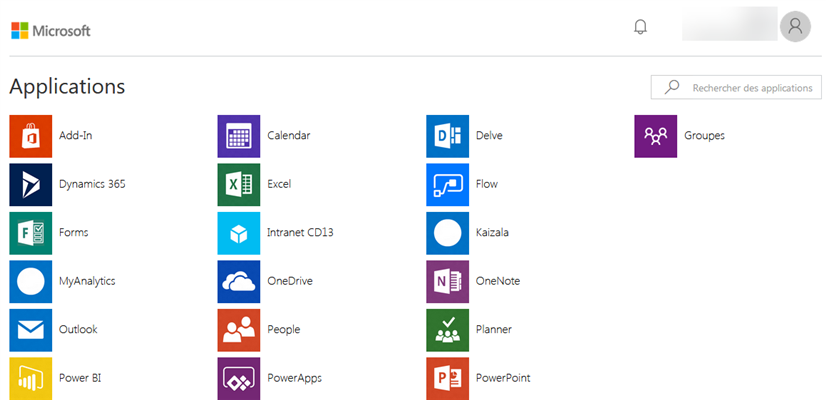

Outre l’administrateur, l’utilisateur peut récupérer les clés de récupération BitLocker pour les machines dont il est l’utilisateur principal via le portail Azure Active Directory dit Microsoft MyApps.

L’utilisateur principal d’une machine est déterminé de la manière suivante :

- Enregistrement manuel dans Microsoft : Utilisateur qui effectue l’enregistrement de la machine

- Hybrid Azure AD Join : Premier utilisateur qui se connecte sur le poste de travail

- Co-Management : Premier utilisateur qui se connecte sur le poste de travail

Une fois l’utilisateur connecté sur le portail MyApps, il accède à la page principal des applications. Il doit ensuite cliquez sur son profil en haut à droite et sélectionnez le profil :

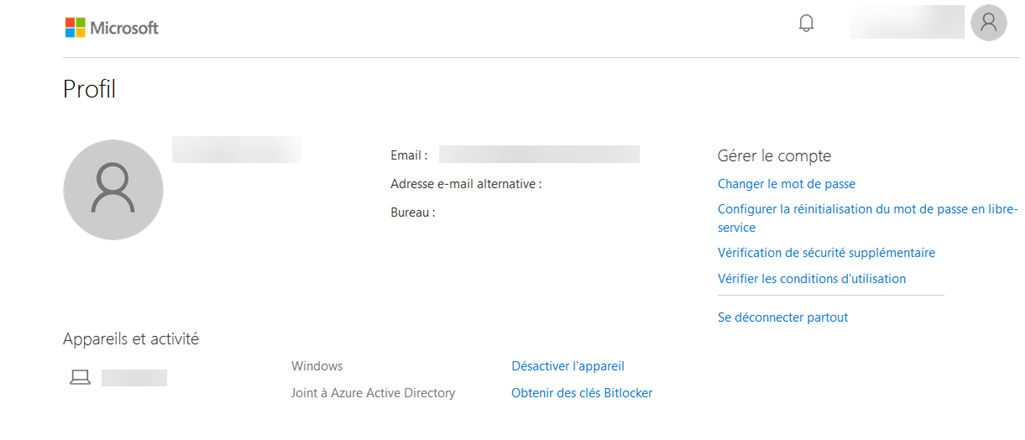

Une fois sur le profil, l’utilisateur obtient la liste des périphériques et peut choisir Obtenir des clés BitLocker :

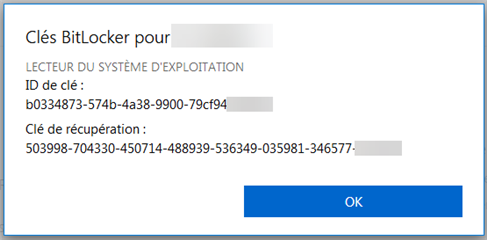

Une fenêtre s’ouvre avec ls différentes clés de récupération et les identifiants associés :

Note :

- L’utilisateur pourra prochainement récupérer les clés de récupération depuis le portail d’entreprise Microsoft Intune sur toutes les plateformes (iOS, Android, Windows, macOS)

- Microsoft a prévu de permettre aux entreprises de forcer l’utilisateur à utiliser une authentification forte (MFA) pour pouvoir accéder aux clés

Récupération BitLocker d'une machine

Maintenant que l’administrateur et/ou l’utilisateur a obtenu les clés de récupération BitLocker, il va pouvoir procéder au dévérrouillage d’une machine en mode de récupération. On distingue deux sous scénarios :

- La récupération d’une machine qui est entrée dans un mode de récupération (changement matériel, changement système, etc.)

- La récupération d’une machine chiffrée dans un mode TPM+PIN dont l’utilisateur a oublié le code PIN

Déverrouillage d'une machine dans un mode de récupération

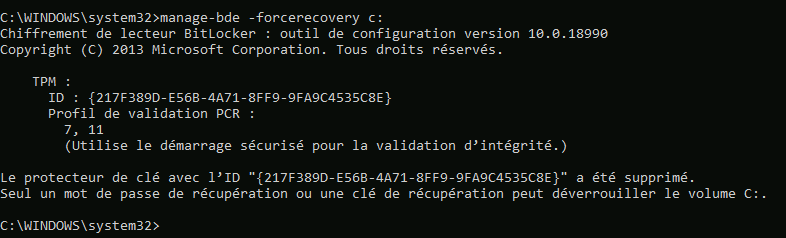

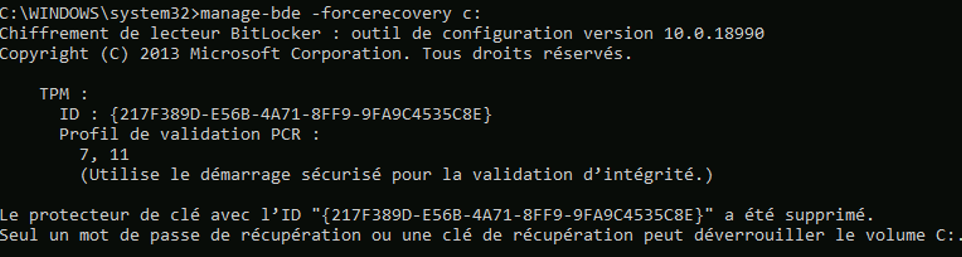

Pour reproduire le mode récupération sur une machine, forcez la machine dans un mode de restauration afin de se retrouver dans le cas d’un utilisateur bloqué avec la ligne de commande suivante : Manage-bde -forcerecovery c :

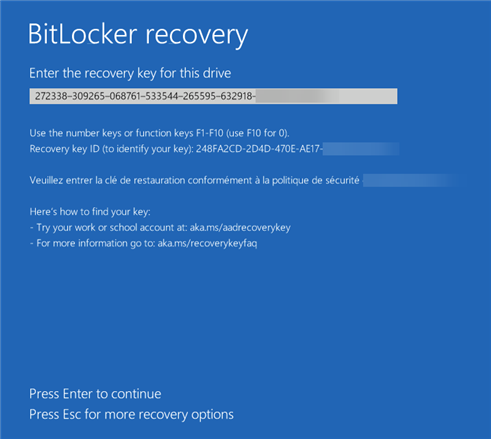

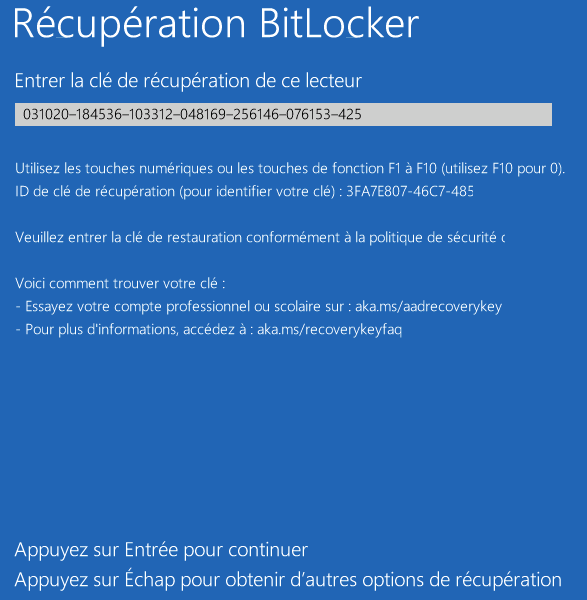

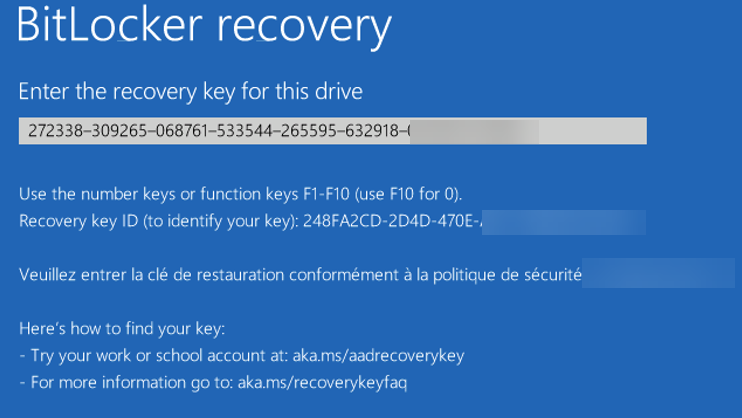

Procédez ensuite au redémarrage de la machine qui rentre dans un mode de restauration demandant de renseigner la clé de restauration.

La clé de restauration peut être alors récupérées par :

- L’administrateur via le portail Microsoft Intune en naviguant dans Devices – All Devices. Choisissez le périphérique et ouvrez la partie Recovery Keys (voir précédemment)

- L’utilisateur via le portail MyApps en naviguant dans son profil. (voir précédemment)

Lorsque la clé est renseignée, pressez Entrer pour accéder au système.

En fonction du paramétrage défini par la stratégie de configuration de BitLocker de Microsoft Intune, l’utilisation de la clé de récupération engendrera la rotation des clés (sous réserve d’utiliser Windows 10 1909+)

Déverrouillage d'une machine dont le code PIN a été perdu

Ce scénario peut être commun :

- L’utilisateur est parti en vacances et oublie son code PIN. Dans ce cas de figure, il n’est pas de fonction permettant à l’administrateur de réintiailiser à distance le code PIN.

- La machine a changé de propriétaire ou l’ancien utilisateur a quitté d’entreprise

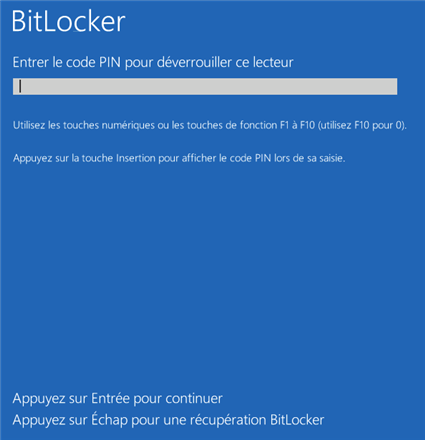

Dans ce cas de figure, le code PIN est perdu. L’utilisateur arrive sur la mire demandant le code PIN. Il peut taper sur Echap pour passer dans un mode de récupération :

La clé de restauration peut être alors récupérées par :

- L’administrateur via le portail Microsoft Intune en naviguant dans Devices – All Devices. Choisissez le périphérique et ouvrez la partie Recovery Keys (voir précédemment). Ce scénario est indispensable si l’utilisateur a quitté l’entreprise.

- L’utilisateur via le portail MyApps en naviguant dans son profil. (voir précédemment). Ce scénario peut être utilisé par un utilisateur qui rentre de vacances.

Vous devez saisir la clé de récupération correspondant à l’identifiant de la clé de récupération :

De la même façon, en fonction du paramétrage défini par la stratégie de configuration de BitLocker de Microsoft Intune, l’utilisation de la clé de récupération engendrera la rotation des clés (sous réserve d’utiliser Windows 10 1909+)

L’utilisateur doit changer son code PIN avec l’aide du support car cette opération requiert des droits d’administration (voir suite de l’article) ! Dans le cas contraire, l’utilisateur se retrouvera bloqué de la même façon au prochain redémarrage puisque son code PIN est perdu mais inchangé.

Rotation des clés

Cette partie traite de la rotation des clés via Microsoft Intune dans l’un des deux scénarios suivants :

- Rotation des clés par un administrateur pour lancer l’action de changement des clés de restauration sur une machine à distance (côté serveur)

- Rotation des clés suite à l’utilisation d’une clé de restauration localement sur le poste de travail (côté client)

Prérequis à la rotation des clés

Afin de pouvoir effectuer une rotation des clés via Microsoft Intune, vous devez remplir les prérequis suivants :

- La machine doit être gérée avec Microsoft Intune

- La machine doit utiliser Windows 10 1909 ou ultérieur

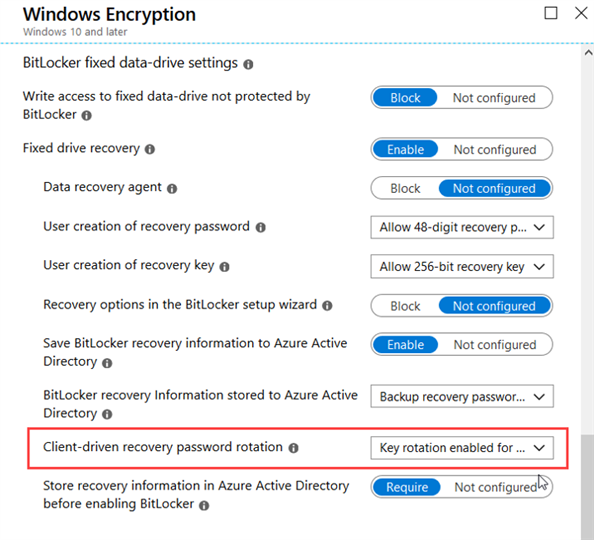

Un prérequis existe lorsque vous souhaitez automatiquement réaliser la rotation des clés lors de l’utilisation d’une clé de restauration localement sur le poste de travail (côté client). Vous devez activer le paramètrage Le paramètre Client-driven recovery password rotation sur la stratégie BitLocker reçue par le client

Ce paramètre définit le comportement (désactivé, activé pour les périphériques Azure AD ou activé pour les périphériques Azure AD et Hybrid Azure AD) pour la rotation du mot de passe de restauration lorsque celui-ci a été utilisé sur la machine (via Bootmgr ou WinRE). Pour la suite de cette instruction, vous devez choisir l’option Key rotation enabled for Azure AD and Hybrid-joined devices.

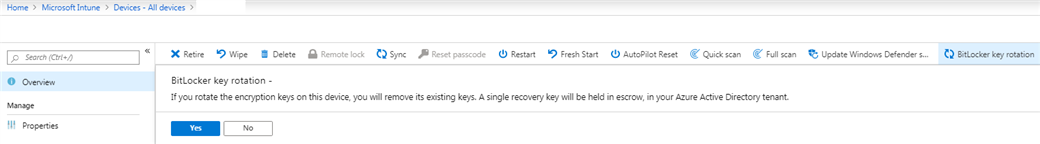

Rotation des clés par un administrateur (Côté Serveur)

La rotation des clés par un administrateur permet en un simple clic de lancer l’action de changement des clés de restauration sur une machine à distance. Ceci peut être fait en cas de doute sur la compromission des clés. Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Devices – All Devices. Choisissez le périphérique et ouvrez la partie Recovery Keys. Observez les clés actuellement configurées :

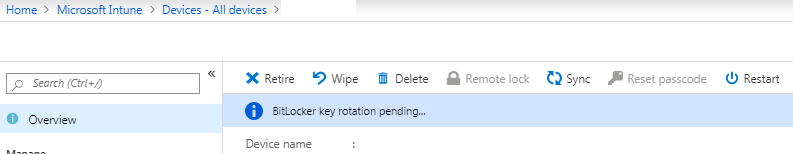

Toujours dans le portail Microsoft Intune, naviguez dans Devices – All Devices. Choisissez le périphérique et sélectionnez BitLocker Key Rotation. Confirmez la rotation en cliquant sur Yes

Le processus est ensuite lancé sur la machine via le Fast Channel de Microsoft Intune :

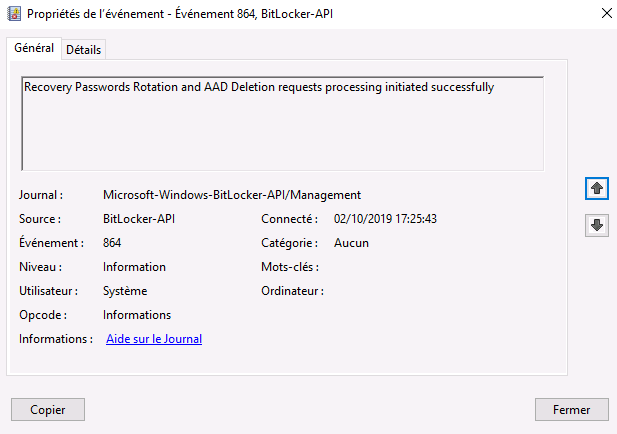

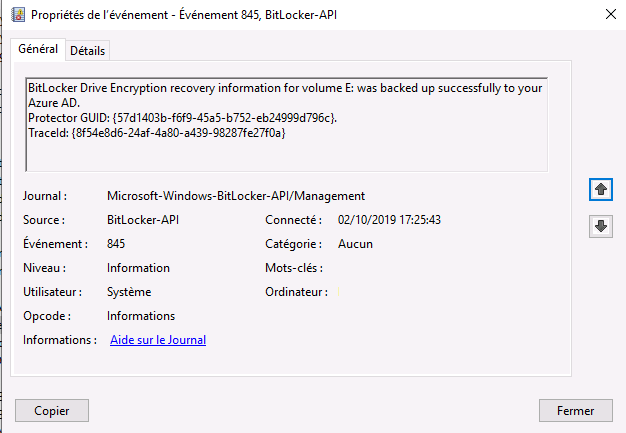

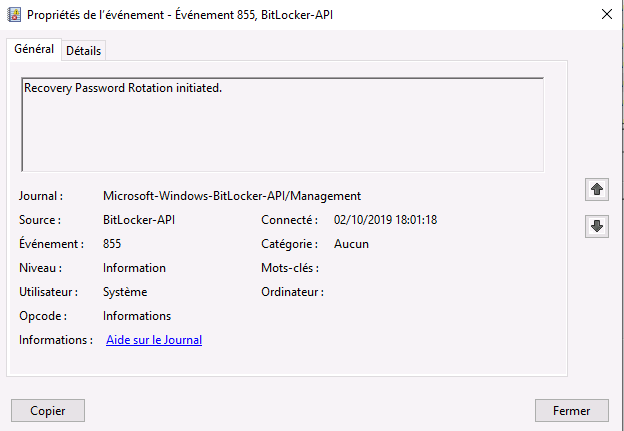

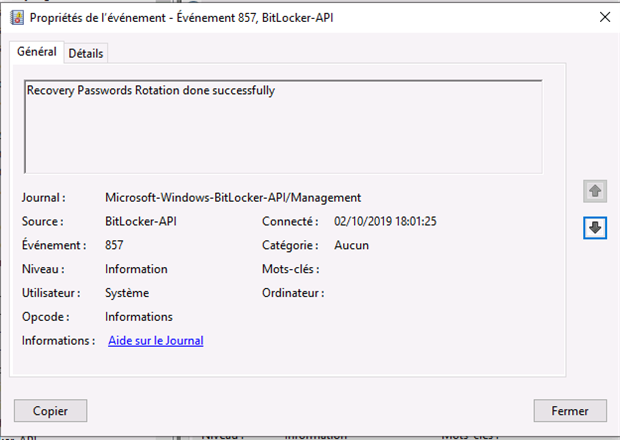

Sur la machine cible, ouvrez l’observateur d’événéments en naviguant dans Applications and Services Log – Microsoft – Windows – BitLocker-API. Observez en premier lieu l’initialisation du processus de rotation et de demande de suppression des clés :

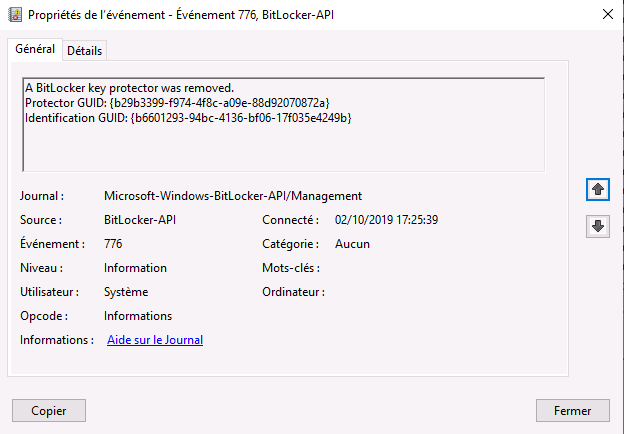

Ensuite, Observez le retrait de la clé de protection :

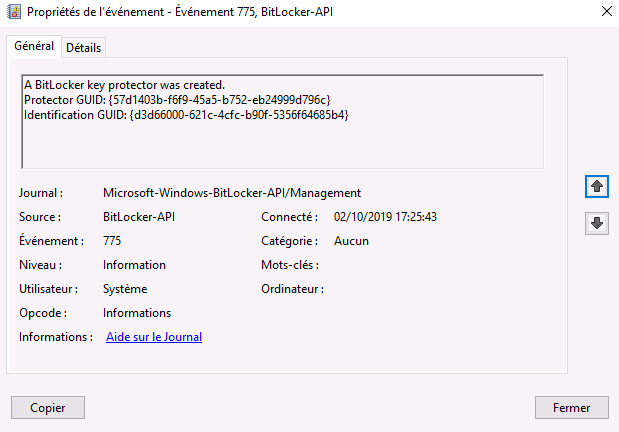

Puis la création de la nouvelle clé de protection :

Enfin, la clé nouvelle est sauvegardée dans Azure AD

Ouvrez ensuite le portail Microsoft Intune et naviguez dans Devices – All Devices. Choisissez le périphérique et ouvrez la partie Recovery Keys. Observez les nouvelles clés :

Note : La suppression des anciennes clés dans Azure Active Directory intervient après un délai supplémentaire.

Rotation des clés après restauration (côté client)

La rotation des clés peut avoir lieu lors de l’utilisation de la clé de restauration sur la machine par un utilisateur ou un administrateur. Le mécanisme est automatique est défini par le paramètrage Client-driven recovery password rotation de la stratégie de chiffrement. Cette partie s’attache à détailler et démontrer ce comportement.

Pour ce faire sur une machine équipée de Windows 10 1909, forcez la machine dans un mode de restauration afin de se retrouver dans le cas d’un utilisateur bloqué avec la ligne de commande suivante : Manage-bde -forcerecovery c :

Procédez ensuite au redémarrage de la machine qui rentre dans un mode de restauration demandant de renseigner la clé de restauration.

La clé de restauration peut être alors récupérées par :

- L’administrateur via le portail Microsoft Intune en naviguant dans Devices – All Devices. Choisissez le périphérique et ouvrez la partie Recovery Keys (voir précédemment)

- L’utilisateur via le portail MyApps en naviguant dans son profil. (voir précédemment)

Lorsque la clé est renseignée, pressez Entrer pour accéder au système.

Sur le système, vous pouvez ensuite observer la rotation via l’observateur d’événements en naviguant dans Applications and Services Log – Microsoft – Windows – BitLocker-API. Observez en premier lieu l’initialisation du processus de rotation et de demande de suppression des clés :

Ouvrez ensuite le portail Microsoft Intune et naviguez dans Devices – All Devices. Choisissez le périphérique et ouvrez la partie Recovery Keys. Observez les nouvelles clés :

Note : La suppression des anciennes clés dans Azure Active Directory intervient après un délai supplémentaire.

Changement du Code PIN

L’utilisateur peut être amené à changer son code PIN dans l’un des cas suivant :

- Il a oublié son code PIN

- Il ou l’entreprise souhaite changer son code PIN

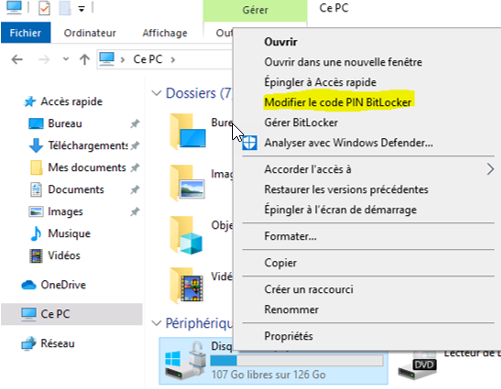

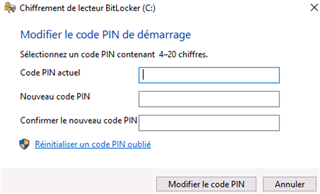

Pour pouvoir changer son code PIN, l’utilisateur doit être administrateur de la machine. Il peut pour cela avoir besoin de faire appel à son support informatique. Sur la machine, ouvrez l’explorateur de fichiers et cliquez droit sur le volume système. Sélectionnez Modifier le code PIN BitLocker :

L’assistant de modification du code PIN s’ouvre.

- Si l’utilisateur connait son ancien code PIN, il peut spécifier l’ancien code PIN et le nouveau code PIN souhaité.

- Si l’utilisateur ne se souvient plus/ne connait pas l’ancien code PIN, il doit sélectionner Réinitialiser un code PIN oublié

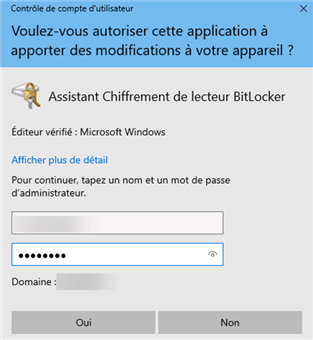

Lors de l’utilisation de la fonction Réinitialiser un code PIN oublié, une élévation de privilèges est nécessaire :

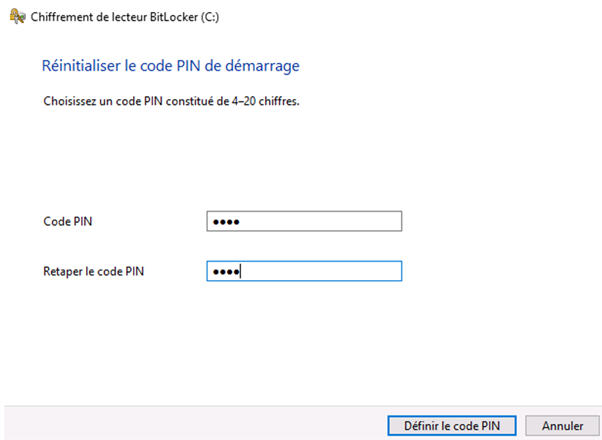

Il est ensuite possible de définir le code PIN souhaité :

Cliquez sur Définir le code PIN pour initier le changement.

Vous pouvez passer à la partie suivante de cette série : Dépannage de la gestion de BitLocker