Ce billet présente les prérequis du chiffrement de disques via la technologie BitLocker proposé par Windows 10. BitLocker est issu d’un projet d’architecture sécurisé initié en 2004 par Microsoft sous le nom de CornerStone et dont le but est d’assurer la protection des informations en cas de perte ou de vol de périphérique. La fonctionnaté est conjuguée avec une autre fonctionnalité Code Integrity Rooting permettant de valider le système de fichiers et Windows afin de permettre le déchiffrement du volume et d’éviter les accès non sécurisés.

Prérequis du service

Les prérequis doivent être mis en œuvre pour permettre le chiffrement BitLocker avec Microsoft Intune sur les machines Windows 10 :

- Une tenant Microsoft Intune et Azure Active Directory fonctionnel

- Les prérequis permettant l’enregistrement de machines Windows 10 dans Microsoft Intune (Règle de restriction d’enregistrement, etc.)

- L’utilisateur qui se connecte sur la machine gérée et chiffrée doit être synchronisé dans l’annuaire Azure AD.

- L’enregistrement automatique dans Intune doit être activé au niveau de System Center Configuration Manager (si la machine est cogérée) ou par GPO

- Licences :

- Soit : Intune + Azure AD Premium (P1)

- Soit : Enterprise Mobility + Security (EMS) E3

- Soit : Microsoft 365 E3

Prérequis pour les machines

Le chiffrement BitLocker avec Microsoft Intune requiert les prérequis machine suivants :

- Machine équipée de Windows 10 1703 ou plus. Microsoft recommande Windows 10 1909 pour bénéficier de toutes les fonctionnalités (chiffrement automatique et silencieux pour les utilisateurs standards, rotation des clés, etc.). Le support de l’administration de BitLocker est supporté sur Windows 10 Enterprise (1703+) ou Pro (1809+).

- La machine doit être Hybrid Azure AD. C’est-à-dire qu’elle doit s’être enregistrée dans Azure Active Directory.

- Au niveau matériel, les prérequis suivants s’appliquent :

- Présence d’une Puce TPM 1.2 ou 2.0. La prise en charge de BitLocker avec une puce TPM 2.0 nécessite l'utilisation de l'Unified Extensible Firmware Interface (UEFI) pour le périphérique.

|

Mode / Version TPM |

Puce TPM 1.2 |

Puce TPM 2.0 |

|

BIOS |

Oui |

Non |

|

UEFI |

Oui |

Oui |

Note :Il est possible de chiffrer une machine sans puce TPM mais les prérequis sont trop contraignants pour être réalisables en production.TPM 2.0 n'est pas supporté dans les modes Legacy et CSM du BIOS. Les périphériques avec TPM 2.0 doivent avoir leur mode BIOS configuré en mode UEFI natif uniquement. Les options Legacy and Compatibility Support Module (CSM) doivent être désactivées. Pour plus de sécurité, activez la fonction d'amorçage sécurisé. Le système d'exploitation installé sur le matériel en mode legacy arrête le démarrage du système d'exploitation lorsque le mode BIOS est changé en mode UEFI. Utilisez l'outil MBR2GPT avant de changer le mode BIOS qui préparera le système d'exploitation et le disque à supporter UEFI.

- BIOS/UEFI :

- Microsoft recommande l’utilisation d’un BIOS ou un firmware de démarrage UEFI conforme au Trusted Computing Group (TCG).

- (Optionnel) Microsoft recommande fortement la mise à jour du BIOS ou de l’UEFI de la machine pour éviter tous bugs.

- Optionnellement pour les machines configurées en UEFI, Microsoft recommande l’activation du SecureBoot pour améliorer la sécurité.

- Disques : Certains disques ne peuvent pas être chiffrés avec BitLocker. Les raisons pour lesquelles un lecteur ne peut pas être chiffré incluent une taille de disque insuffisante, un système de fichiers incompatible, si le lecteur est un disque dynamique, ou un lecteur est désigné comme la partition système.

- Deux partitions (pour le mode BIOS) sont nécessaires pour exécuter BitLocker car l'authentification avant le démarrage et la vérification de l'intégrité du système doivent avoir lieu sur une partition distincte du lecteur système d'exploitation chiffré. Cette configuration permet de protéger le système d'exploitation et les informations contenues dans le lecteur chiffré.

- Le lecteur du système d'exploitation (ou lecteur de démarrage) contient le système d'exploitation et ses fichiers de support. Il doit être formaté avec le système de fichiers NTFS.

- Le lecteur système contient les fichiers nécessaires pour charger Windows une fois que le firmware a préparé le matériel système. BitLocker n'est pas activé sur ce lecteur. Pour que BitLocker fonctionne, le lecteur système ne doit pas être chiffré, doit être différent du lecteur du système d'exploitation et doit être formaté avec le système de fichiers NTFS sur les ordinateurs qui utilisent le firmware BIOS. Microsoft recommande que la taille du lecteur système soit d'environ 350 Mo. Une fois que BitLocker est allumé, il devrait avoir environ 250 Mo d'espace libre. Par défaut, le lecteur système (ou la partition système) est masqué de l'affichage. Cependant, s'il n'est pas créé en tant que lecteur caché lorsque le système d'exploitation a été installé en raison d'un processus d'installation personnalisé, ce lecteur peut être affiché mais ne peut pas être chiffré. La partition doit être active.

- Trois partitions minimum (pour le mode UEFI) sont nécessaires pour exécuter BitLocker car l'authentification avant le démarrage et la vérification de l'intégrité du système doivent avoir lieu sur une partition distincte du lecteur système d'exploitation chiffré. Cette configuration permet de protéger le système d'exploitation et les informations contenues dans le lecteur chiffré.

- Le lecteur du système d'exploitation (ou lecteur de démarrage) contient le système d'exploitation et ses fichiers de support. Il doit être formaté avec le système de fichiers NTFS.

- Le lecteur système contient les fichiers nécessaires pour charger Windows une fois que le firmware a préparé le matériel système. BitLocker n'est pas activé sur ce lecteur. Pour que BitLocker fonctionne, le lecteur système ne doit pas être chiffré, doit être différent du lecteur du système d'exploitation et doit être formaté avec le système de fichiers FAT32 sur les ordinateurs qui utilisent le firmware UEFI. Microsoft recommande que la taille du lecteur système soit d'environ 350 Mo. Une fois que BitLocker est allumé, il devrait avoir environ 250 Mo d'espace libre. Par défaut, le lecteur système (ou la partition système) est masqué de l'affichage. Cependant, s'il n'est pas créé en tant que lecteur caché lorsque le système d'exploitation a été installé en raison d'un processus d'installation personnalisé, ce lecteur peut être affiché mais ne peut pas être chiffré. La partition doit être active.

- Le lecteur Microsoft reserved partition qui fait une taille de 16 MB

- Deux partitions (pour le mode BIOS) sont nécessaires pour exécuter BitLocker car l'authentification avant le démarrage et la vérification de l'intégrité du système doivent avoir lieu sur une partition distincte du lecteur système d'exploitation chiffré. Cette configuration permet de protéger le système d'exploitation et les informations contenues dans le lecteur chiffré.

Note:

- Lorsqu'il est installé sur un nouvel ordinateur, Windows crée automatiquement les partitions requises pour BitLocker. C’est aussi le cas pour les modèles de séquences de tâches de System Center Configuration Manager ou Microsoft Deployment Toolkit (MDT).

-

Les disques dynamiques ne sont pas supportés par BitLocker. Les volumes de données dynamiques ne seront pas affichés dans le Panneau de contrôle BitLocker. Bien que le volume du système d'exploitation soit toujours affiché dans le Panneau de configuration, qu'il s'agisse d'un disque dynamique ou non, il ne peut pas être protégé par BitLocker.

Si vous souhaitez pouvoir lancer le chiffrement automatique et silencieux de la machine lors de sa jointure à Azure Active Directory, elle doit répondre aux prérequis suivants :

- La machine doit être configurée en UEFI.

- Le mode Secure Boot doit être activé.

- La protection Direct memory Access (DMA) doit être activée.

- La machine doit être compatible Instant Go ou HSTI ou Connected/Modern Standby pour permettre le chiffrement automatique et silencieux pour les machines

Note : Pour mitiger ces derniers éléments et lancer le chiffrement automatique, nous verrons comment utiliser un script PowerShell pour lancer automatiquement et de manière silencieuse le chiffrement.

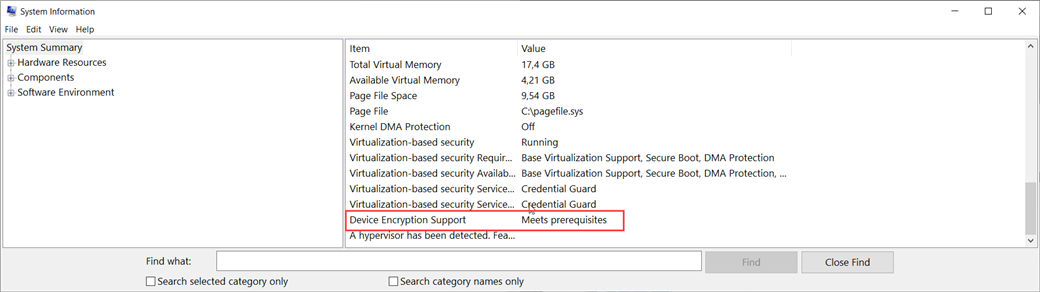

Vous pouvez vérifier ces prérequis en ouvrant l’application System Information / Information du système et en recherchant le support du chiffrement du périphérique (Device Encryption Support) :

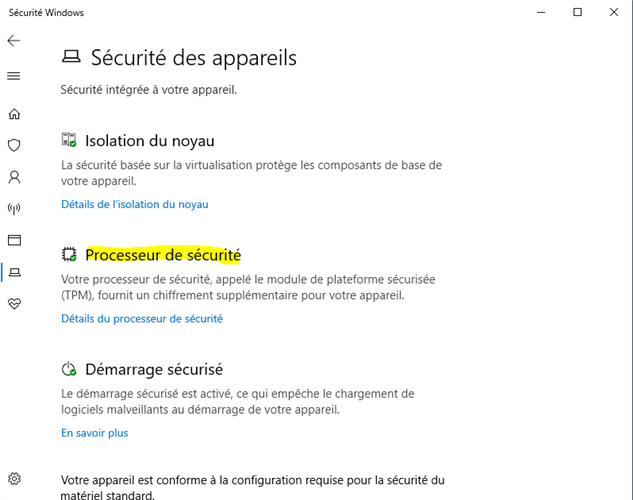

En outre, vous pouvez constater l’activation de la puce TPM en naviguant dans Windows Defender Security Center puis en cliquant sur Sécurité de l’appareils

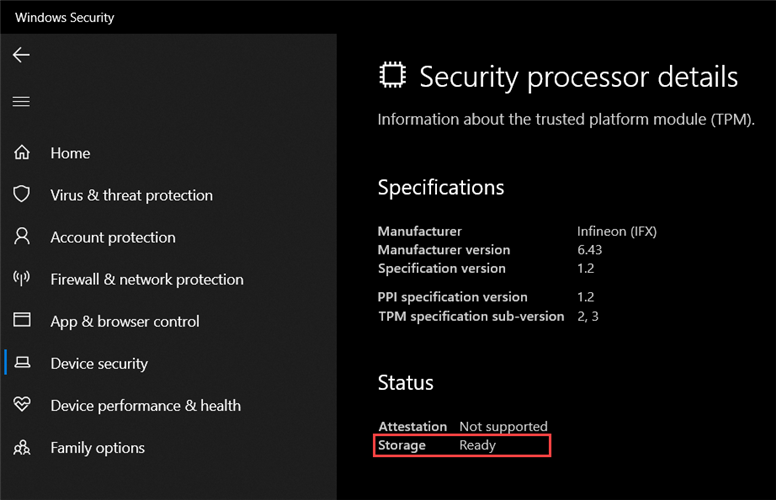

Cliquez sur Détails du processeur de sécurité pour afficher l’état de la puce TPM.

Evaluation du chiffrement des périphériques

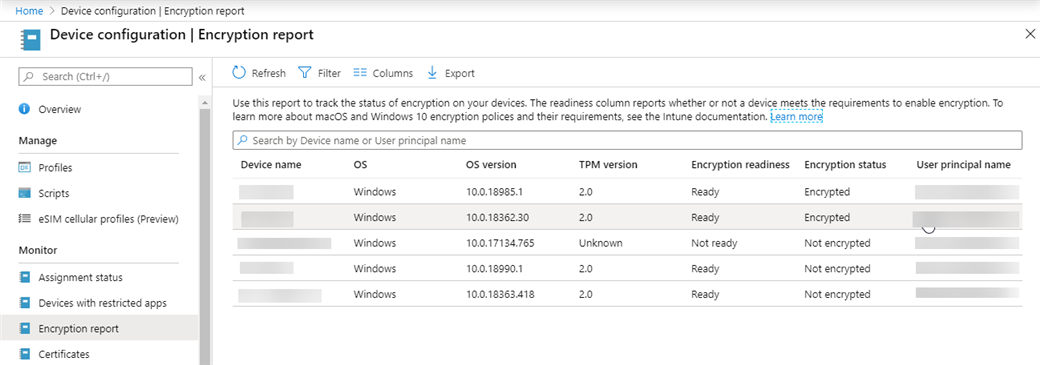

Une fois les prérequis remplis et les machines enregistrées dans Microsoft Intune, on retrouve tableau de bord permettant de suivre l’état de chiffrement des machines (Windows 10 ou macOS). Pour ce faire, ouvrez le portail Microsoft Intune et naviguez dans Device Configuration puis Encryption Report.

Le rapport présente chaque périphérique avec les propriétés suivantes :

- Nom

- Système d’exploitation (Windows, macOS)

- Version du système d’exploitation

- Version de la puce TPM

- Evaluation du chiffrement (prêt ou non)

- Etat du chiffrement

- Le nom principal de l’utilisateur

Le rapport vous permet donc de suivre plusieurs éléments :

- Les machines pouvant être chiffrées

- L’état de chiffrement des machines

Note : Microsoft Intune effectue un inventaire du périphérique une fois par jour où les détails de chiffrement sont inventoriés. Les informations doivent donc être mises à jour une fois par jour.

Vous pouvez passer à la partie suivante de cette série : Configuration de BitLocker dans un mode TPM Uniquement