Danny Guillory Jr (Senior PM dans l’équipe ConfigMgr) a publié un script qui permet de pré-créer des groupes Azure AD qui peuvent être utilisé pour synchroniser les membres de vos collections de Microsoft Endpoint Configuration Manager.

Le processus est le suivant :

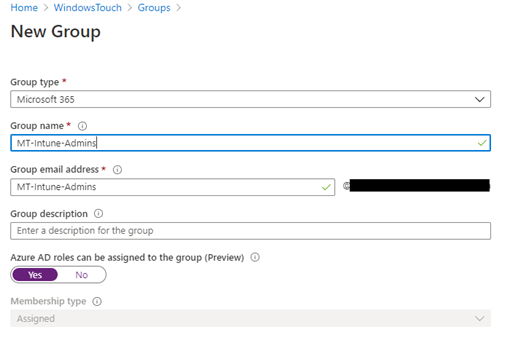

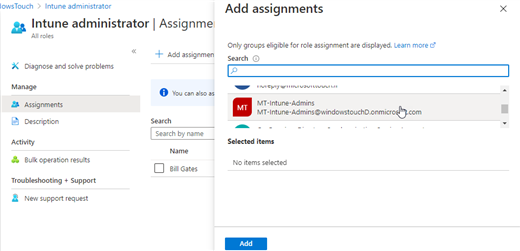

- Créer les groupes et configurer du propriétaire. C’est là où le script de Danny est intéressant

- Activer la synchronisation de collection

- Activer la synchronisation de(s) collections choisies

Obtenir le script de création automatique : Cloud Attach Your Future - Part I - ConfigMgr to AzureAD Groups - Microsoft Tech Community

Plus d’informations sur la procédure : Create collections - Configuration Manager | Microsoft Docs