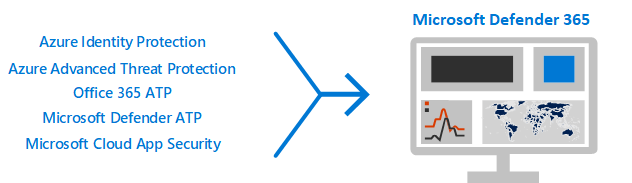

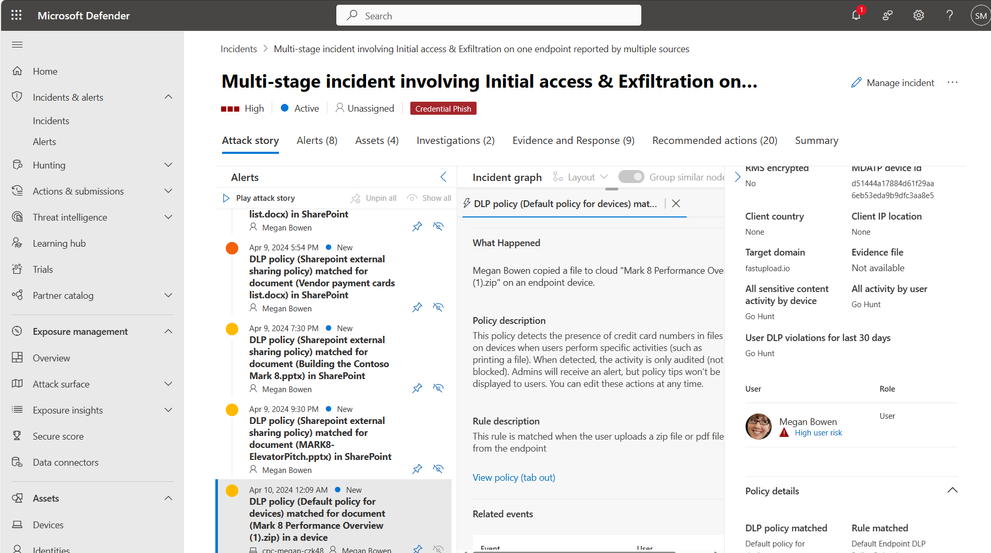

Microsoft a introduit un ensemble de nouveautés dans Microsoft Defender for Cloud Apps (anciennement MCAS), sa solution Cloud Access Security Broker (CASB). Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Ce mois, on retrouve les changements suivants :

- Disponibilité Générale de la redirection automatique du portail classique de Defender for Cloud Apps vers le nouveau portail Defender XDR.

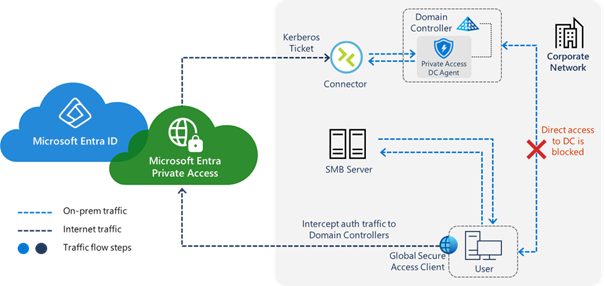

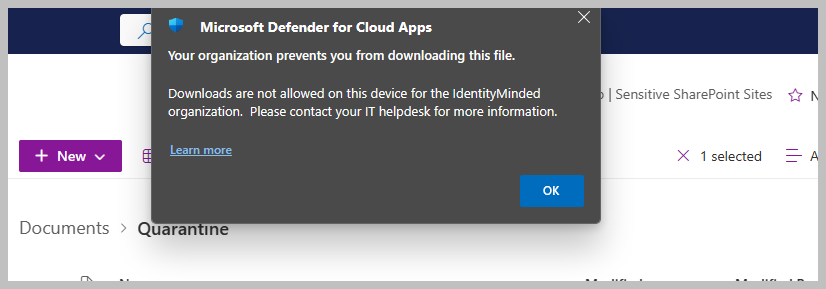

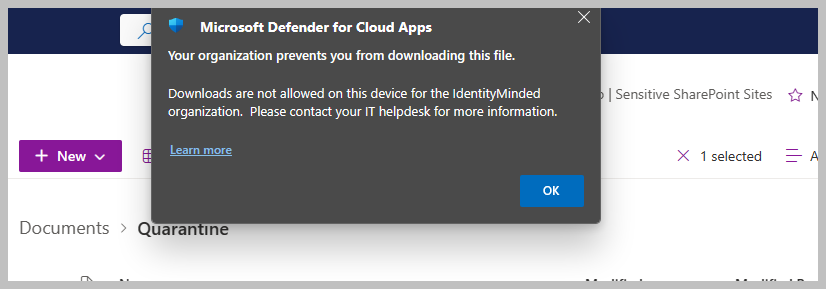

- Désormais, lorsque vous créez des politiques d'accès ou de session avec un contrôle d'accès conditionnel, vos applications Microsoft Entra ID sont automatiquement intégrées et disponibles pour que vous puissiez les utiliser dans vos politiques. Lorsque vous créez vos politiques d'accès et de session, sélectionnez vos applications en filtrant sur Automated Azure AD onboarding, pour les applications Microsoft Entra ID, ou pour Manual onboarding, pour les applications IdP non Microsoft.

- Defender for Cloud Apps prend désormais en charge la découverte d'applications cloud sur les appareils macOS avec l'intégration de Microsoft Defender for Endpoint. Defender for Cloud Apps et Defender for Endpoint constituent ensemble une solution transparente de visibilité et de contrôle du Shadow IT. Parallèlement à cette amélioration, l'option Utilisateurs Win10 Endpoint de la page Cloud Discovery a été renommée en Defender-managed endpoints.

- Le collecteur de journaux de Microsoft Defender for Cloud Apps prend désormais en charge Azure Kubernetes Service (AKS) lorsque le type de récepteur est Syslog-tls, et vous pouvez configurer la collecte automatique des journaux sur AKS pour un reporting continu avec Defender for Cloud Apps.

- Les utilisateurs de Defender for Cloud Apps qui utilisent l’Advanced Hunting dans le portail Microsoft Defender peuvent désormais utiliser les nouvelles colonnes AuditSource et SessionData pour les requêtes et les règles de détection. L'utilisation de ces données permet d'effectuer des requêtes qui prennent en compte des sources d'audit spécifiques, y compris le contrôle d'accès et de session, et des requêtes par sessions en ligne spécifiques.

- Defender for Cloud Apps prend désormais en charge la gestion de la posture de sécurité SaaS (SSPM) sur plusieurs instances de la même application. Par exemple, si vous avez plusieurs instances de Box, vous pouvez configurer les recommandations Secure Score pour chaque instance individuellement. Chaque instance apparaît comme un élément distinct sur la page App Connectors.

- Microsoft retire la politique "Cloud Discovery anomaly detection" de Defender for Cloud Apps en raison d'un nombre élevé de faux positifs.

- La stratégie "Investigation priority score increase" dans Microsoft Defender for Cloud Apps sera retirée entre juin et juillet 2024 en raison d'un nombre élevé de faux positifs et d'une valeur limitée. Les administrateurs devraient utiliser la requête Advanced Hunting comme alternative.

Plus d’informations sur : What's new in Microsoft Defender for Cloud Apps | Microsoft Docs