Windows Store for Business permet l’achat/l’acquisition d’applications et de licences en masse pour les périphériques Windows 10 (Mobile ou Desktop). Le Windows Store for Business propose deux modes :

- Le mode en ligne (Online) est utilisé en combinaison d’un compte Azure Active Directory. Il permet l’installation d’applications pour les utilisateurs et permet de traquer l’usage des licences directement via l’interface web mise à disposition des entreprises. Dans ce scénario, le Windows Store est séparé en deux : La partie publique nécessite un compte Microsoft. La partie entreprise requiert à l’utilisateur de se connecter via son compte Azure Active Directory de l’entreprise. Cette connexion ajoute un nouvel onglet (à droite de Films et TV) au nom de l’entreprise dans lequel l’utilisateur retrouve les applications qui lui ont été attribuée.

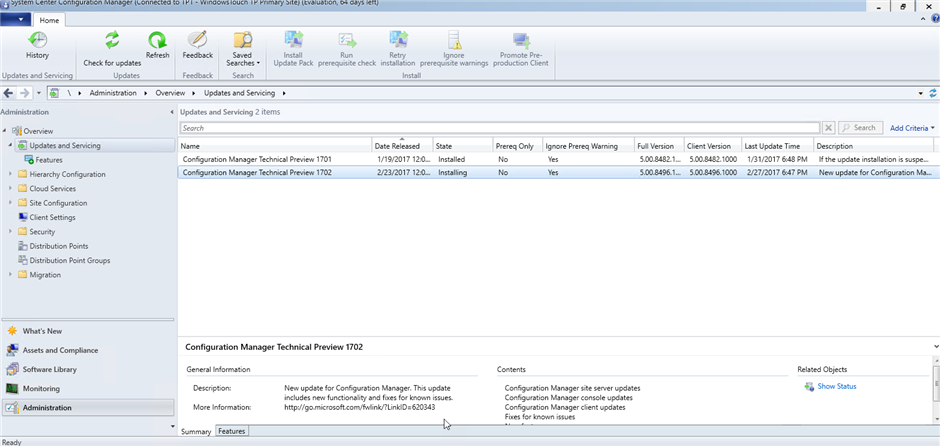

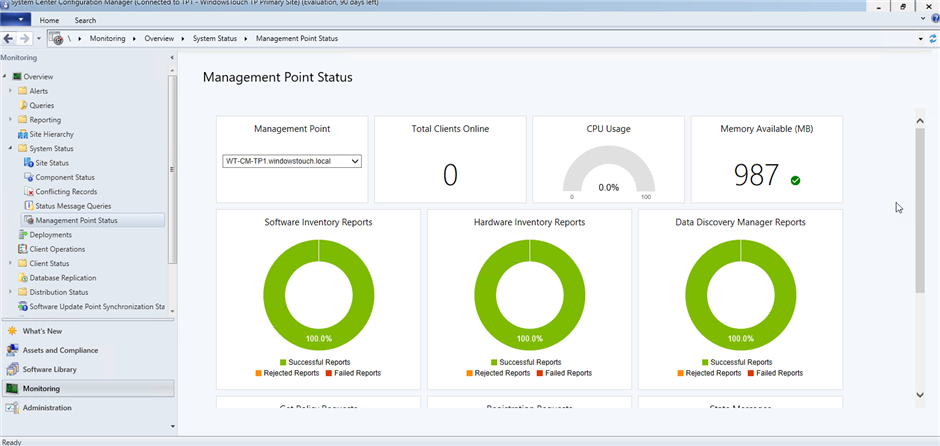

- Le mode déconnecté (Offline) ne nécessite pas de compte Azure Active Directory. L’utilisateur n’a même pas besoin d’accéder au Windows Store pour installer les applications. Ces dernières peuvent être installées pour l’utilisateur ou pour la machine via un outil de télédistribution tel que System Center Configuration Manager. Il vous suffit pour cela de récupérer les binaires de l’application pour les déployer vous-même. Dans ce scénario, le suivi des licences n’est pas fait et l’entreprise doit le faire via sa solution d’administration. Toutes les applications ne sont pas disponibles de manière hors ligne. Cette option est à la discrétion du développeur. Toutes les applications universelles développées par Microsoft (Word, Excel, OneNote, etc.) sont disponibles hors ligne.

Ce billet traite de l’intégration entre Microsoft Intune (standalone) et Windows Store for Business. A l’écriture de ce billet (Janvier 2017), Microsoft Intune propose une intégration pour les scénarios suivants :

|

Déploiement d’applications |

Moderne (Agent MDM) |

||

|

Mode |

Type |

Déploiement |

|

|

Hors Ligne (Offline) |

Gratuite |

Obligatoire |

|

|

Optionnel |

|||

|

Payante |

Obligatoire |

||

|

Optionnel |

|||

|

En Ligne (Online) |

Gratuite |

Obligatoire |

|

|

Optionnel |

|||

|

Payante |

Obligatoire |

||

|

Optionnel |

|||

Commencez par vous connecter au Windows Store for Business avec un compte Azure Active Directory de votre tenant Microsoft Intune : https://www.microsoft.com/fr-fr/business-store. Lors de la première connexion, vous devez accepter le contrat de services pour activer le service pour l’entreprise.

Notez qu’il faut environ 24 heures pour que le service s’initialise. La même durée s’applique lors de l’acquisition d’une nouvelle application. Ceci peut expliquer le délai avant que cette dernière apparaisse dans votre console Microsoft Intune.

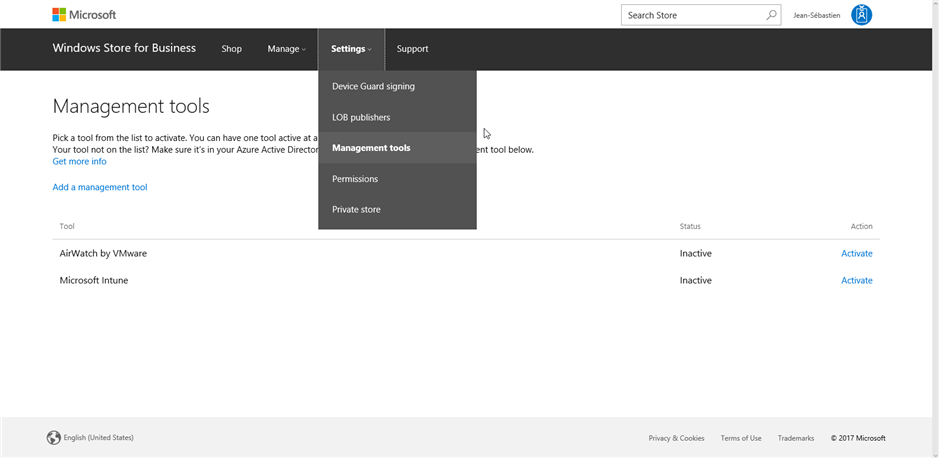

Naviguez dans Settings – Management Tools. Microsoft Intune doit être listé avec un statut Inactif. Cliquez sur Activate pour l’activer.

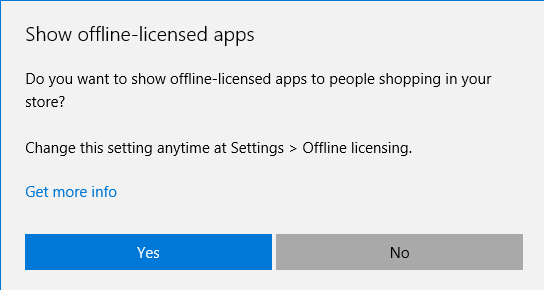

Une fenêtre s’ouvre vous demandant si les applications hors ligne doivent être affichées dans le store. Sélectionnez Yes.

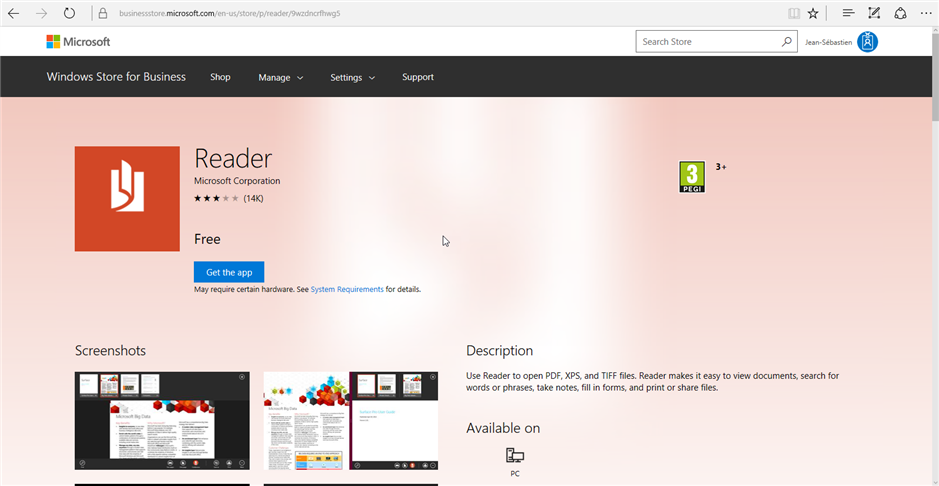

Pour acheter/acquérir des applications, restez dans le Windows Store for Business. Cherchez les applications que vous souhaitez déployer et choisissez Get the app.

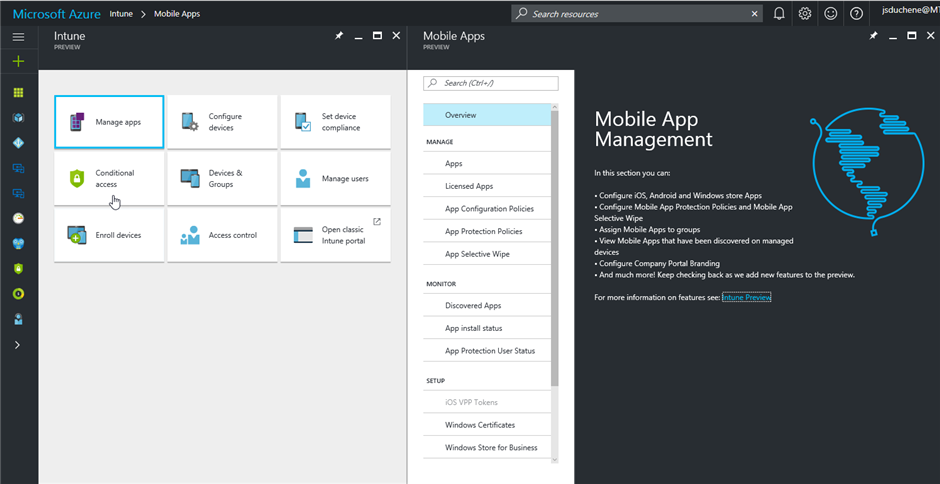

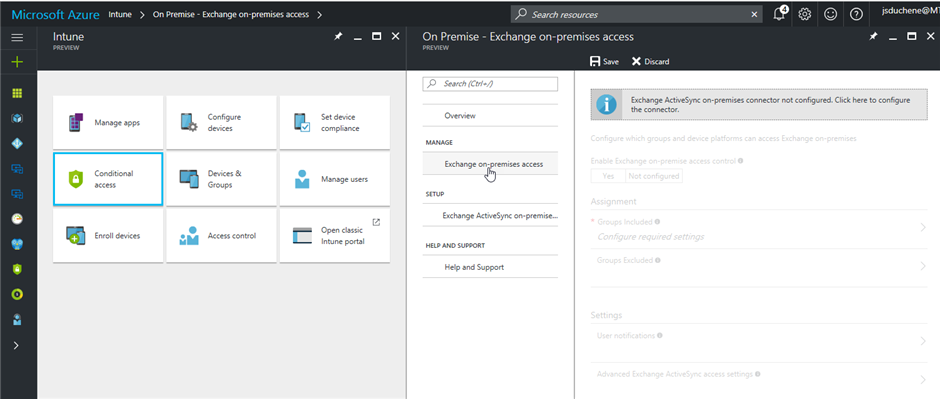

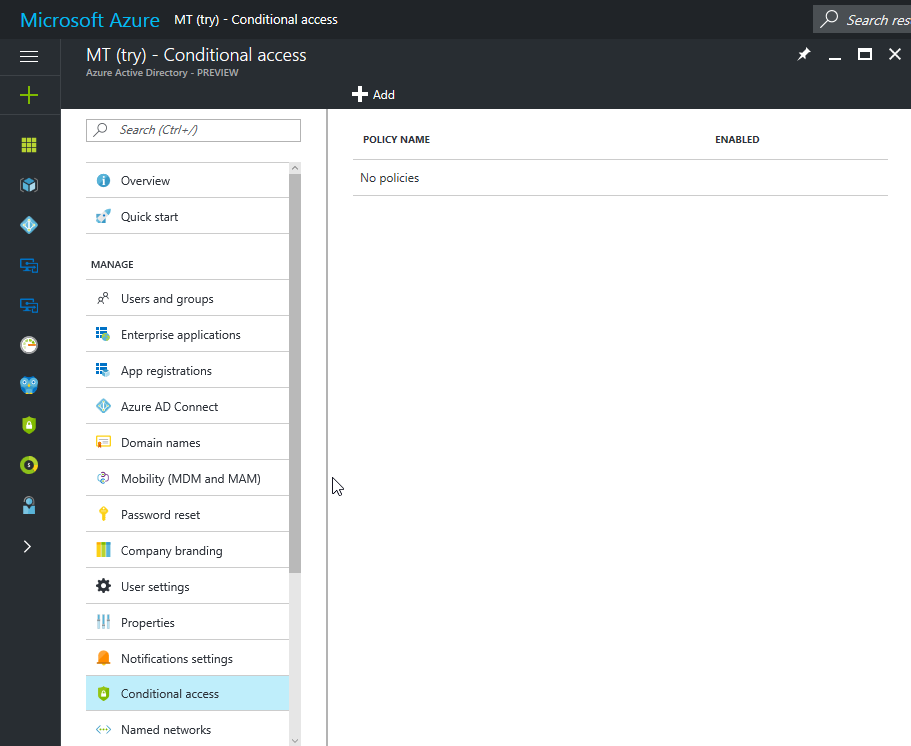

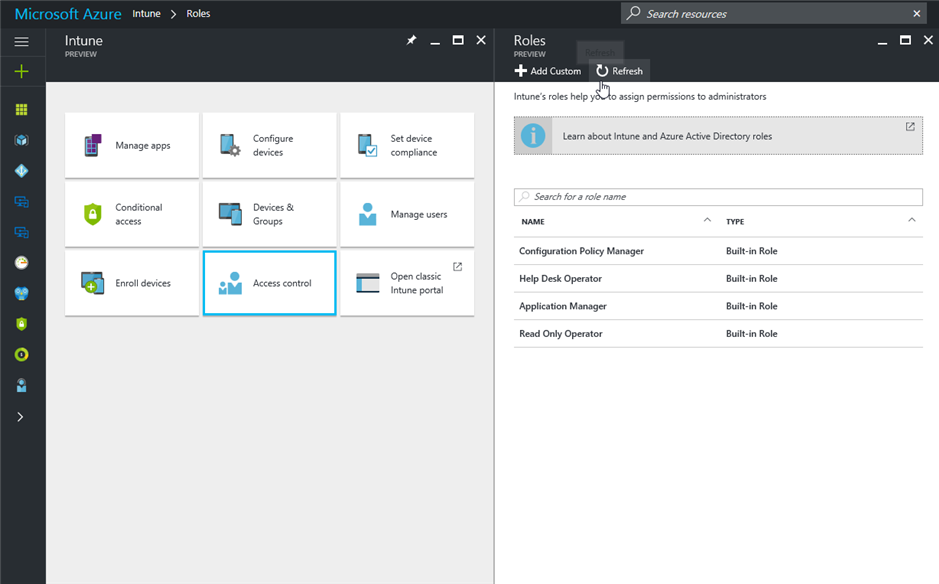

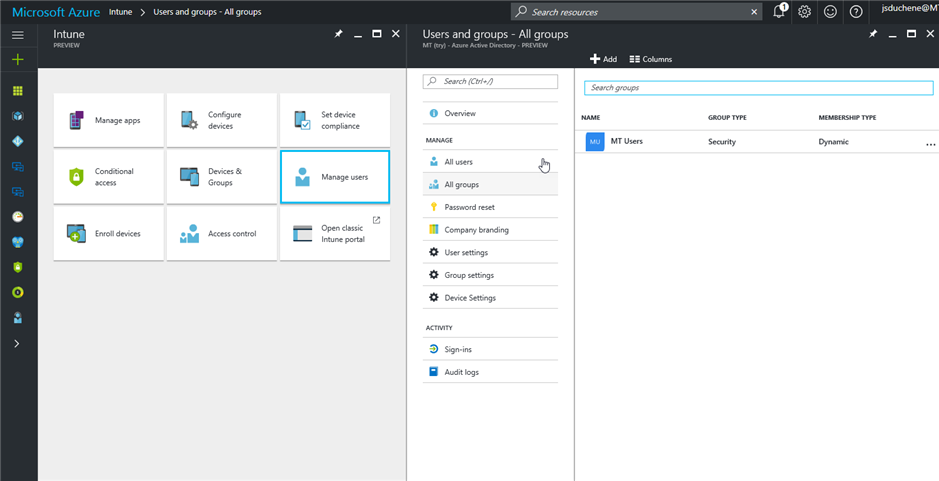

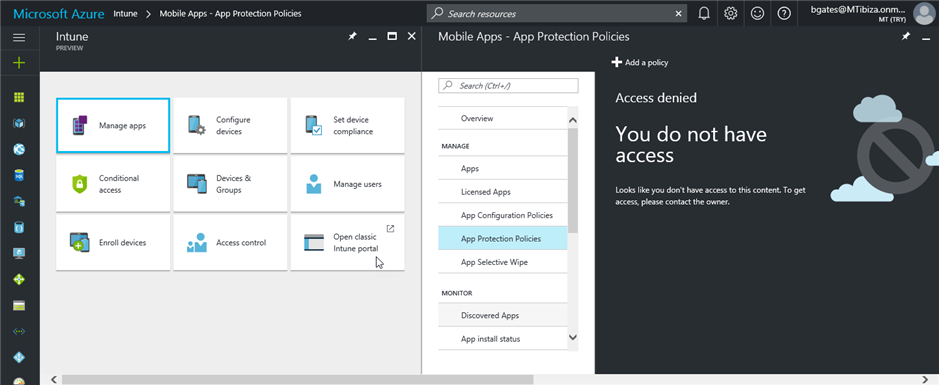

Maintenant que nous avons configuré le Windows Store for Business et que nous avons ajouté des applications. Il faut configurer l’intégration dans Microsoft Intune. Ouvrez le portail Azure et naviguez dans More Services > Intune. Ceci ouvre un tableau de bord où vous pouvez cliquer sur Manage Apps :

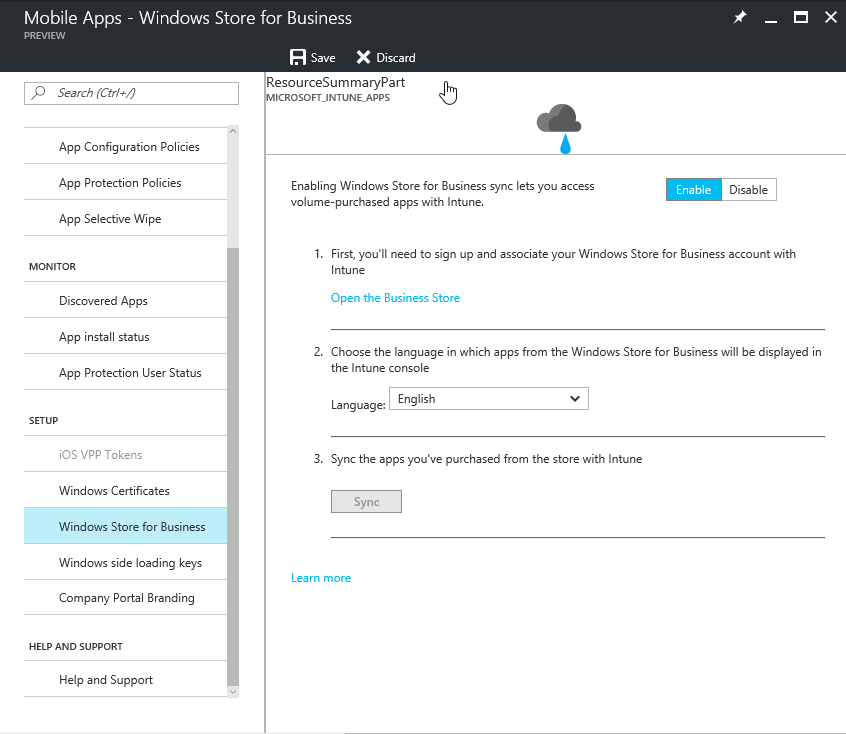

Vous pouvez ensuite cliquer sur Windows Store for Business dans la partie Setup. Sélectionnez Enable. La première étape a déjà été faite précédemment. Sélectionnez la langue qui doit être utilisée pour afficher les applications dans la console. Cliquez sur Save. Vous pouvez ensuite lancer une Synchronisation manuelle. Si vous venez de configurer votre tenant Windows Store for Business et d’y ajouter des applications, vous devez observer une période de 24 heures.

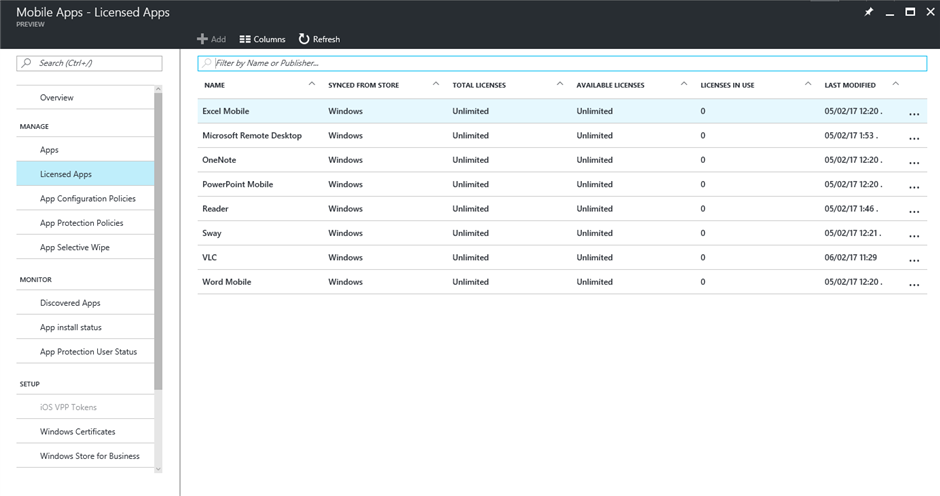

Après synchronisation, vous pouvez naviguer dans Mobile Apps – License Apps pour voir la liste des applications que vous avez ajouté à votre tenant :

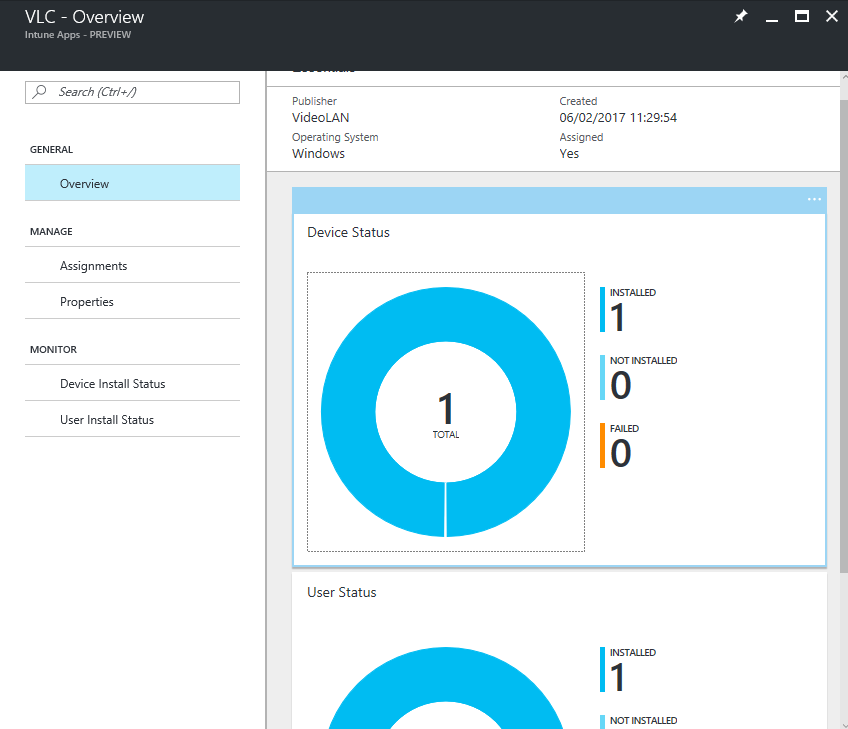

Vous pouvez ensuite sélectionner une application (VLC dans mon cas). La page d’aperçu (Overview) affiche la date de création et l’état de l’application sur les périphériques ou vis-à-vis des utilisateurs :

La partie Properties liste les propriétés de l’application (Description, Editeur, Catégorie, etc.). Il n’est pas possible de modifier ces éléments lorsque l’application est créée via le connecteur Windows Store for Business.

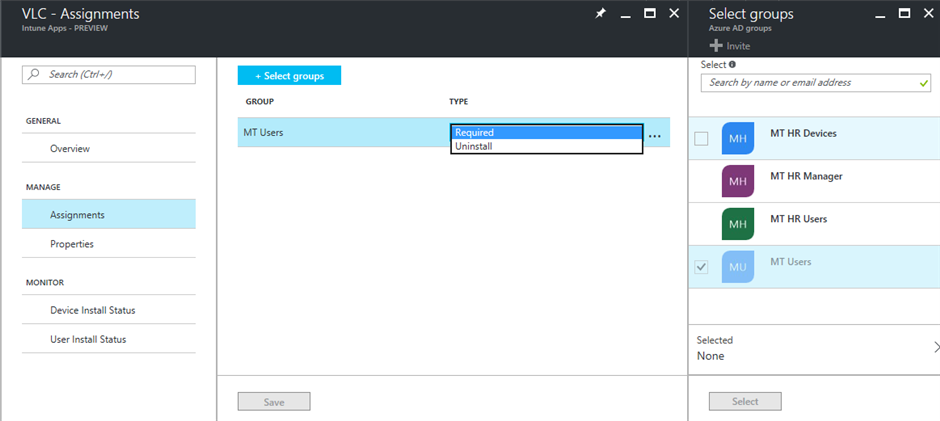

Pour déployer l’application, cliquez sur Assignments et sélectionnez le groupe des utilisateurs ou de périphériques cibles. Choisissez ensuite si vous souhaitez déployer de manière obligatoire (Required) ou désinstaller (Uninstall) l’application :

Répétez l’opération autant de fois que vous avez besoin de la déployer sur des groupes différents.

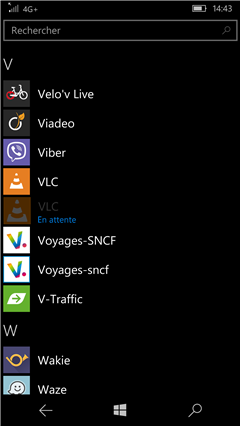

Après synchronisation des stratégies sur le périphérique d’un utilisateur ciblé, vous pouvez voir apparaître l’application dans la liste.

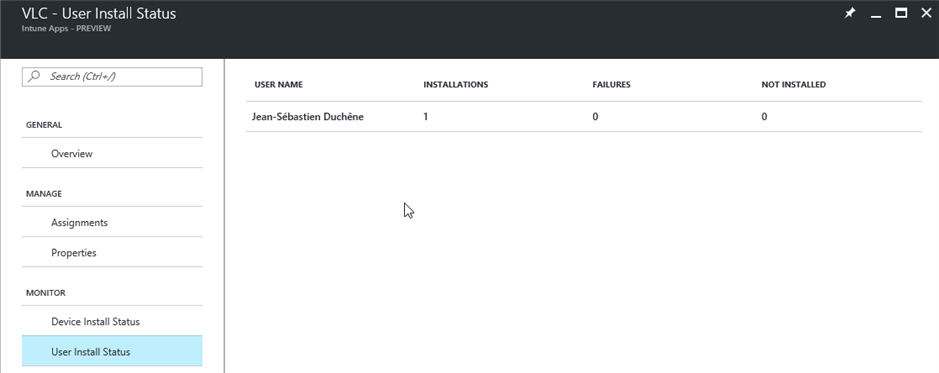

Une fois téléchargée et installée, l’état remonte dans la console Microsoft Intune. Vous pouvez obtenir plus de détails dans la partie Monitor – Device Install Status ou User Install Status :