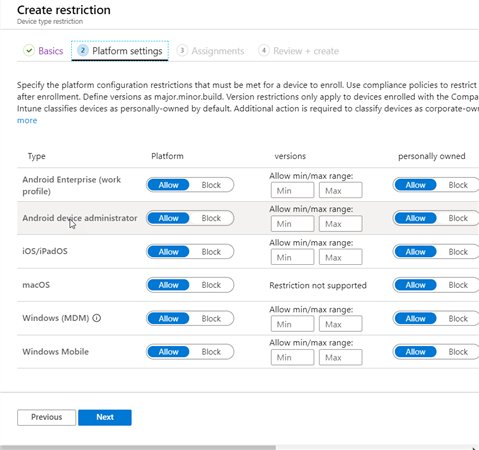

Je me permets de partager bon billet de l’équipe des PFE Microsoft décrivant comment renommer un périphérique Windows 10 Hybrid Azure AD Join, déployé par Windows Autopilot et Microsoft Intune. Il existe nativement dans Microsoft Intune une fonctionnalité permettant de renommer les périphériques. Celle-ci s’applique à iOS, macOS, et Windows 10 mais uniquement ceux Azure AD Join.

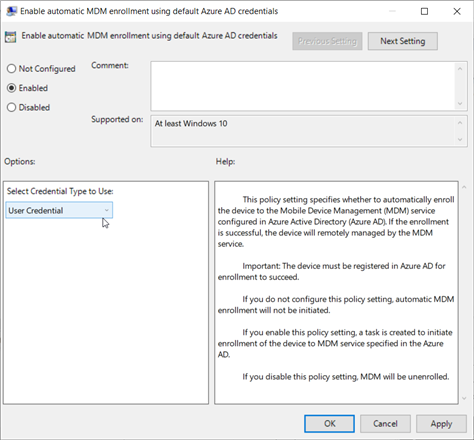

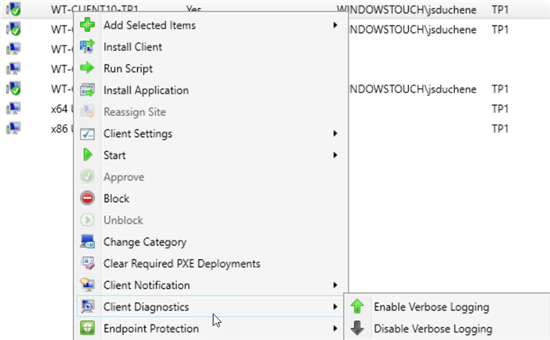

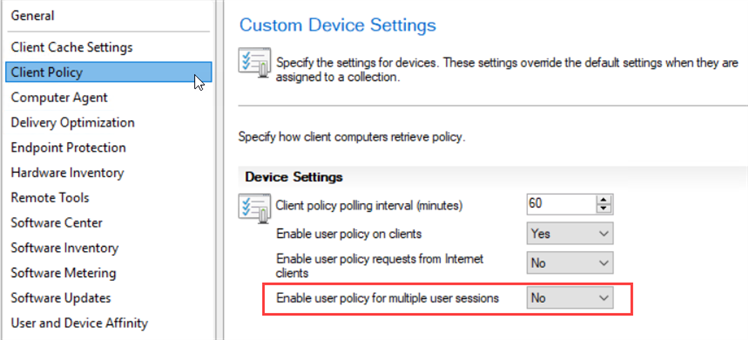

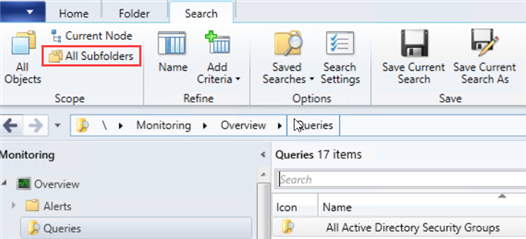

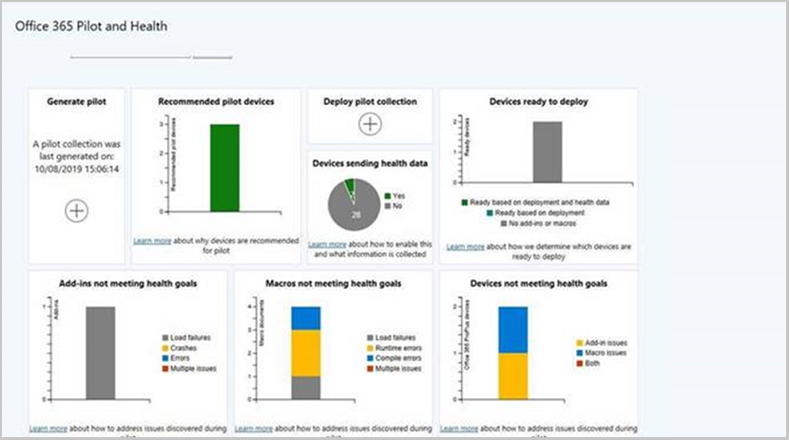

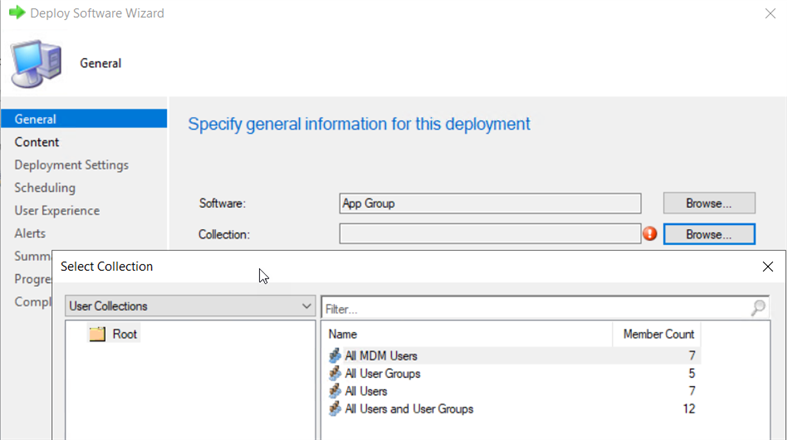

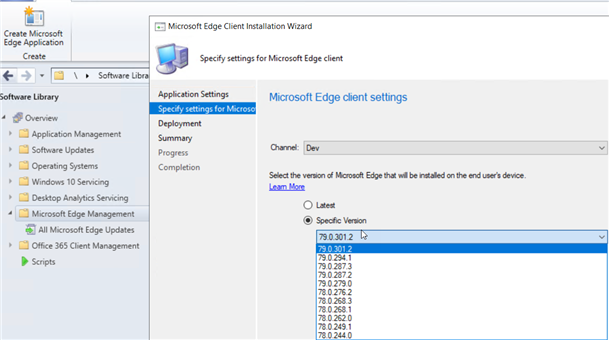

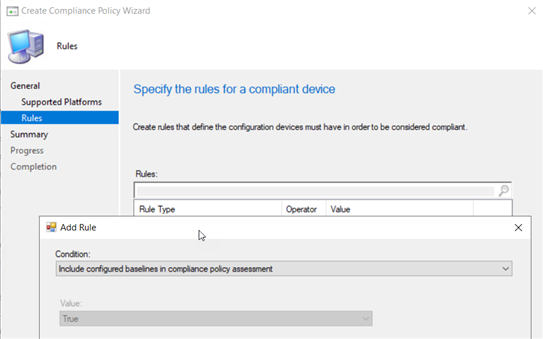

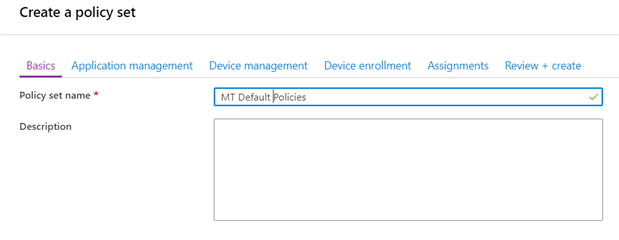

Le mode Hybrid n’est donc pas supporté et vous êtes donc contraint d’utiliser les règles de nommage de Windows Autopilot qui sont pour l’instant assez limitées. Néanmoins, si vous mettez en place du Co-Management et que vous déployez le client System Center Configuration Manager par Microsoft Intune, vous pouvez facilement utiliser une séquence de tâches pour renommer la machine selon la convention de nommage que vous souhaitez.

C’est l’objet du billet que je vous partage : Rename Hybrid Joined Computers deployed via Autopilot