Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

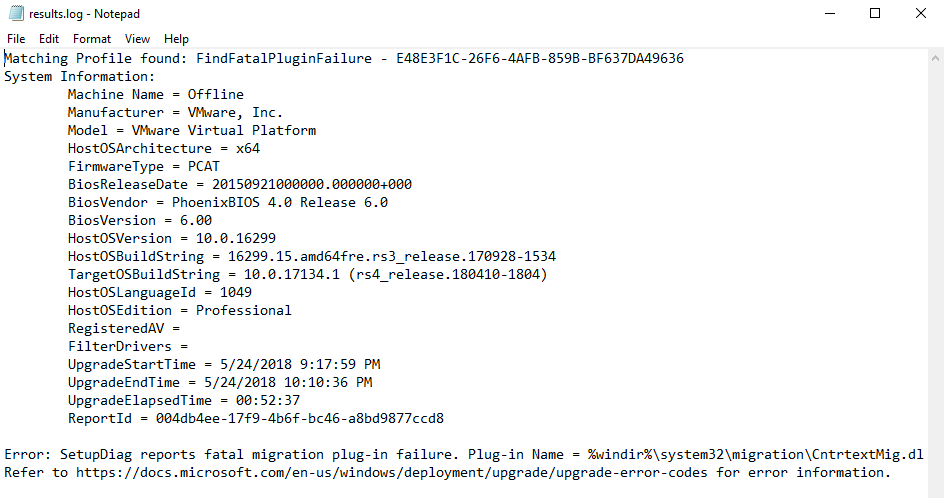

Les fonctionnalités suivantes sont ajoutées :

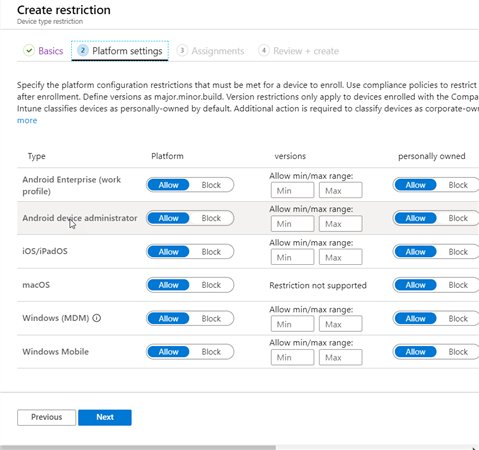

Enregistrement des périphériques

- [Android Enterprise] La version du système d’exploitation peut être utilisée pour restreindre l’enregistrement des périphériques en fonction de la méthode d’enregistrement Android Enterprise (Work Profile, Device Owner, etc.).

- [Windows 10] Un nouveau affiche tous les périphériques déployés avec Windows Autopilot.

Gestion du périphérique

- [Windows 10] Vous pouvez éditer le nom du périphérique pour les périphériques joints à Azure Active Directory.

- [Windows 10] Vous pouvez éditer la valeur Group Tag pour les périphériques Autopilot.

- [Windows 10] Nouvelles restrictions pour renommer les périphériques Windows devant répondre aux exigences :

- 15 caractères ou moins (doit être inférieur ou égal à 63 octets, sans compter NULL)

- Ne doit pas être nul ou une chaîne vide

- ASCII autorisé : lettres (a-z, A-Z), chiffres (0-9) et tirets.

- Unicode autorisé : caractères >= 0x80, doit être valide UTF8, doit être mappable IDN (RtlIdnToNameprepUnicode réussi ; voir RFC 3492)

- Les noms ne doivent pas contenir uniquement des chiffres

- Aucun espace dans le nom

- Caractères interdits : { | } ~ [ \ ] ^ ' : ; < = > ? & @ ! " # $ % ` ( ) + / , . _ *)

- [Android] Un nouveau rapport sur la page d’aperçu de périphérique permet d’afficher combien de périphériques Android ont été enregistrés avec telle ou telle solution de gestion Android.

Configuration du périphérique

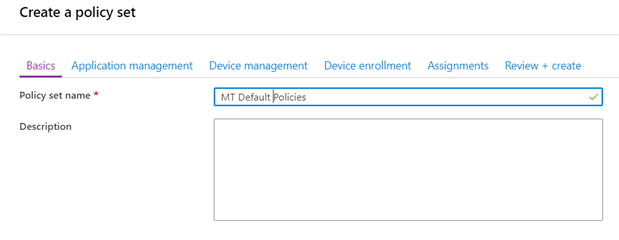

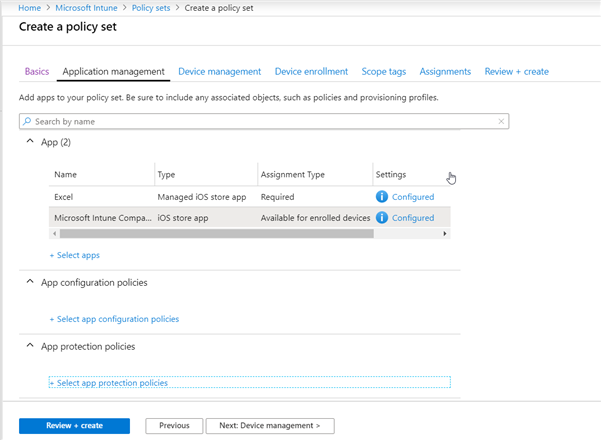

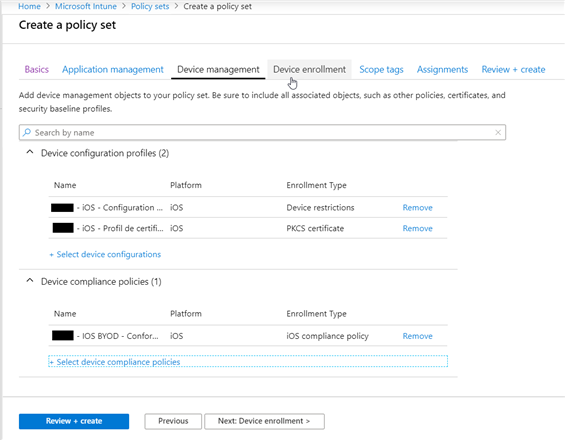

- [Général] Arrivée des ensembles de stratégies (Policy Sets) permettant de rassembler un ensemble de stratégies (applications, configuration, etc.) qui sont déployés ensembles sous la forme d’un bundle. Vous pouvez toujours créer des stratégies individuelles mais cette fonctionnalité permet de créer des configurations basées sur des profils ou des usages. Parmi les éléments configurables, on retrouve :

- Sur la gestion des applications : Les applications, les stratégies de configuration d’applications, les stratégies de protection d’application

- Sur la gestion du périphérique : Les profils de configuration de périphériques, les stratégies de conformité de périphérique

- Sur l’enregistrement de périphérique : Les restrictions de type de périphérique, les profils de déploiement Windows Autopilot, les stratégies d’Enrollment Status Page

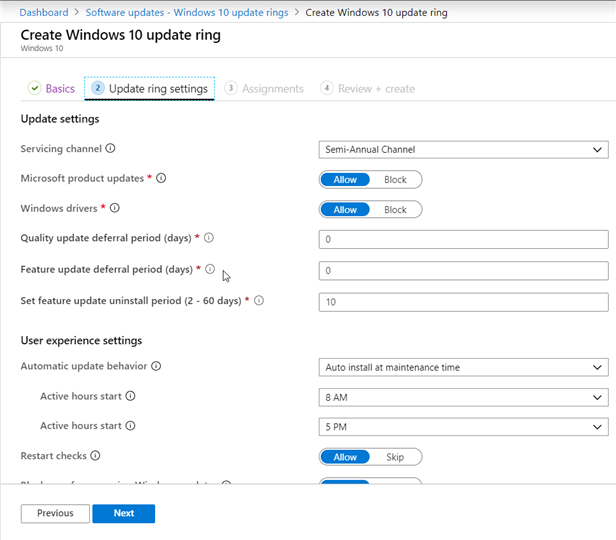

- [Windows 10] Mise à jour de l’interface graphique de création/édition des anneaux de déploiement (Update Rings) de Windows 10. Ces interfaces sont maintenant déclinées sous la forme d’assistant.

- [Windows 10] J’en avais déjà parlé, Microsoft retire le paramétrage Engaged Restart de l’interface pour le remplacer par le paramétrage date butoir (deadlines)

- [iOS] Mise à jour de l’interface graphique de création/édition des stratégies de mise à jour logicielles pour iOS. Ces interfaces sont maintenant déclinées sous la forme d’assistant.

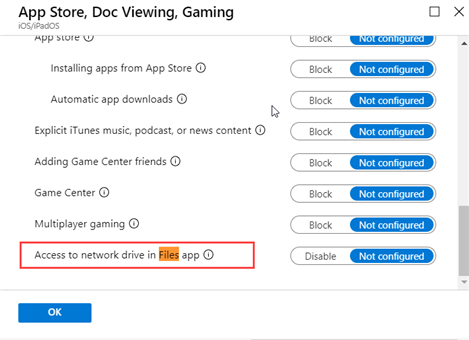

- [iOS/iPadOS] Nouveau paramétrage de configuration pour restreindre les fonctionnalités et paramétrages dans iOS 13+ et iPadOS 13+ afin de contrôler :

- L’accès aux partage réseau dans l’application Fichiers

- L’accès aux périphériques USB dans l’application Fichiers

- L’activation forcée du Wi-Fi

- [Android/Android Enterprise] Retrait du paramétrage de connexion automatique du WiFi des profils WiFi pour Android Legacy (Device Admin) et Android Enterprise. Ce paramétrage n’est pas supporté par Android et n’a jamais fonctionné.

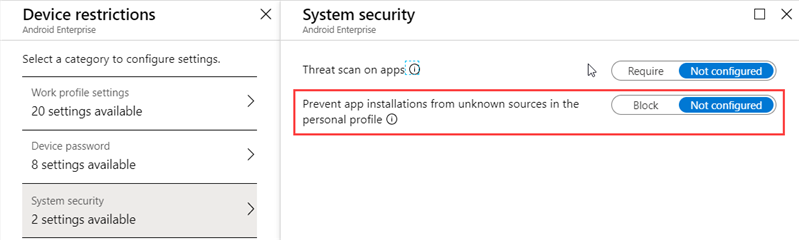

- [Android Enterprise] Le paramétrage Prevent app installations from unknown sources in the personal profile permet d’empêcher l’installation d’applications à partir de sources inconnues sur les périphériques Android Enterprise Work Profile.

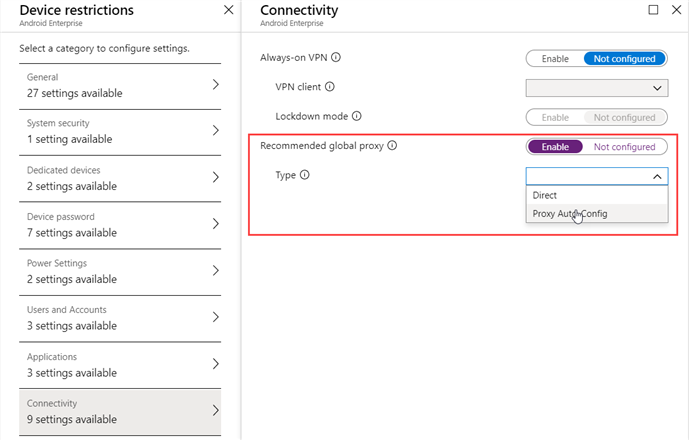

- [Android Enterprise] Vous pouvez créer des paramétrages proxy HTTP globaux pour les périphériques Android Enterprise Device Owner (COBO) redirigeant tout le trafic http vers le proxy spécifié. Vous pouvez le créer en naviguant dans Device configuration > Profiles > Create profile > Android Enterprise comme plateforme > Device owner > Device restrictions pour type de profile > Connectivity

Gestion des applications

- [Général] Microsoft intune fournit maintenant des scénarios guidés permettant de réaliser un ensemble de tâches via un workflow unique centré sur une case d’usage. On retrouve par exemple :

- [Android/iOS] La variable AAD Device ID est disponible pour créer des stratégies de configuration d’applications.

- [Android Enterprise] Il est maintenant possible de voir l’état d’installation et la version des applications Google Play Gérée déployées en libre-service sur les périphériques Android Enterprise Work Profile, Dedicated et Fully Managed.

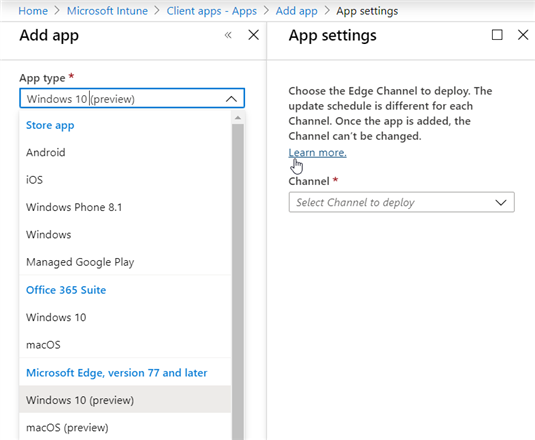

- [Windows 10/macOS] Public Preview de la capacité de déployer Microsoft Edge (Chromium) en version 77+ sur Windows 10 (canaux Dev et Beta) et macOS (canal Beta). Le déploiement n’est disponible que pour la version anglaise uniquement néanmoins, l’utilisateur peut changer la langue dans les paramétrages du navigateur. L’installation se fait en activant les mises à jour automatique et en empêchant de désinstaller le navigateur.

- [iOS] Mise à jour des interfaces graphiques de création/édition des stratégies de protection applicatives et pour les profils de provisionnement d’applications iOS. Ces interfaces sont maintenant déclinées sous la forme d’assistant.

Sécurité du périphérique

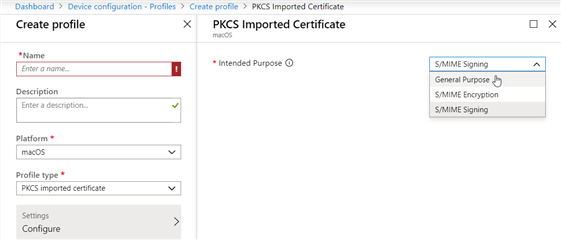

- [macOS] Vous pouvez déployer et utiliser des certificats PKCS sur les utilisateurs et les périphériques macOS qui ont des champs nom sujet et nom de sujet alternatif personnalisés. Le certificat PCKS pour macOS prend en charge le nouveau paramètre Allow All Apps Access afin d’activer l'accès de toutes les applications associées à la clé privée du certificat.

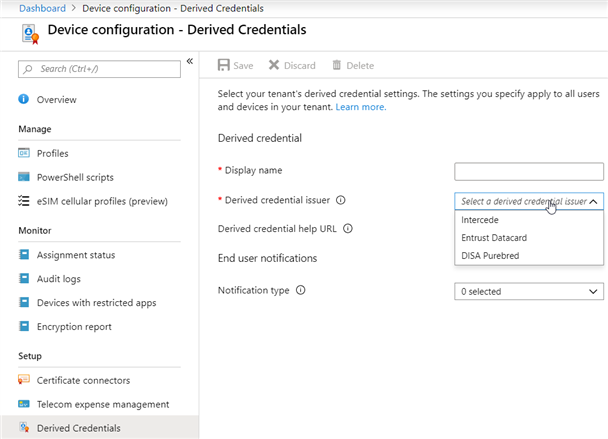

- [iOS] Intune supporte l’utilisation d’identifiants dérivés (Derived Credentials) comme méthode d’authentification et solution de chiffrement S/MIME pour les périphériques iOS. Derived Credentials sont une implémentation du standard NIST pour authentifier les utilisateurs comme avec des SmartCards et déployer un certificat d'authentification. Les Derived Credentials peuvent être utilisés pour s’authentifier aux VPNs, WiFi, et Email. Microsoft Intune supporte les fournisseurs suivants : DISA Purebred, Entrust Datacard, Intercede. Comme les périphériques mobiles n'ont pas de lecteur SmartCard, les utilisateurs s'authentifient à l'aide du lecteur de carte à puce d'un appareil fiable qui relie l'authentification à leur appareil mobile. Un certificat numérique est alors délivré à l'appareil mobile. Afin de faciliter l'expérience utilisateur pour les utilisateurs finaux, le flux d'inscription des justificatifs d'identité dérivés est intégré dans l'application Intune Company Portal, qui est l'application utilisée pour l'inscription du périphérique avec Intune.

Traduit avec www.DeepL.com/Translator

Autre

- [Général] Vous pouvez utiliser Graph API pour spécifier onPremisesUserPrincipalName comme variable SAN pour les certificats SCEP.

Plus d’informations sur : https://docs.microsoft.com/en-us/intune/whats-new