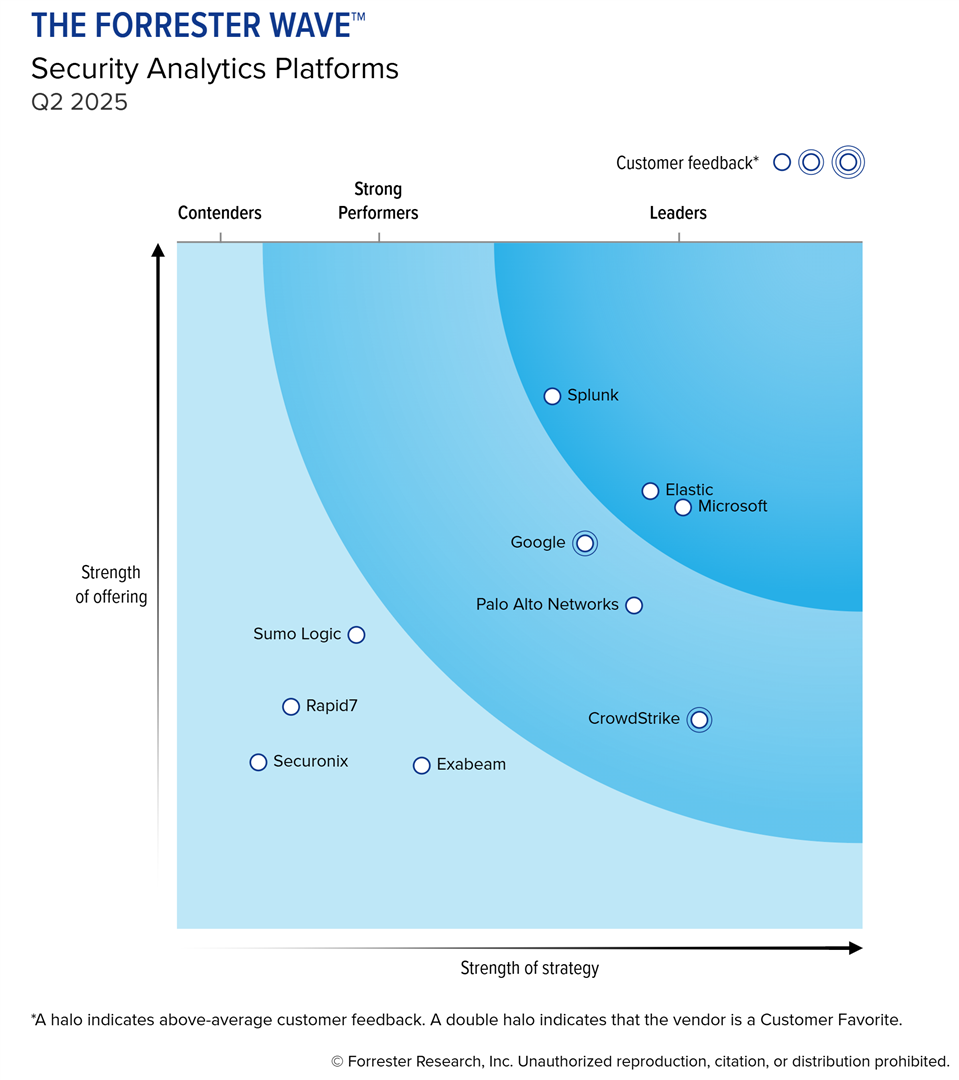

Microsoft a introduit un ensemble de nouveautés dans Microsoft Sentinel, sa solution SIEM (Security Event Information Management) Cloud. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

- Annonce de Microsoft Sentinel Data Lake, un lac de données moderne, conçu spécialement pour rationaliser la gestion des données, réduire les coûts et accélérer l'adoption de l'IA par les équipes chargées des opérations de sécurité. Le nouveau Data Lake de Microsoft Sentinel offre un stockage à long terme rentable, éliminant le besoin de choisir entre l'accessibilité financière et une sécurité robuste. Les équipes de sécurité bénéficient d'une visibilité plus approfondie et d'une résolution plus rapide des incidents, le tout dans l'expérience familière de Sentinel, enrichie par une intégration transparente avec des outils d'analyse de données avancés.

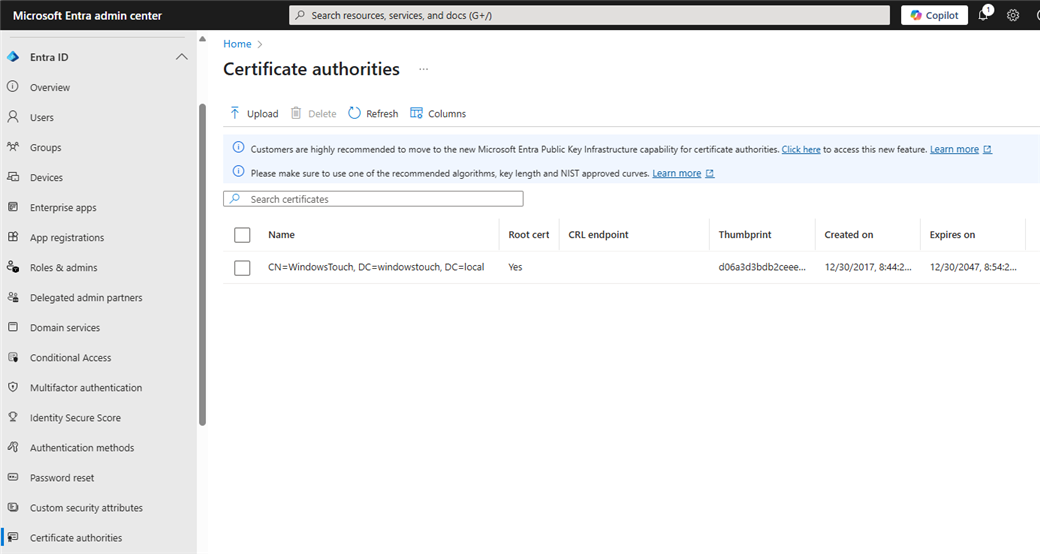

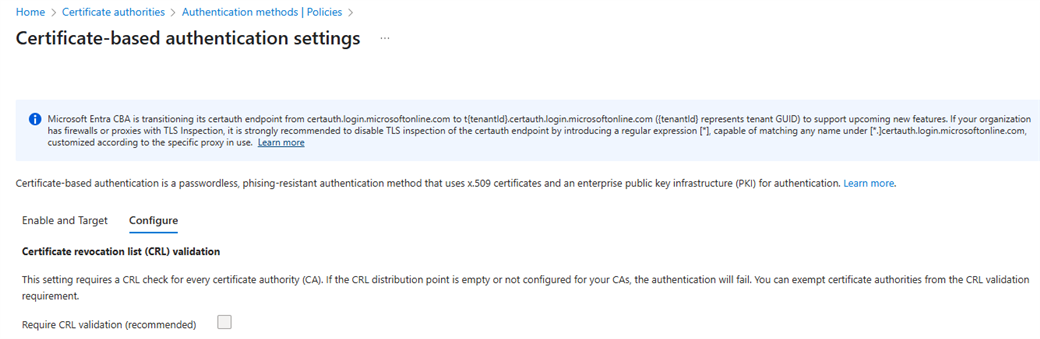

- Les autorisations pour le Data Lake de Microsoft Sentinel sont fournies par le biais du RBAC unifié de Microsoft Defender XDR. La prise en charge du RBAC unifié est disponible en plus de la prise en charge fournie par les rôles globaux Microsoft Entra ID.

- La gestion des tables et les paramètres de rétention sont désormais disponibles dans les portails Microsoft Defender. Vous pouvez afficher et gérer les paramètres des tables dans le portail Microsoft Defender, y compris les paramètres de rétention pour les tables Microsoft Sentinel et Defender XDR, et basculer entre les niveaux d'analyse et de lac de données.

- Depuis le 1er juillet 2025, les nouveaux clients qui ont les autorisations d'un propriétaire d'abonnement ou d'un administrateur d'accès utilisateur, et qui ne sont pas non plus des utilisateurs délégués d'Azure Lighthouse, voient leurs workspaces automatiquement intégrés au portail Defender en même temps que l'intégration à Microsoft Sentinel. Les utilisateurs de ces espaces de travail, qui ne sont pas non plus des utilisateurs délégués d'Azure Lighthouse, voient des liens dans Microsoft Sentinel sur le portail Azure qui les redirigent vers le portail Defender. Ces utilisateurs n'utilisent Microsoft Sentinel que dans le portail Defender.

- Il n'y a plus de limite au nombre d'espaces de travail que vous pouvez embarquer sur le portail Defender. Les limitations s'appliquent toujours au nombre d'espaces de travail que vous pouvez inclure dans une requête Log Analytics, et au nombre d'espaces de travail que vous pouvez ou devriez inclure dans une règle d'analyse planifiée.

- À partir de juillet 2026, Microsoft Sentinel sera pris en charge uniquement dans le portail Defender, et tous les clients restants qui utilisent le portail Azure seront automatiquement redirigés. Si vous utilisez actuellement Microsoft Sentinel dans le portail Azure, Microsoft recommande de commencer à planifier votre transition vers le portail Defender dès maintenant afin d'assurer une transition en douceur et de profiter pleinement de l'expérience des opérations de sécurité unifiées offerte par Microsoft Defender.

Plus d’informations sur : What's new in Microsoft Sentinel | Microsoft Docs