Microsoft a introduit un ensemble de nouveautés dans Azure Defender (anciennement Azure Security Center). Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

- Après le l’Ajout du modèle de Workbook 'Compliance over time' à la galerie de Workbooks Azure Monitor, Microsoft vient de l’intégrer directement dans Azure Security Center via le menu Regulatory Compliance et un onglet Compliance over time Workbook.

- Preview du déploiement automatique de Defender for Endpoint sur des machines Linux via Azure Security Center.

- Azure Defender for container registries recherche désormais les vulnérabilités dans les images dans les registres protégés par Azure Private Link.

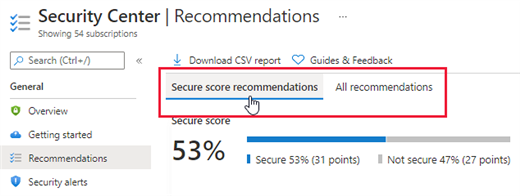

- La page des recommandations comporte désormais deux onglets qui offrent d'autres moyens d'afficher les recommandations relatives à vos ressources :

- Secure score recommendations - cet onglet permet d’afficher la liste des recommandations regroupées par contrôle de sécurité.

- All recommendations - cet onglet permet d’afficher la liste des recommandations sous forme de liste globale. Cet onglet est également très utile pour comprendre quelle initiative (y compris les normes de conformité réglementaire) a généré la recommandation.

- Security Center peut désormais provisionner automatiquement l'extension Guest Configuration d’Azure Policy (En Preview).

- Les recommandations pour activer les plans Azure Defender prennent désormais en charge la fonction "Enforce" pour remédier automatiquement les ressources non conformes lorsqu'elles sont créées.

- Deux nouvelles recommandations (en Preview) pour gérer les solutions de protection de terminaux incluant :

- Endpoint protection should be installed on your machines : Pour protéger vos machines contre les menaces et les vulnérabilités, installez une solution de protection des points de terminaison prise en charge.

- Endpoint protection health issues should be resolved on your machines : Pour résoudre les problèmes de santé de la protection des points finaux sur vos machines virtuelles pour les protéger contre les dernières menaces et vulnérabilités.

- Dépréciation de la recommandation : 'Log Analytics agent health issues should be resolved on your machines'

- On retrouve une nouvelle zone dédiée dans Azure Security Center afin de fournir un ensemble d’éléments d'auto-assistance pour résoudre les problèmes courants avec Security Center et Azure Defender.

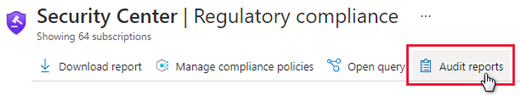

- Disponibilité Générale des rapports d’audit Azure du tableau de bord de conformité réglementaire

- Les exportations CSV de données de recommandation sont désormais limitées à 20 Mo.

Plus d’informations sur : Release notes for Azure Security Center | Microsoft Docs