Microsoft a mis à jour sa documentation pour proposer plusieurs articles comprenant les bonnes pratiques d’utilisation d’Azure Sentinel :

Microsoft a mis à jour sa documentation pour proposer plusieurs articles comprenant les bonnes pratiques d’utilisation d’Azure Sentinel :

En juin dernier, Microsoft annonçait l’arrivée d’un nouveau service Compliance Retrivial en remplacement de son ancien service Intune NAC pour Microsoft Endpoint Manager / Intune. Ce service permet à un partenaire offrant une solution de contrôle d’accès réseau (NAC) de s’interfacer afin d’utiliser les informations de conformité du périphérique.

Ce nouveau service apporte de nombreux avantages par rapport à l’ancien. Par exemple, il utilise la recherche par l’identifiant de périphérique Intune uniquement, ce qui supprime la dépendance vis-à-vis des identifiants internes, tels que les numéros de série, qui ne sont pas toujours accessibles. Il élimine également les identifiants d'adresse MAC, qui posent problème car les périphériques peuvent avoir des adresses MAC multiples ou aléatoires. Le nouveau service est également rationalisé pour ne renvoyer que les données d'inscription et de conformité d'Intune. Toute autre donnée sur les appareils non liée au contrôle d'accès n’est plus disponible dans ce service.

Afin d’utiliser ce nouveau service, vous devez l'authentification par certificat pour les réseaux NAC. Vous devrez également inclure l'identifiant du périphérique Intune dans le nom alternatif du sujet (SAN) de vos profils de certificat. Pour ce faire, ajoutez un attribut Uniform Resource Identifier (URI) au format défini par votre fournisseur NAC, par exemple : IntuneDeviceId://{{DeviceID}}. Pour des instructions détaillées, consultez la documentation de votre partenaire NAC.

Les partenaires NAC travaillent actuellement à adapter leurs solutions selon leurs calendriers de développement. Microsoft mettra à jour le billet avec les informations de support provenant des partenaires : New Microsoft Intune service for network access control - Microsoft Tech Community

Microsoft retirera le service Intune NAC à la fin de l'année 2022 pour donner le temps aux partenaires NAC et aux entreprises d'effectuer la transition vers le service Compliance Retrieval et/ou d'adopter la solution Microsoft Graph.

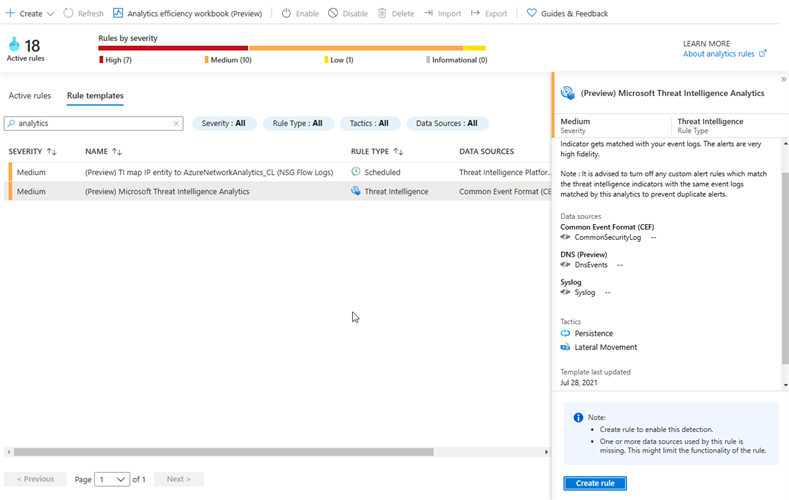

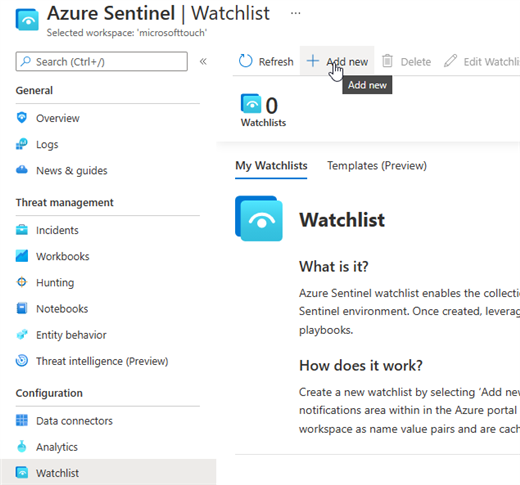

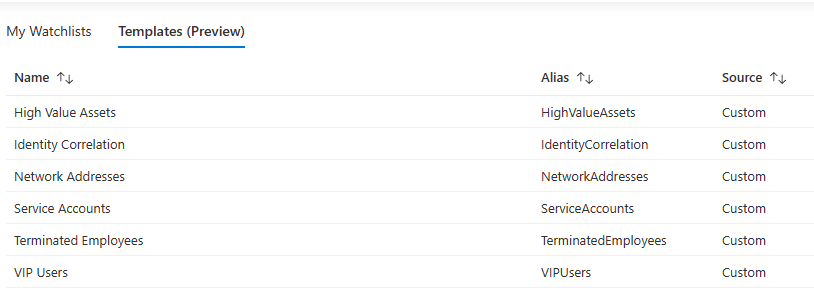

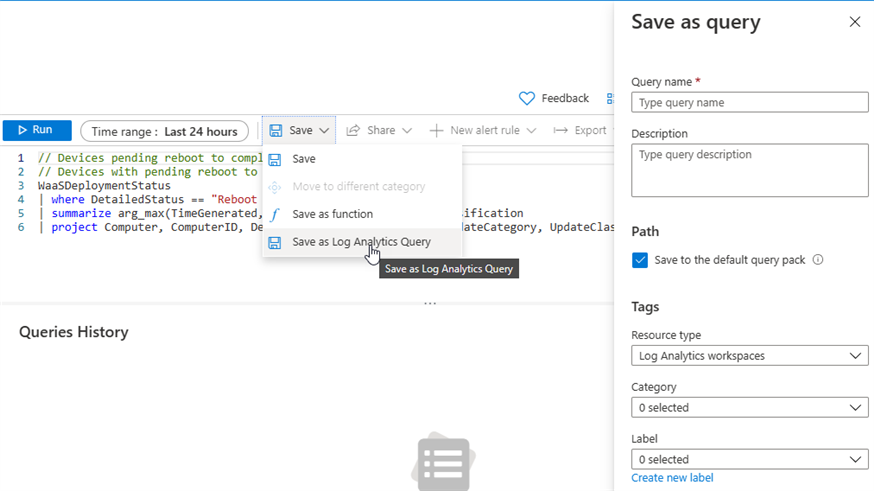

Microsoft a introduit un ensemble de nouveautés dans Azure Sentinel, sa solution SIEM (Security Event Information Management) Cloud. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Microsoft a introduit un ensemble de nouveautés dans Azure Active Directory en juillet 2021.

Microsoft apporte les nouveautés suivantes :

Outre ces éléments, je voulais revenir sur plusieurs annonces de juin que j’avais loupé :

On retrouve les modifications de service suivantes :

Plus d’informations sur : What’s new Azure AD

Je vous propose un petit aperçu des nouveautés en Juillet 2021 autour de la gouvernance, de la conformité et de la protection de données (MIP, etc.).

On retrouve notamment :

Classification des données

Etiquettes de confidentialité (Sensitivity Labels)

Prévention de fuite de données (DLP)

Gestion de la confidentialité

Gestion des enregistrements et de la rétention

Gestion des risques internes

Public Preview de nouvelles fonctionnalités sur le module de gestion des risques internes (Insider Risk Management) avec :

Advanced eDiscovery

Public Preview de nouvelles fonctionnalités :

Gouvernance des applications

Plus d’informations sur : What's new in Microsoft 365 compliance - Microsoft 365 Compliance | Microsoft Docs

Microsoft a introduit un ensemble de nouveautés dans Microsoft Cloud App Security (MCAS), sa solution Cloud Access Security Broker (CASB). Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Les versions 204, 205, 206 apportent les changements suivants :

Plus d’informations sur : What's new with Microsoft Cloud App Security

Microsoft a publié un billet concernant un problème connu touchant les applications Office ciblées par des stratégies de protection applicatives de Microsoft Endpoint Manager / Intune sur la plateforme iOS.

Le problème n'affecte pas la majorité des utilisateurs mais certains utilisateurs peuvent voir les applications Office se déconnecter automatiquement. Lorsqu'il se déconnecte, les stratégies de protection applicatives ne s'appliquent plus (puisque les politiques sont attribuées aux utilisateurs et que l'utilisateur s'est déconnecté). L'utilisateur peut ensuite se reconnecter, et les stratégies sont réappliquées. Ce comportement peut se répéter. Microsoft a découvert que si l'une des applications Office sur iOS voit quelque chose qui lui fait penser qu'une déconnexion a eu lieu dans une autre application Office, elle déclenche alors la déconnexion dans les autres applications Office.

L'utilisateur recevra un message indiquant " Org Data Removal – Your organization has removed its data associated with this app. (607) To continue you must restart this app. To reconnect to your organization, sign-in to your work or school account." Ce message est attendu lorsqu'un utilisateur se déconnecte manuellement d'une application Office. L'utilisateur se retrouvait dans une boucle d'authentification et voyait ce message plusieurs fois, malgré l'authentification unique dans toutes les applications.

Pour contourner ce problème, si un utilisateur voit une boucle d'authentification, vous devez effacer les informations d'identification sur l'appareil concerné. En utilisant OneNote comme exemple, sur le périphérique concerné, allez dans Paramètres > OneNote > Réinitialiser OneNote > Supprimer les informations d'identification.

Microsoft communiquera sur ce problème en fonction des corrections apportées : Support Tip: Known Issue occasionally occurring with iOS MAM and Office apps - Microsoft Tech Community

Outre les différentes solutions de sécurité indépendantes, Microsoft propose Microsoft 365 Defender. Ce service est une solution intégrée qui fournit des éléments provenant de tous les outils de sécurité dont Microsoft Defender for Endpoint (MDATP), Microsoft Defender for Office 365, Microsoft Defender for Identity, Microsoft Cloud App Security. Ces solutions regroupent des mécanismes et concepts communs comme la détection et l’investigation et la réponse automatique. Cette console regroupera les alertes et les incidents agrégés des différents services.

Parmi les nouveautés de ce mois, on retrouve :

Plus d’informations sur : What's new in Microsoft 365 Defender | Microsoft Docs

C’est l’été et c’est une bonne occasion de se former ou de se mettre à jour sur de nouvelles technologies ! Microsoft vient de publier une mise à jour de ses guides de formation (Ninja) pour ses solutions de sécurité incluant :

Bonne Lecture !

Microsoft propose une nouvelle version (1.2021.709.0) de son outil de packaging MSIX (MSIX Packing Tool) depuis le Microsoft Store. Cet outil permet de prendre un package d’application Win32 existant et de la convertir au format MSIX. Vous utilisez pour cela une machine de référence pour exécuter l’outil et obtenir le package MSIX que vous pouvez ensuite déployer à la main, par votre outil de télédistribution ou depuis le Microsoft Store.

Pour rappel, le format MSIX est un nouveau format standardisé lancé par Microsoft pour remplacer l’ensemble des formats de packaging existants tout en bénéficiant des avancés des différentes solutions : Click-To-Run (C2R), App-V, APPX et plus généralement du Framework d’applications universelles (UWP). Il offre donc des mécanismes de conteneurisation et les bénéfices des applications universelles avec une installation, mise à jour et désinstallation aisée sans laisser aucune trace sur le système. Il fournit aussi des mécanismes de sécurisation avancés permettant de valider l’intégrité du code exécuté. Ce format permet aussi de créer des personnalisations pour les applications packagées et de les faire perdurer au travers des différentes mises à jour de l’application.

Concernant les changements relatifs à cette version, on retrouve

Plus d’informations sur : MSIX Packaging Tool July 2021 Release is now available! - Microsoft Tech Community

Plus d'éléments sur le format MSIX sur MSIX Intro

Microsoft a publié un Management Pack (10.1.100.0) pour Microsoft 365 en version finale. Pour rappel, System Center Operations Manager (SCOM) fait partie de la gamme System Center, il propose une supervision souple et évolutive de l’exploitation au niveau de toute l’entreprise, réduisant la complexité liée à l’administration d’un environnement informatique, et diminuant ainsi le coût d’exploitation. Ce logiciel permet une gestion complète des événements, des contrôles proactifs et des alertes, et assure une gestion des services de bout en bout. Il établit des analyses de tendance et des rapports, et contient une base de connaissances sur les applications et le système. Il est à noter que cette version supporte System Center Operations Manager 2019.

Ce Management Pack permet de :

Microsoft prévoit d’ores et déjà des mises à jour pour adresser les éléments suivants :

Plus d’informations sur : Announcement: New SCOM Management Pack for Microsoft 365 - Microsoft Tech Community

Télécharger Microsoft System Center Operations Manager Management Pack for Microsoft 365

Microsoft a communiqué un problème touchant les périphériques iOS/iPadOS provisionnés au travers du mode Automated Device Enrollment (ADE) d’Apple avec Microsoft Endpoint Manager. Dans ce cas de figure, l’écran de configuration du code de verrouillage sur la phase initiale n’était pas affiché sur les versions 14.5 et 14.6.

A date, le problème a été résolu avec l’arrivée d’iOS/iPadOS 14.7. Vous devez donc vous assurer que les périphériques utilisent bien cette version.

Plus d’informations sur : Resolved - Support Tip:Users unable to view passcode setup screen when enrolling devices through ADE - Microsoft Tech Community

Microsoft a publié le correctif KB10372804 de Microsoft Endpoint Configuration Manager 2103 (MECM/SCCM). Ce correctif n’est applicable que si vous avez déjà installé l’Update Rollup KB10036164.

Il corrige un problème lors de l'utilisation du script PowerShell Invoke-MbamClientDeployment.ps1 ou d'autres méthodes qui utilisent l'API de l'agent MBAM pour enregistrer les clés de récupération vers un Management Point. Ceci génère une grande quantité de stratégies ciblant tous les périphériques, ce qui peut provoquer des stratégies de politiques. Cela entraîne une grave dégradation des performances dans Configuration Manager, principalement avec SQL et les Management Points.

Pour savoir si vous êtes affecté par ce problème, vous pouvez exécuter la requête SQL suivante :

SELECT PA.PolicyID, RPM.* FROM PolicyAssignment PA JOIN ResPolicyMap RPM ON PA.PADBID = RPM.PADBID

WHERE PA.PolicyID like 'TPM%' AND RPM.MachineID = 0 AND RPM.IsTombstoned = 0

Cette mise à jour empêche la création de politiques excessives, mais elle ne supprime pas celles qui ont été créées précédemment. Si la requête ci-dessus renvoie un grand nombre de lignes, contactez le support Microsoft pour obtenir de l'aide sur la suppression de ces politiques.

Plus d’informations sur : Using the MBAM Agent to escrow BitLocker recovery keys generates excessive policies in Configuration Manager version 2103 - Configuration Manager | Microsoft Docs

Voici un résumé des changements et fonctionnalités apportés à Microsoft Defender for Endpoint (anciennement Microsoft Defender Advanced Threat Protection (ATP)) introduit dans le mois.

Plus d’informations sur : What's new in Microsoft Defender for Endpoint | Microsoft Docs

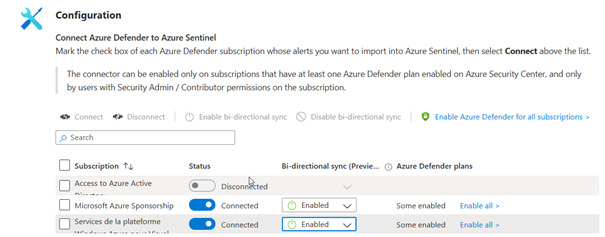

Microsoft a introduit un ensemble de nouveautés dans Azure Defender (anciennement Azure Security Center). Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Plus d’informations sur : Release notes for Azure Security Center | Microsoft Docs

Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois concernant son service Microsoft Defender for Office (anciennement Office 365 Advanced Threat Protection (ATP)).

Plus d’informations sur : What's new in Microsoft Defender for Office 365 - Office 365 | Microsoft Docs

Microsoft a annoncé le support des périphériques équipés d’Android 12 par Microsoft Endpoint Manager / Microsoft Intune. Ce support est effectif dès la mise à disposition de cette nouvelle version. Toutes les fonctionnalités existantes (MDM/MAM) qui ciblaient Android 11 et inférieures sont supportées.

Google a procédé à des changements sur les capacités de gestion avec Android 12 incluant :

En outre, Android 12 apporte de nombreux changements à l'apparence et à la convivialité des applications, notamment en ce qui concerne les animations de défilement et le comportement de lancement des applications. Le portail de l'entreprise et l'application Intune adopteront ces changements visuels, donnant aux utilisateurs un aspect et une sensation cohérents sur la plate-forme.

Microsoft recommande la mise à jour avec les dernières versions du portail d’entreprise, Intune, Microsoft Edge et toutes applications utilisant les stratégies de protection applicatives.

Source : Android 12 Day Zero Support with Microsoft Endpoint Manager - Microsoft Tech Community

Desktop Analytics étant un service comme Microsoft Intune, on retrouve des mises à jour de service continuelle. Comme pour Microsoft Intune, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Notez que les périphériques dotés d'une version plus ancienne du système d'exploitation, comme Windows 7, continueront d'apparaître dans Desktop Analytics jusqu'au 31 janvier 2022. Vous devez utiliser Desktop Analytics pour mettre à jour ces périphériques vers une version prise en charge de Windows 10. Après cette date, Desktop Analytics n'affichera que les périphériques avec des versions prises en charge de Windows 10.

Plus d’informations sur : What’s new in Desktop Analytics

Microsoft vient d’annoncer la version finale des baselines de paramétrages de sécurité pour Microsoft Edge v92. Ces dernières s’utilisent avec Security Compliance Toolkit (SCT). Les lignes de base permettent de vérifier la conformité d’une application vis-à-vis des bonnes pratiques et recommandations

Cette version comprend 11 nouveaux paramétrages utilisateurs et 11 nouveaux paramétrages ordinateurs :

Microsoft supprime le paramétrage suivant : Allow certificates signed using SHA-1 when issued by local trust anchors.

Plus d’informations sur l’article suivant : Security baseline for Microsoft Edge v92 - Microsoft Tech Community

Microsoft Defender for Identity étant un service Cloud, on retrouve des mises à jour de service continuelle. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Plus d’informations sur : What's new in Microsoft Defender for Identity

Microsoft a rappelé la fin de support dans moins d’un an pour System Center 2012 Configuration Manager. En effet, le 12 juillet 2022, les produits suivants ne seront plus supportés :

Cela signifie que Microsoft ne fournira plus de support technique en cas de problème, de mises à jour de sécurité ou de correctifs. Plus important, Microsoft ne fournira plus de mises à jour de définition, de moteur ou de plateforme pour SCEP 2012.

En outre, les add-ons suivants seront surement retirés :

Il vous reste donc un an pour migrer vers System Center Configuration Manager Current Branch.

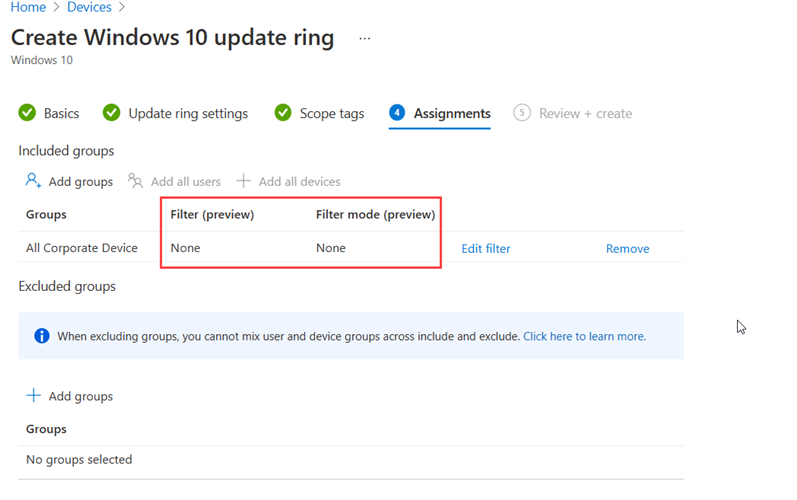

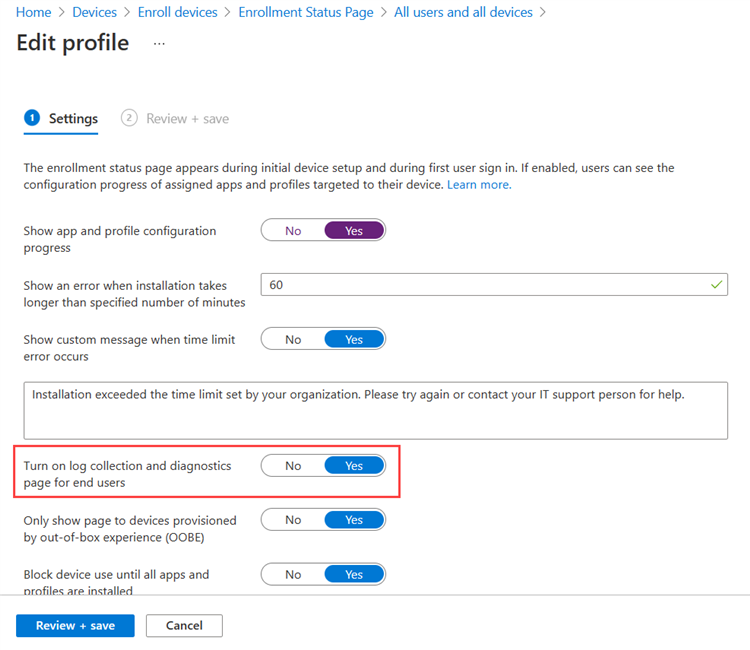

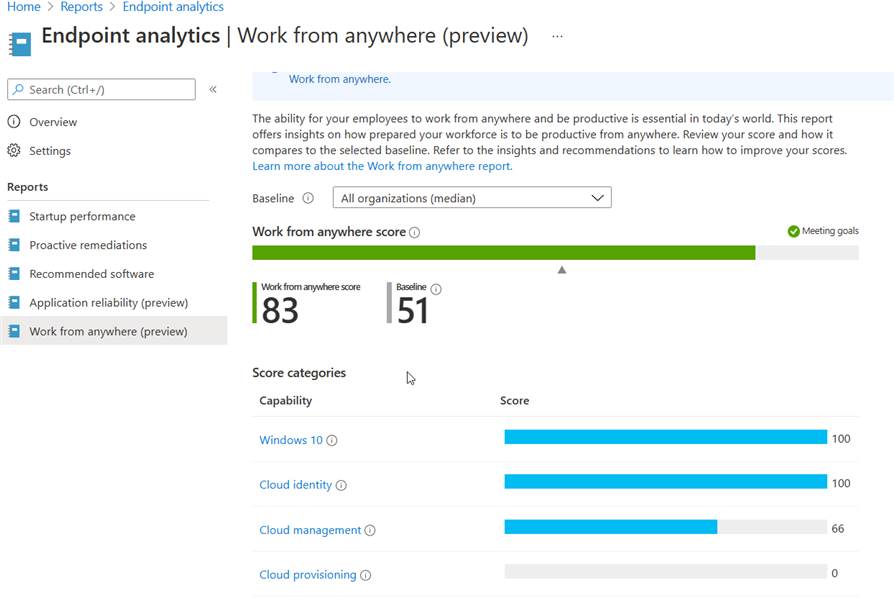

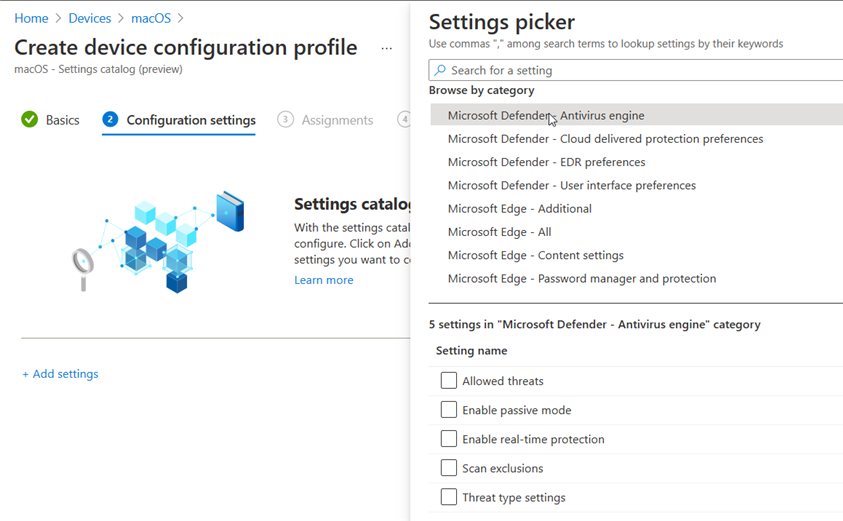

Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

Enregistrement du périphérique

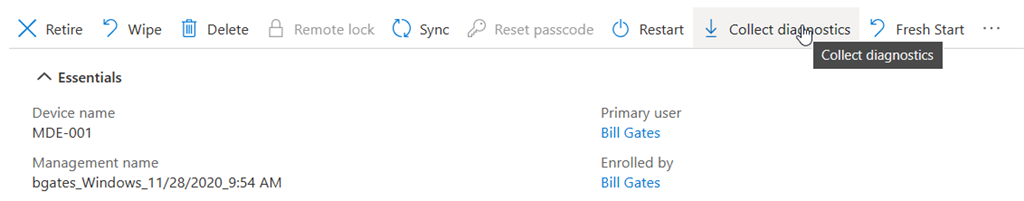

Gestion du périphérique

Configuration du périphérique

Gestion des applications

Sécurité du périphérique

Plus d’informations sur : What's new in Microsoft Intune - Azure | Microsoft Docs

Microsoft a mis à jour un certain nombre d’outils Sysinternals durant le mois dernier. On retrouve notamment :

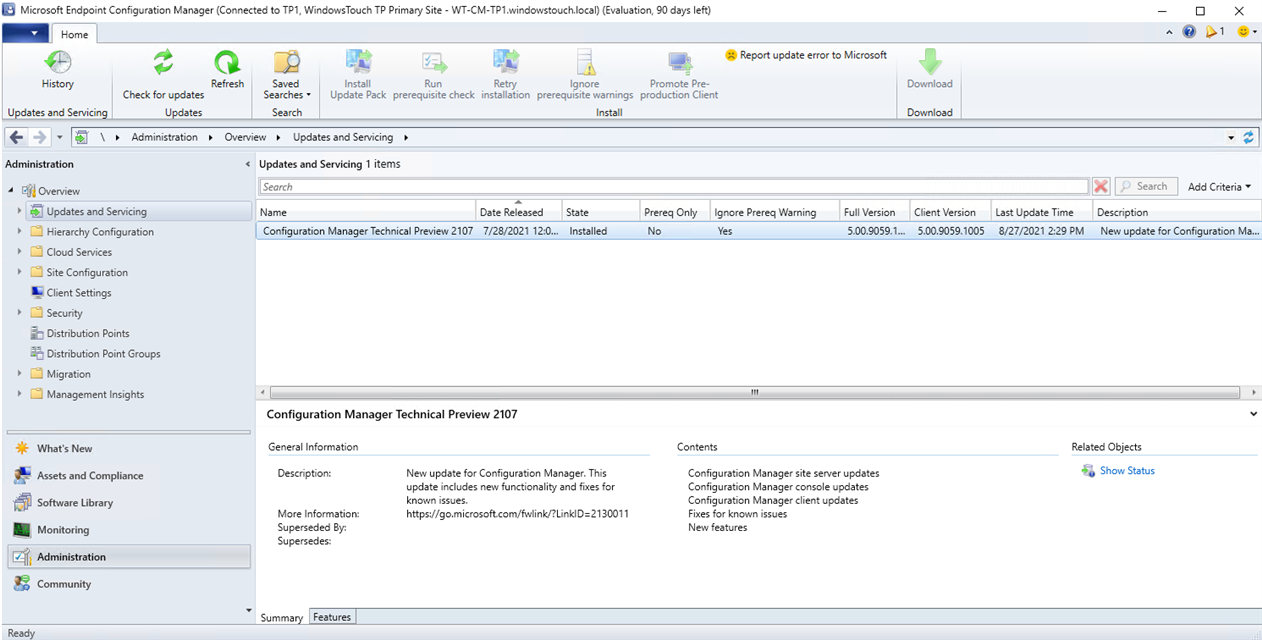

Microsoft vient de mettre à disposition la Technical Preview 2107 (5.0.9059.1000) de Microsoft Endpoint Configuration Manager. Pour rappel, Microsoft a annoncé le renommage de System Center Configuration Manager pour faire partie d’une même suite avec Microsoft Intune, Desktop Analytics, Autopilot, etc. sous le nom Microsoft Endpoint Manager. L’outil ne fait donc plus parti de la gamme System Center. Si vous souhaitez installer cette Technical Preview, vous devez installer la Technical Preview 2010 puis utiliser la fonctionnalité Updates and Servicing (nom de code Easy Setup).

Microsoft Endpoint Configuration Manager TP 2017 comprend les nouveautés suivantes :

Administration

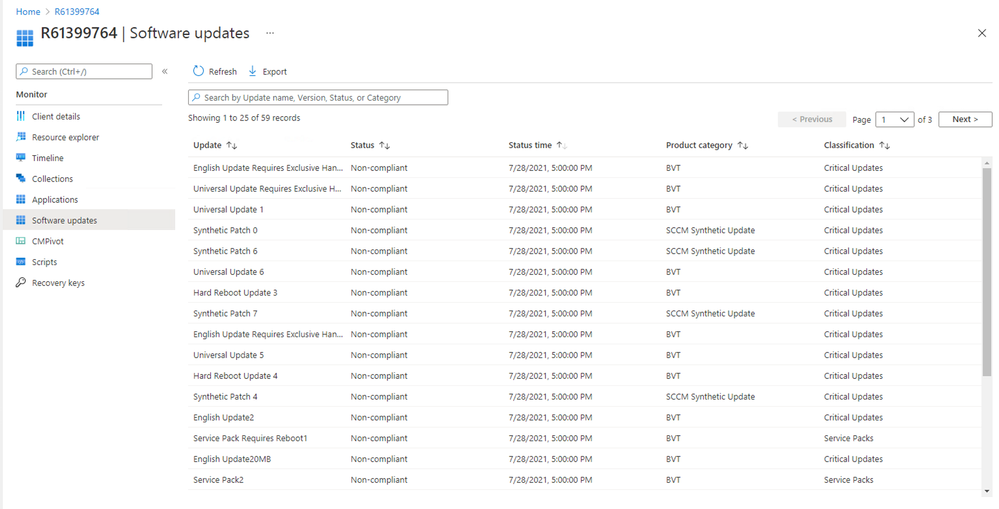

Tenant-Attach

Plus d’informations sur : Technical preview 2107 - Configuration Manager | Microsoft Docs

Microsoft a communiqué un changement prévu en janvier 2022 sur l’API serviceEndpoints de Microsoft Endpoint Manager (Intune). Cette dernière demandera des permissions spécifiques pour toutes les applicaitons Azure AD qui feront des appels sur ces points de terminaison :

Ceci peut vous concerner si vous utiliser les solutions suivantes :

Une des permissions suivantes sera requise :

L’article du blog de l’équipe Intune décrit les actions à entreprendre : Support Tip: Intune service discovery API endpoint will require specific permissions - Microsoft Tech Community