Microsoft a introduit un ensemble de nouveautés dans Azure Sentinel, sa solution SIEM (Security Event Information Management) Cloud. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

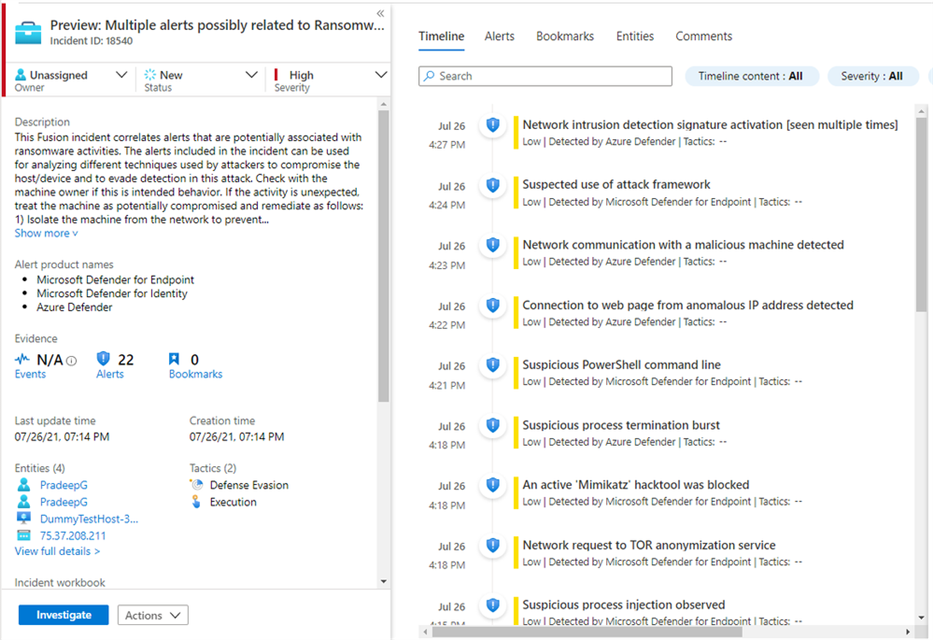

- Disponibilité d’une règle de détection pour Ransomware utilisant le modèle d’apprentissage machine Fusion. Un incident de sévérité haute “Multiple alerts possibly related to Ransomware activity detected” est levé fournissant un aperçu complet des activités suspectes qui se sont produites sur le même appareil/hôte en corrélant les signaux des produits Microsoft ainsi que les signaux du réseau et du cloud. Les données des connecteurs suivants sont utilisées : Azure Defender (Azure Security Center), Microsoft Defender for Endpoint, Microsoft Defender for Identity, Microsoft Cloud App Security, certaines règles d'analyse planifiées d'Azure Sentinel.

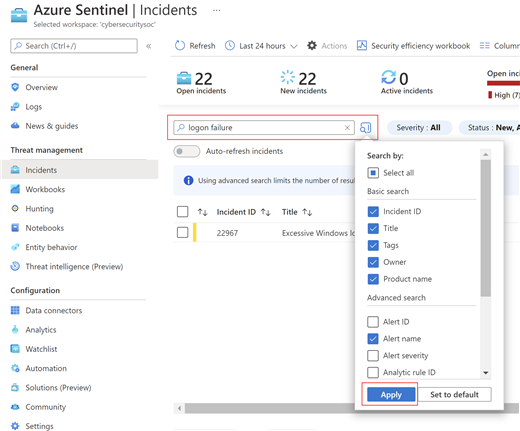

- Nouvelle capacité de recherche d’incidents permettant de chercher au travers de l’Alert ID, Alert description, Alert name, Alert severity, Analytic rule ID, Bookmark ID, Closing comment, Comments, Entities, Incident description, Reason for closing, Tactics.

- Disponibilité Générale de la fonction permettant d’ajouter et choisir les colonnes d’affichage de la vue d’incident.

- Disponibilité Générale de la capacité d’utiliser une condition de déclenchement basé sur des standards de conformité de réglementation pour l’exécution de Workflow Automations

- Microsoft ajoute le schéma file activity à l’Azure Sentinel Information Model (ASIM).

- Nouvelle API pour gérer l’onboarding/offboarding Azure Sentinel sans avoir à faire plusieurs appels d’API. Microsoft introduit un nouveau endpoint dédié : « OnboardingStates »

- L’équipe Sentinel a publié un billet pour donner des éléments afin d’être informé dans les augmentations importantes du cout de l’ingestion afin d’être prévenu : Ingestion Cost Spike detection App - Microsoft Tech Community

Plus d’informations sur : What's new in Azure Sentinel | Microsoft Docs