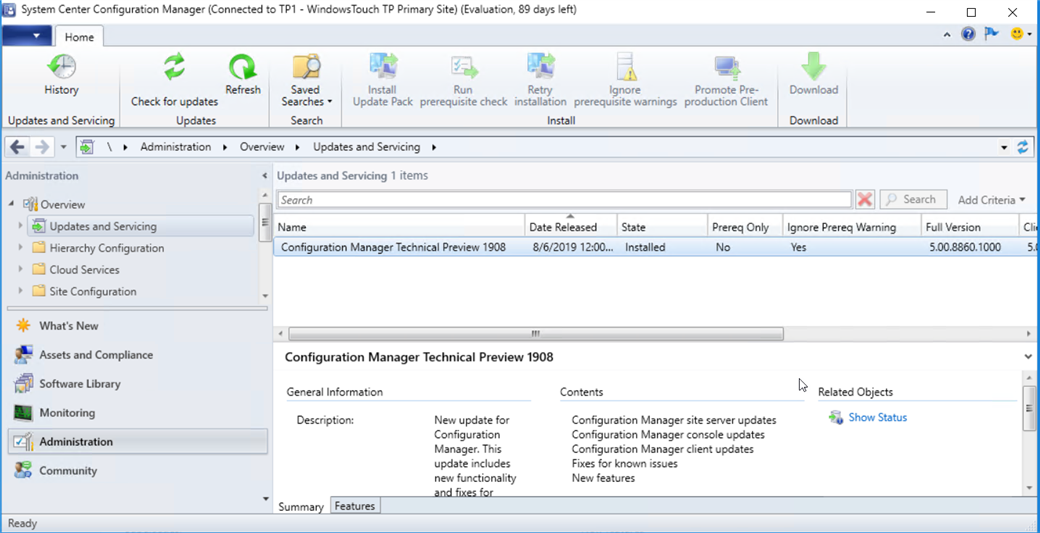

Microsoft vient de mettre à disposition la Technical Preview 1908 (5.0.8860.1000) de System Center Configuration Manager. Pour rappel, ConfigMgr a subi une refonte de sa structure pour permettre des mises à jour aisées de la même façon que l’on peut le voir avec Windows 10. Si vous souhaitez installer cette Technical Preview, vous devez installer la Technical Preview 1804 puis utiliser la fonctionnalité Updates and Servicing (nom de code Easy Setup).

System Center Configuration Manager TP 1908 comprend les nouveautés suivantes :

Administration

- Dans le nœud Console Connections de la console d’administration, la colonne Last Console Heartbeat a remplacé Last Console Time. La colonne Last Console Heartbeat donne aux administrateurs plus d'informations pour déterminer quelles connexions de console sont actuellement actives. Lorsqu'une console ConfigMgr est ouverte, une vérification est effectuée toutes les 10 minutes. Si la console s'exécute au premier plan pendant la vérification, la colonne Last Console Heartbeat est mise à jour.

Inventaires

- Lorsque vous utilisez CMPivot en dehors de la console Configuration Manager, vous pouvez interroger uniquement le périphérique local sans avoir besoin de l'infrastructure Configuration Manager. Vous pouvez maintenant utiliser les requêtes CMPivot Azure Log Analytics pour visualiser rapidement les informations WMI sur le périphérique local. Cela permet également de valider et d'affiner les requêtes CMPivot, avant de les exécuter dans un environnement plus large.

Gestion des mises à jour logicielles

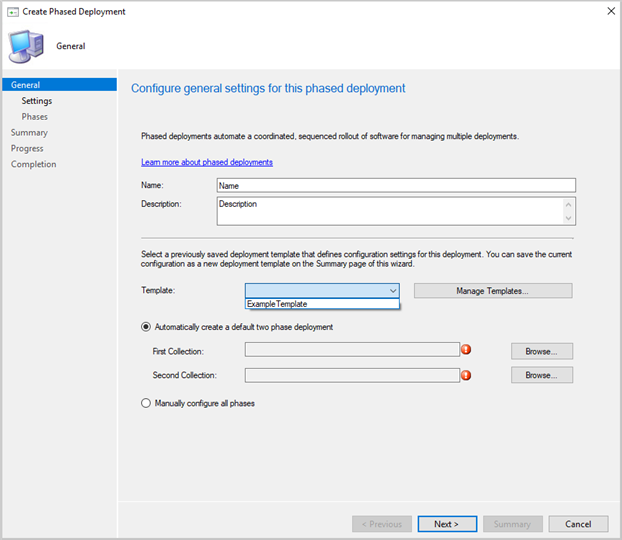

- De la même manière qu'il est possible de créer des modèles de déploiement, il est maintenant possible de créer et d'utiliser des modèles de déploiement par phases (Phased Deployment) pour les mises à jour logicielles. Les modèles font gagner du temps lors de la configuration d'autres déploiements par phases avec des paramètres similaires.

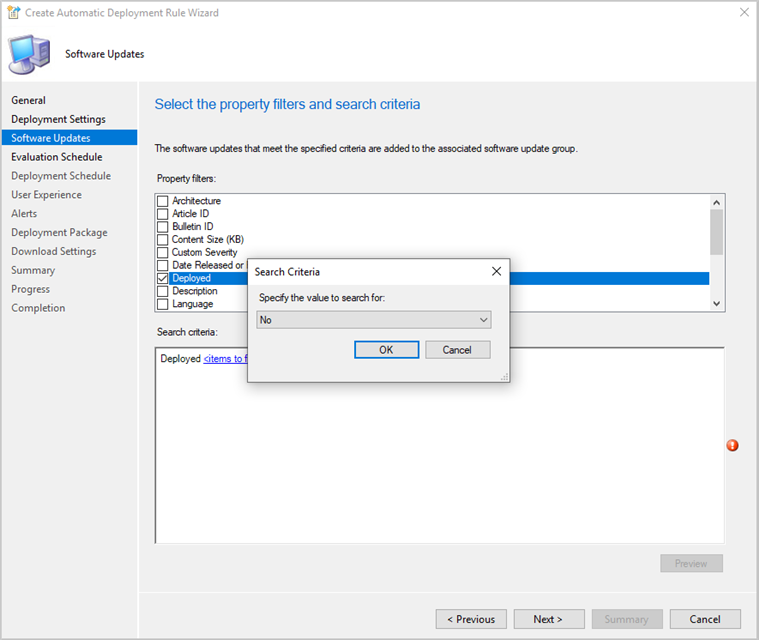

- Selon des retours sur UserVoice, Microsoft a inclus un filtre supplémentaire aux règles de déploiement automatique (ADR) pour exclure les mises à jour déjà déployées. Ce filtre aide à identifier les nouvelles mises à jour qui pourraient devoir être déployées dans vos collections pilote. Le filtre de mise à jour du logiciel peut également aider à éviter de redéployer les anciennes mises à jour. Lorsque vous utilisez Deployed comme filtre, n'oubliez pas que vous avez peut-être déjà déployé la mise à jour dans une autre collection, comme une collection pilote.

- Auparavant, Delivery Optimization ne pouvait être utilisée que pour les mises à jour express. Vous pouvez maintenant utiliser Delivery Optimization pour la distribution de tout le contenu Windows Update pour les clients exécutant Windows 10 version 1709 ou ultérieure. Vous devez configurer les paramètres suivants dans la partie Client Settings :

- Allow clients to download delta content when available à Yes

- Port that clients use to receive requests for delta content à 8005 (par défaut) ou un port personnalisé

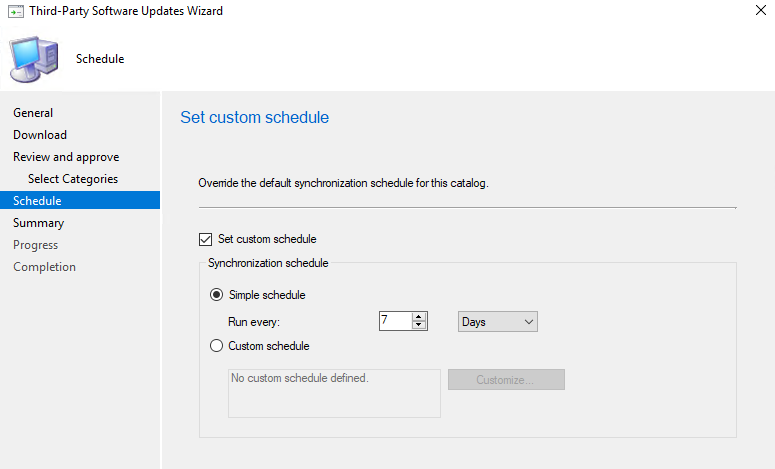

- La fonctionnalité de gestion des mises à jour tierces inclut maintenant une capacité de régler la planification de synchronisation pour surcharger celle configurée par défaut.

Déploiement de système d’exploitation

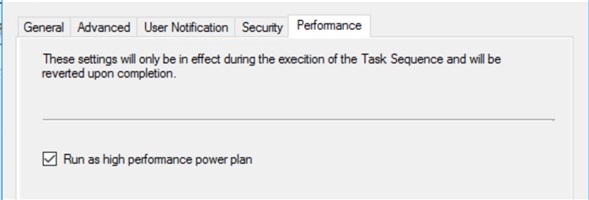

- Selon des retours sur UserVoice, il est maintenant possible d’exécuter la séquence de tâches dans un mode de gestion d’énergie Haute Performance. Ceci permet d’accélérer l’exécution de la séquence de tâches et les performances. Ainsi, la séquence de tâches enregistre le plan d’énergie au début de la séquence de tâches puis change le plan dans le mode Haute Performance de Windows. A la fin de la séquence de tâches, le plan d’énergie est remis selon la valeur présente au début de la séquence de tâches.

Note : Vous devez installer la dernière version du client et mettre à jour les images de démarrage avec les derniers binaires du client pour bénéficier de cette fonctionnalité.

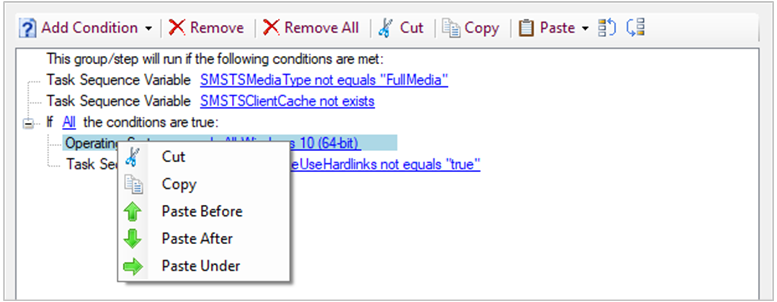

- Il est maintenant possible de copier/coller des conditions de séquence de tâches afin de réutiliser la même condition sur une autre étape de la séquence de tâches. Si une condition a des conditions enfants, l’action de copie, copie le bloc entier. S'il y a une condition dans le presse-papiers, vous pouvez la coller avec les options suivantes :

- Coller avant

- Coller après

- Coller sous (ne s'applique qu'aux conditions imbriquées)

Note : La copie n’est pas supportée entre différentes séquences de tâches !

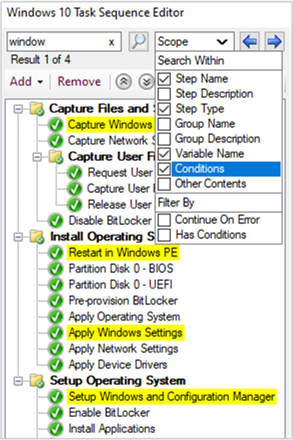

- Amélioration de l’outil de recherche dans l’éditeur de séquence de tâches pour inclure :

- La liste des options de recherche s'appelle maintenant Scope. Utilisez-le pour sélectionner les zones de l'éditeur de séquence de tâches à rechercher. Vous pouvez maintenant utiliser les flèches Alt + Bas pour ouvrir cette liste.

- Au lieu d'effectuer une recherche par groupe, vous pouvez maintenant effectuer une recherche par nom de groupe ou par description de groupe.

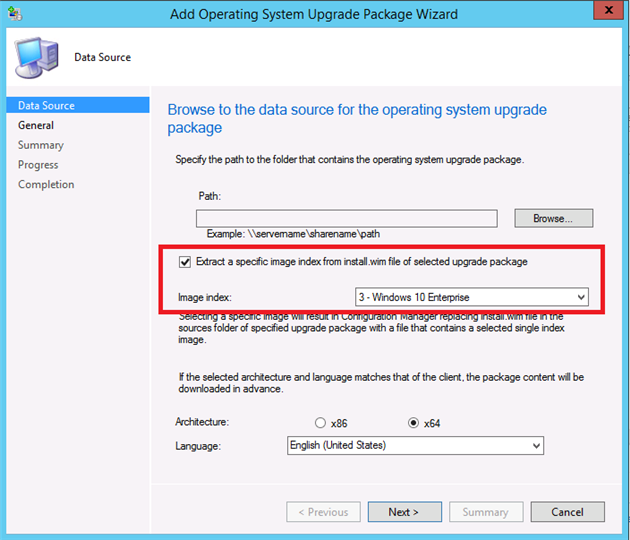

- Lors de l'import d'un package de mise à niveau d'OS, vous pouvez Extraire un index d'image spécifique du fichier install.wim du package de mise à niveau sélectionné. Ce comportement est similaire à celui des images du système d'exploitation, sauf qu'il écrase le fichier install.wim existant dans le package de mise à niveau du système d'exploitation. Il extrait l'index de l'image vers un emplacement temporaire, puis le déplace dans le répertoire source original. Avant d'importer un package de mise à niveau du système d'exploitation et d'activer cette option, assurez-vous de sauvegarder les fichiers sources originaux. Configuration Manager écrase le fichier install.wim dans le source pour utiliser l'index de l'image extraite.

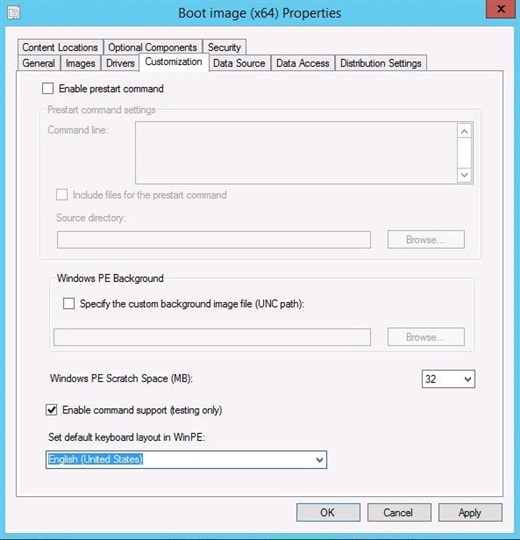

- Basé sur des feedbacks UserVoice, il est maintenant possible de configurer la langue par défaut du clavier pour une image de démarrage. Dans l'onglet Customization d'une image de démarrage, utilisez la nouvelle option pour Set default keyboard layout in WinPE. Dans la console, si vous sélectionnez une autre langue qu’en-us, Configuration Manager inclut toujours en-us dans les locales d'entrée disponibles. Sur l'appareil, la disposition initiale du clavier est la locale sélectionnée, mais l'utilisateur peut changer sur en-us si nécessaire.

- Basé sur des feedbacks UserVoice, l'étape Run Command Line inclut maintenant une option pour mettre le résultat de sortie dans variable de séquence de tâche. Configuration Manager limite le résultat aux 1000 derniers caractères. Cette modification s'applique à la fois à Run Command Line et Run Powershell Script.

- Basé sur des feedbacks UserVoice, utilisez les cmdlets PowerShell suivants pour automatiser la gestion des doublons d’identifiants matériels :

- New-CMDuplicateHardwareIdGuid

- Remove-CMDuplicateHardwareIdGuid

- New-CMDuplicateHardwareIdMacAddress

- Remove-CMDuplicateHardwareIdMacAddress

Plus d’informations sur : https://docs.microsoft.com/en-us/sccm/core/get-started/2019/technical-preview-1908