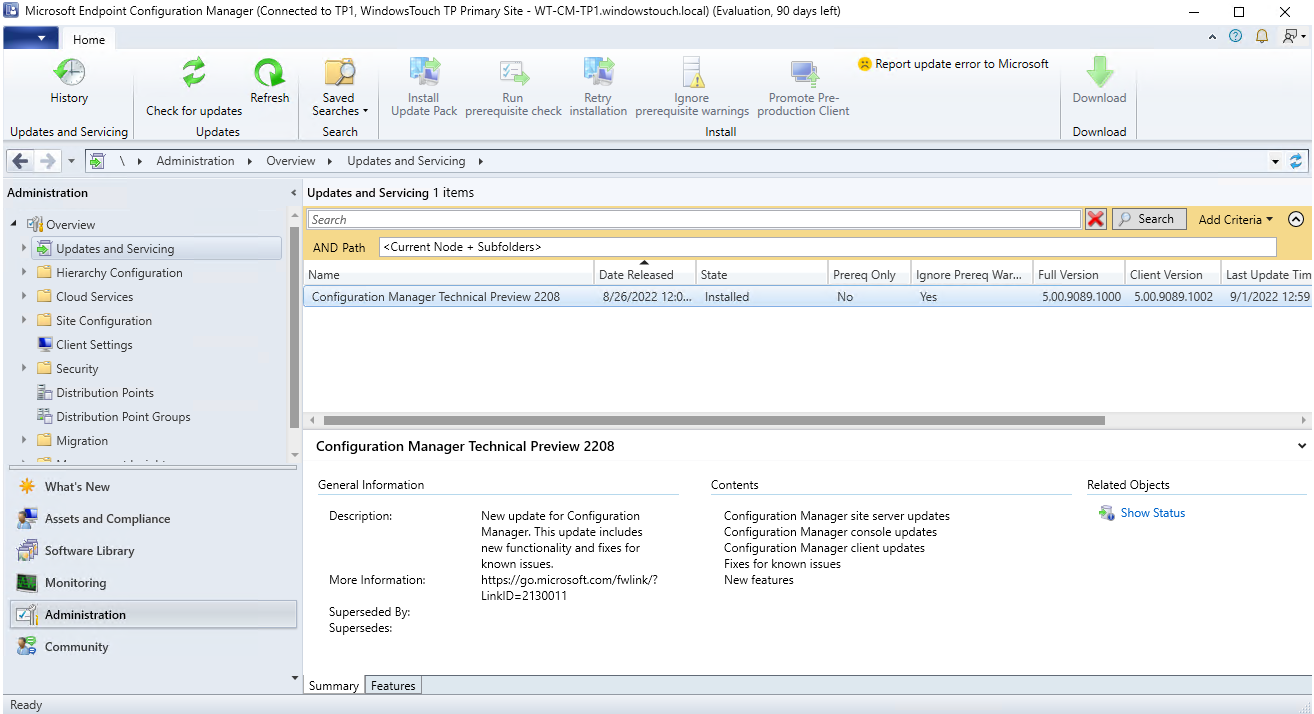

Microsoft a publié le correctif KB14955905 de Microsoft Endpoint Configuration Manager 2207 (MECM/SCCM) pour les plateformes qui ont installé la version Early Adopter. Ce correctif est applicable si vous avez installé les packages suivants (GUIDs) :

- 91959D25-96B7-47FA-A36E-E958F2454CE3

Il corrige les problèmes suivants :

- Les administrateurs disposant de périphériques tenant-attach ne sont pas en mesure de gérer les mises à jour logicielles lorsque le contrôle d'accès basé sur les rôles (RBAC) d'Intune est utilisé.

- La console Configuration Manager se termine de manière inattendue lorsqu'elle sort de veille ou d'attente.

- Une règle de déploiement automatique (ADR) peut ne pas être visible après avoir été déplacée vers un dossier dans la console Configuration Manager.

Plus d’informations sur : Update for Microsoft Endpoint Configuration Manager version 2207, early update ring - Configuration Manager | Microsoft Docs