Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

Enregistrement des périphériques

- [Windows 10/11] Avec Intune 2208, Microsoft met à jour l'infrastructure Autopilot pour garantir que les profils et les applications attribués sont toujours prêts lorsque les appareils sont déployés. Ce changement réduit la quantité de données qui doivent être synchronisées par appareil Autopilot et exploite les événements de changement de cycle de vie des appareils pour réduire le temps nécessaire à la récupération des réinitialisations d'appareils pour les appareils joints à Azure AD et Hybrid Azure AD. Aucune action n'est nécessaire pour activer ce changement..

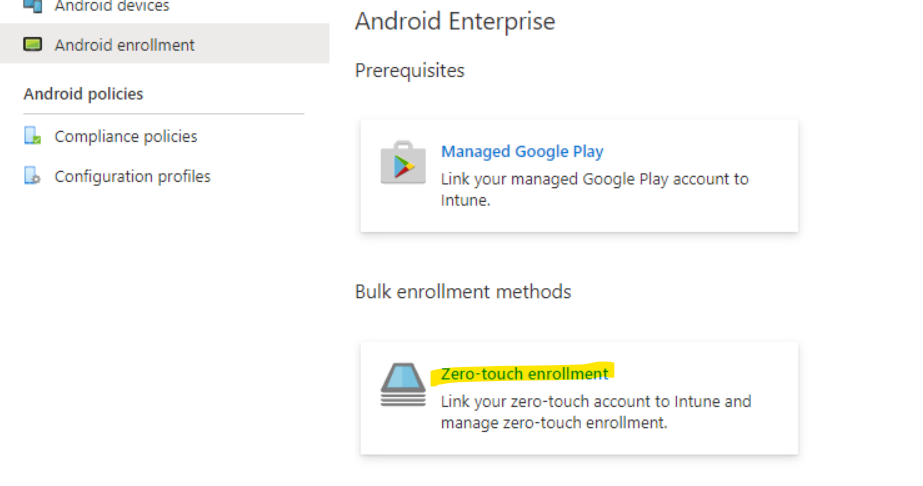

- [Android Enterprise] Vous pouvez désormais configurer l’enregistrement Android zero-touch à partir du centre d'administration de Microsoft Endpoint Manager. Cette fonctionnalité vous permet de lier le compte zero-touch à Intune, d'ajouter des informations d'assistance, de configurer les périphériques compatibles zero-touch et de personnaliser les extras de provisionnement.

Gestion du périphérique

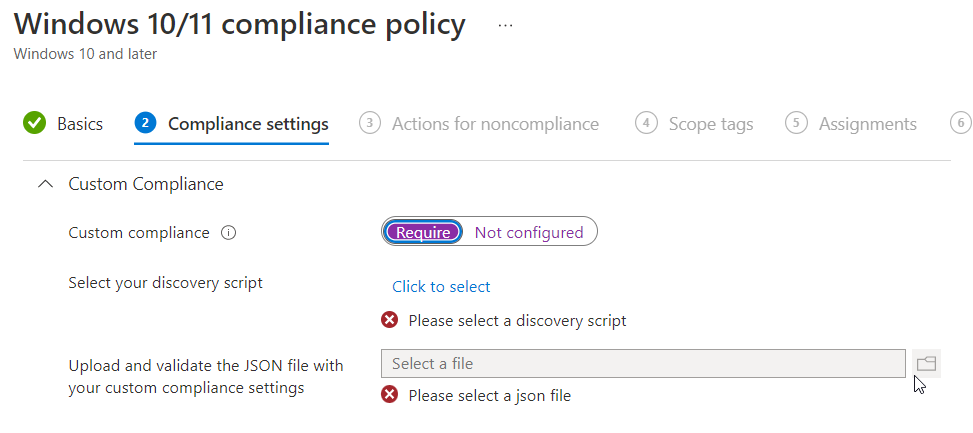

- [Windows 10/11] La fonctionnalité permettant d’utiliser des scripts PowerShell personnalisés dans les stratégies de conformité est en disponibilité générale.

- [Windows 10/11] Vous pouvez désormais utiliser le contrôle d'accès basé sur les rôles (RBAC) d'Intune lorsque vous interagissez avec les périphériques tenant-attach à partir du centre d'administration de Microsoft Endpoint Manager. Par exemple, lorsque vous utilisez Intune comme autorité de contrôle d'accès basé sur les rôles, un utilisateur ayant le rôle Help Desk Operator d'Intune n'a pas besoin d'un rôle de sécurité attribué ou d'autorisations supplémentaires de Configuration Manager.

- [Android AOSP] Il est maintenant possible d’utiliser l’action de réinitialisation de mot de passcode à distance pour les périphériques AOSP.

- [macOS] Vous pouvez afficher le contenu des scripts shell macOS et des attributs personnalisés après les avoir téléchargés dans Intune.

Configuration du périphérique

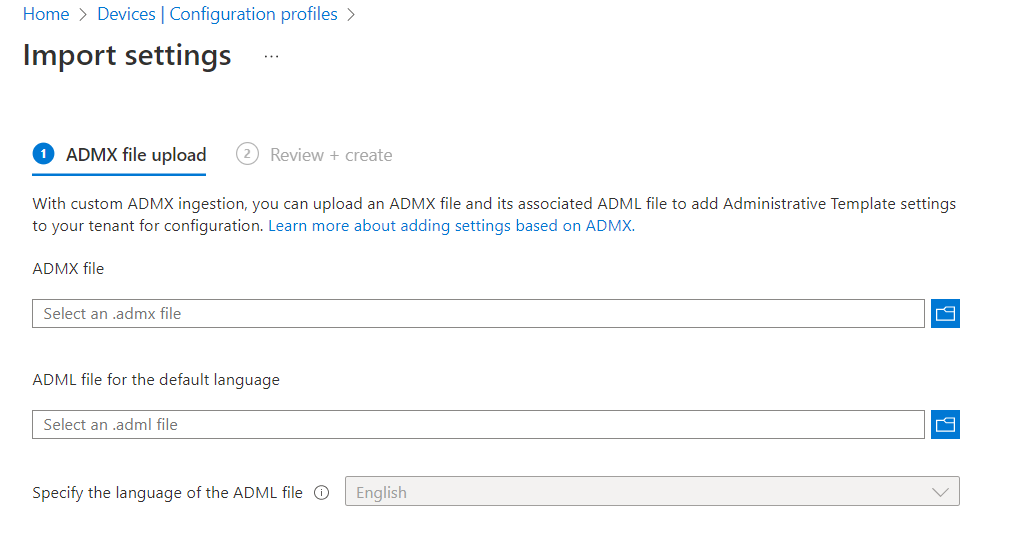

- [Windows] Vous pouvez créer une politique de configuration de périphérique qui utilise des modèles ADMX intégrés. Dans le centre d'administration de Microsoft Endpoint Manager, sélectionnez Devices > Configuration profiles > Create profile > Windows 10 and later pour plateforme > Templates > Administrative templates. Vous pouvez également importer des modèles ADMX et ADML personnalisés et de tiers/partenaires dans le centre d'administration Endpoint Manager. Une fois importés, vous pouvez créer une stratégie de configuration de périphérique, affecter la politique à vos stratégies et gérer les paramètres de la stratégie.

- [iOS/iPadOS] Sur les périphériques iOS/iPadOS 15+ enregistrés à l'aide du mode User Enrollment, le Settings Catalog utilise automatiquement la gestion déclarative des périphériques (Declarative Device Management - DDM) d'Apple lors de la configuration des paramètres.Aucune action n'est requise pour utiliser DDM. La fonctionnalité est intégrée au Settings Catalog. Il n'y a aucun impact sur les politiques existantes dans le catalogue de paramètres. Les appareils iOS/iPadOS qui ne sont pas activés pour DDM continuent à utiliser le protocole MDM standard d'Apple.

- [macOS] De nouveaux paramètres sont disponibles dans le catalogue de paramètres. Dans le centre d'administration de Microsoft Endpoint Manager, sélectionnez Devices > Configuration profiles > Create profile > macOS fxomme plateforme > Settings catalog pour le type de profil. Parmi les paramètres, on retrouve les catégories suivantes : Microsoft Auto Update, Restrictions, Extensible Single Sign On, Extensible Single Sign On Kerberos, Lock Screen Message.

- [Android Entreprise] Il est maintenant possible d’ajouter un proxy http en utilisant un fichier pac ou configurer les paramétrages manuellement que ce soit pour des profils avec des paramétrages basique ou entreprise.

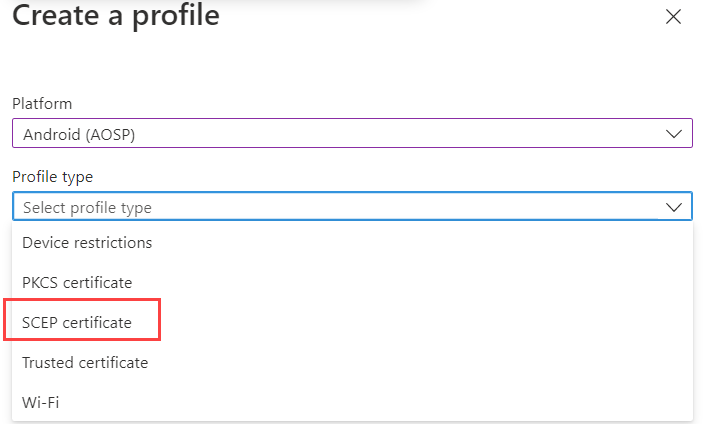

- [Android ASOP] Vous pouvez maintenant utiliser le profil de certificat Simple Certificate Enrollment Protocole (SCPE) avec les périphériques Android AOSP dans un mode corporate-owned and userless devices.

Gestion des applications

- [Général] De nouvelles applications compatibles avec les stratégies de protection applicatives sont disponibles :

- Nexis Newsdesk Mobile par LexisNexis

- My Portal par MangoApps (Android)

- Re:Work Enterprise par 9Folders, Inc.

- [Windows] Le portail d’entreprise pour Windows permet désormais aux utilisateurs de sélectionner plusieurs applications et de les installer en masse. Dans l'onglet "Apps" du portail d'entreprise pour Windows, sélectionnez le bouton d'affichage à sélection multiple dans le coin supérieur droit de la page. Ensuite, cochez la case de chaque application que vous souhaitez installer. Ensuite, sélectionnez le bouton Installer la sélection pour lancer l'installation. Toutes les applications sélectionnées seront installées en même temps, sans que les utilisateurs aient à cliquer avec le bouton droit de la souris sur chaque application ou à naviguer vers la page de chaque application.

- [Android AOSP] Les utilisateurs d'Android (AOSP) peuvent afficher les raisons de la non-conformité dans l'application Microsoft Intune. Ces détails décrivent pourquoi un périphérique est marqué comme non conforme, et sont disponibles sur la page Détails de l'appareil pour les périphériques enregistrés comme périphériques Android (AOSP) associés à l'utilisateur.

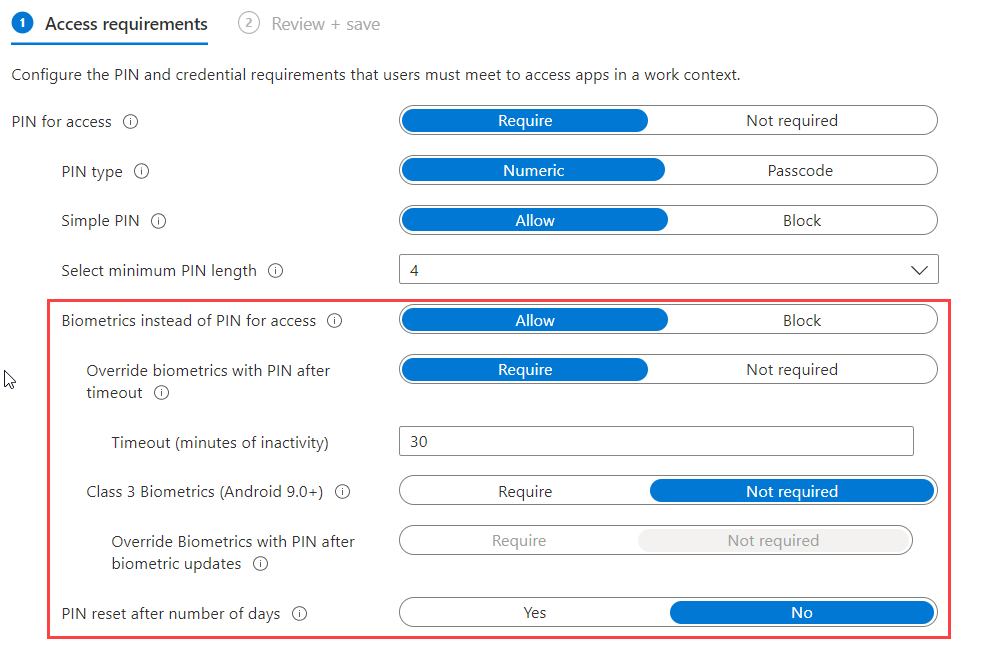

- [Android] Le paramètre Android Fingerprint instead of PIN for access dans Intune, qui permet à l'utilisateur final d'utiliser l'authentification par empreinte digitale au lieu d'un code PIN, est modifié. Cette modification vous permettra d'exiger des utilisateurs qu'ils définissent des données biométriques fortes, ainsi que d'exiger des utilisateurs finaux qu'ils confirment leur PIN de politique de protection des applications (APP) si un changement de biométrie forte est détecté.

Sécurité du périphérique

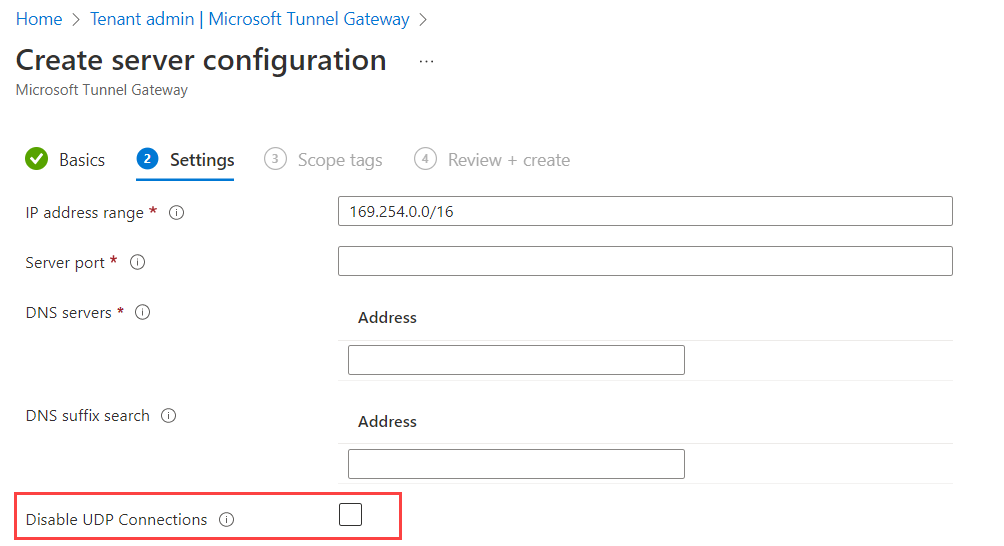

- [Général] Vous pouvez maintenant désactiver l'utilisation du protocole UDP par vos serveurs Microsoft Tunnel. Lorsque vous désactivez l'utilisation du protocole UDP, le serveur VPN ne prend en charge que les connexions TCP des clients du tunnel. Pour prendre en charge l'utilisation des connexions TCP uniquement, les périphériques doivent utiliser Microsoft Defender for Endpoint comme application client Microsoft Tunnel..

Supervision et Dépannage

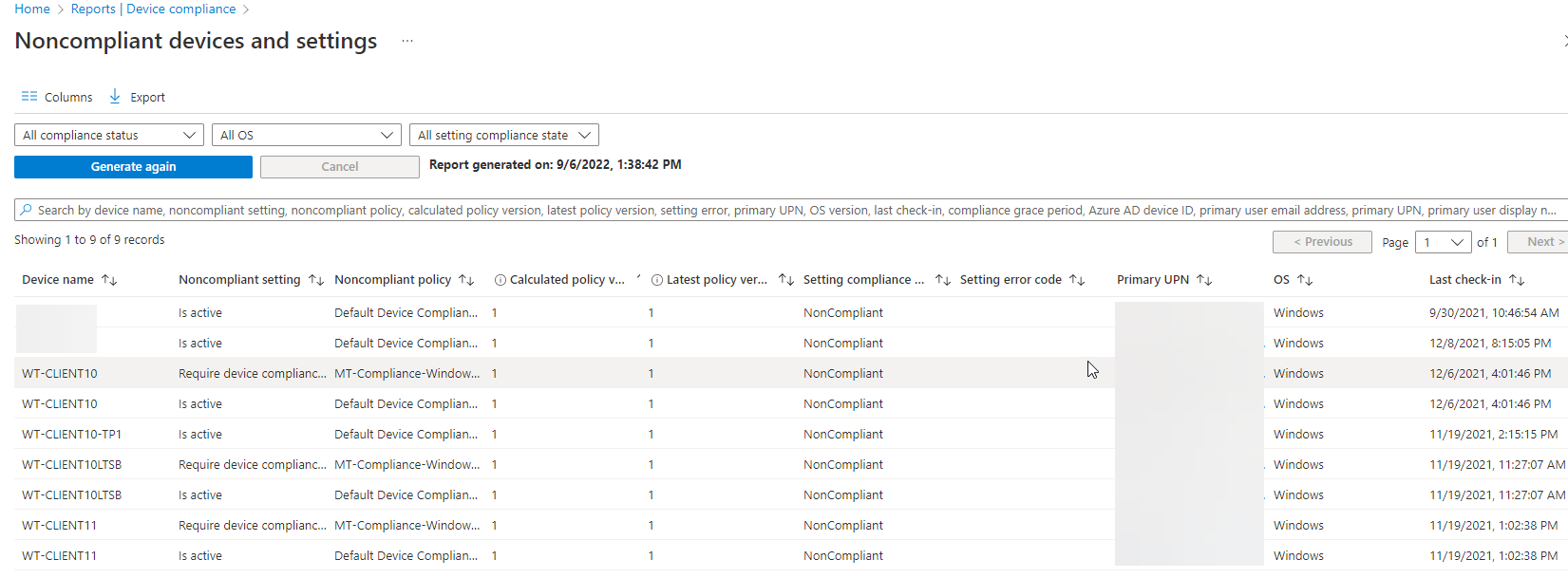

- [Général] Nouveau rapport des périphériques et paramétrages non conformes. Il est présent dans Reports > Device Compliance > Reports > Noncompliant devices and settings. Celui-ci permet de lister les périphériques non conformes et pour chaque périphérique non conforme, d’afficher les paramétrages de la stratégie de conformité qui n’est pas conforme.

Plus d’informations sur : What's new in Microsoft Intune - Azure | Microsoft Docs