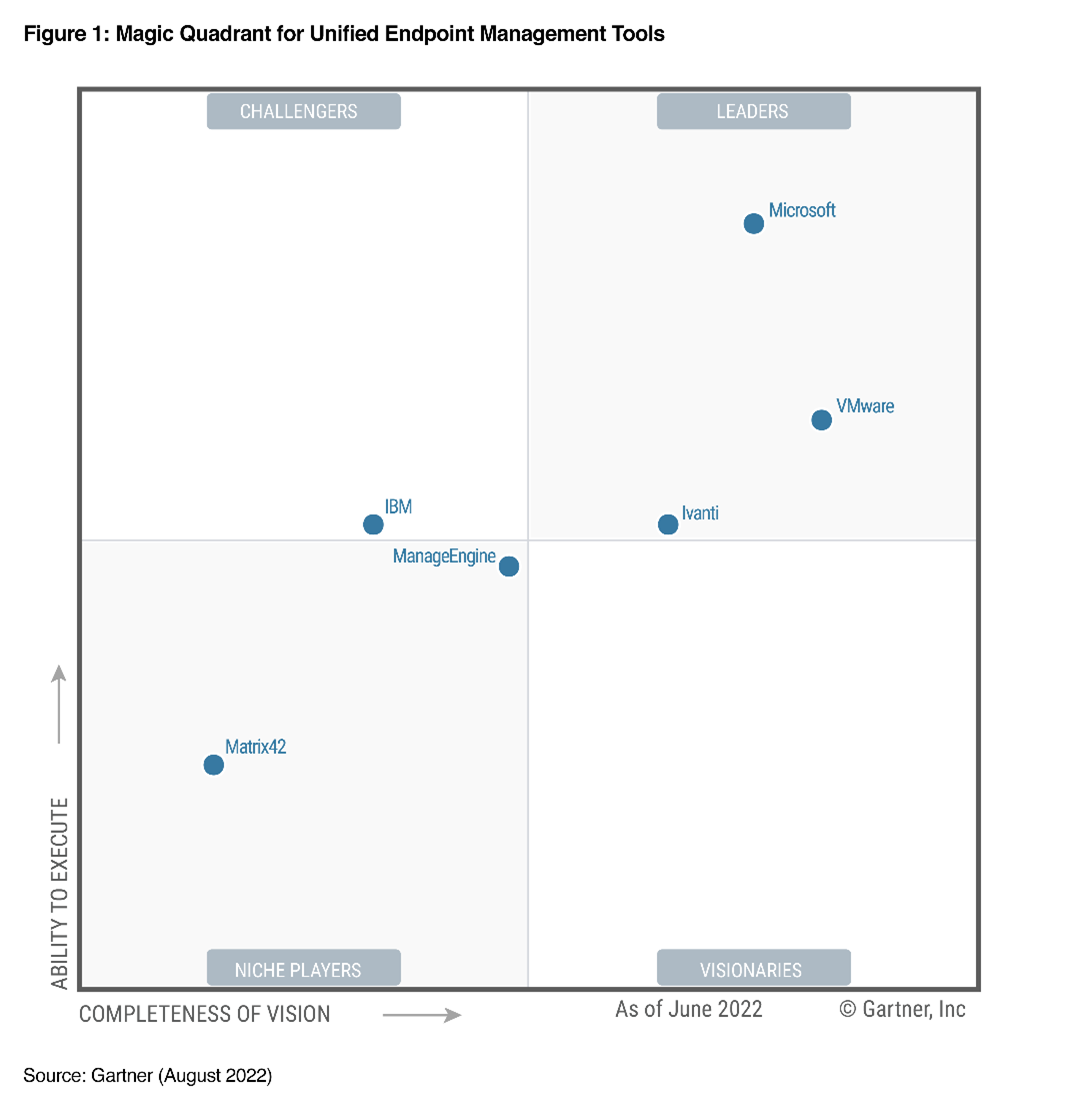

Gartner vient de publier le résultat de l’étude 2022 sur l’Unified Endpoint Management (UEM). Microsoft creuse l’écart sur VMware et fait office de leader du marché. La capacité d’exécution est clairement mise en avant par Gartner. De l’autre côté, Ivanti (MobileIron) continue sa descente en oscillant entre visionnaires et Leader. VMware reste leader mais en fort retrait.

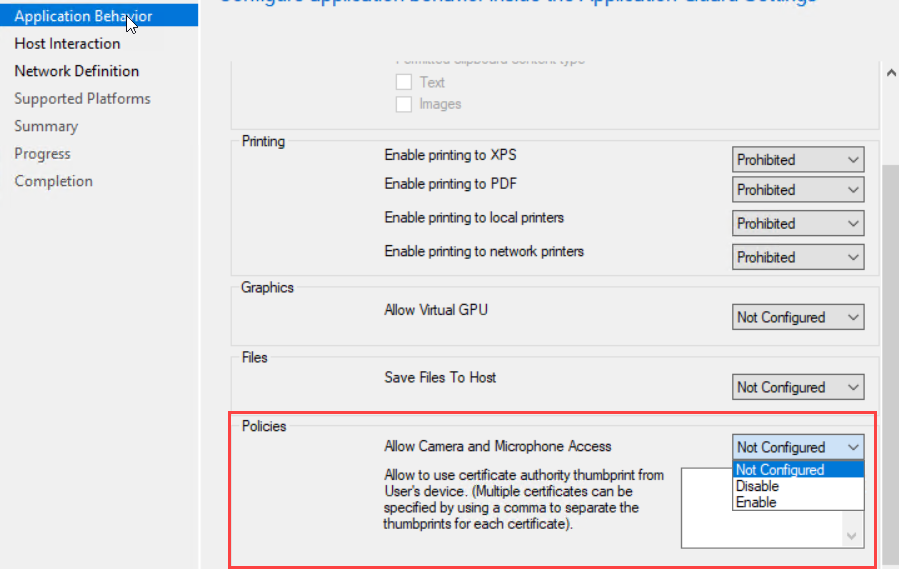

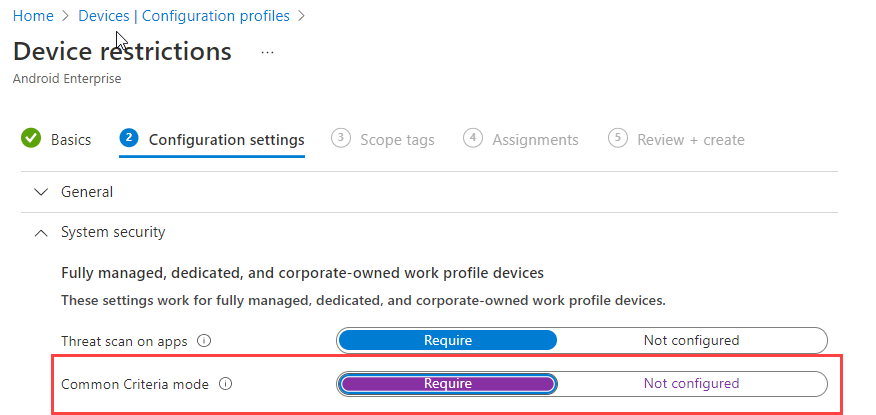

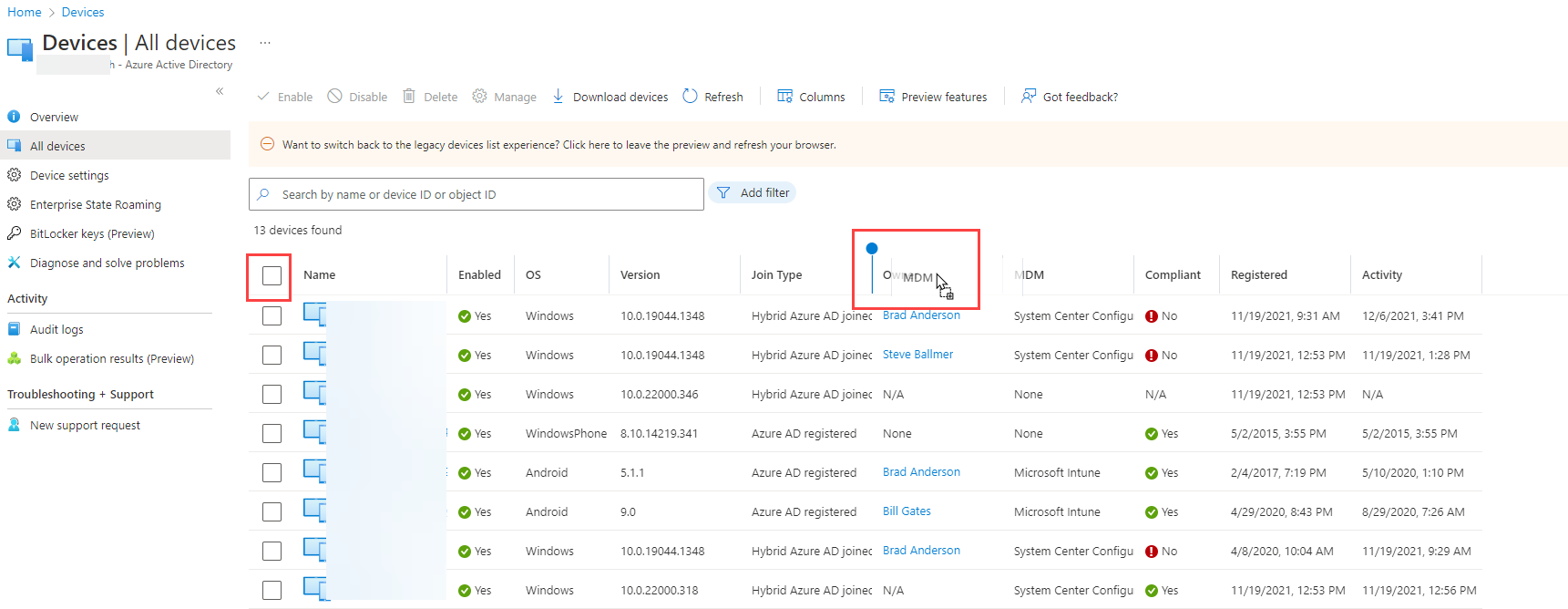

Plusieurs éléments sont évalués : Les capacités sur la partie MDM, MAM, Identité Mobile, Gestion du contenu Mobile, et l’encapsulation. Microsoft a montré en moins d’un an des actions positives autour de l’Enterprise Mobility + Security (EMS), Office 365, les applications Office, Microsoft PurView, Information Protection, Azure Active Directory etc.

Parmi les forces :

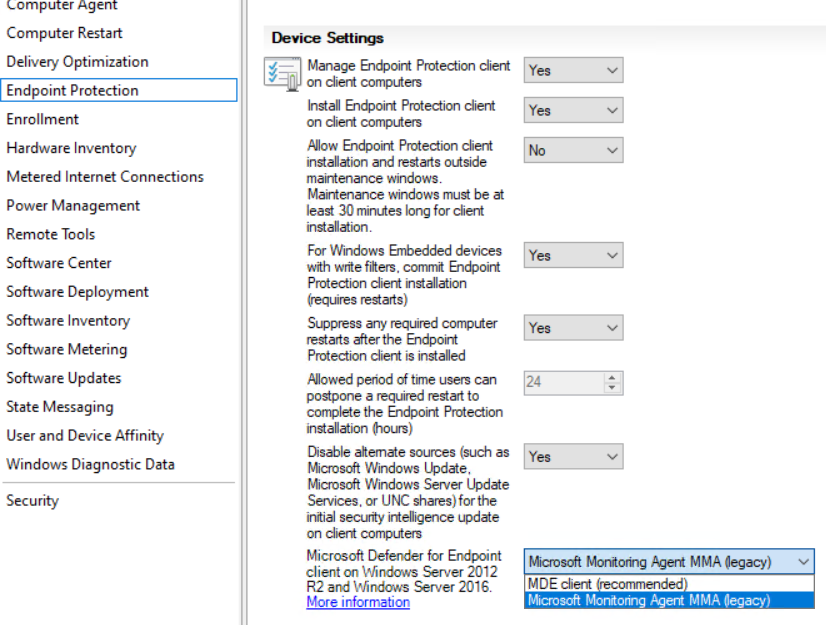

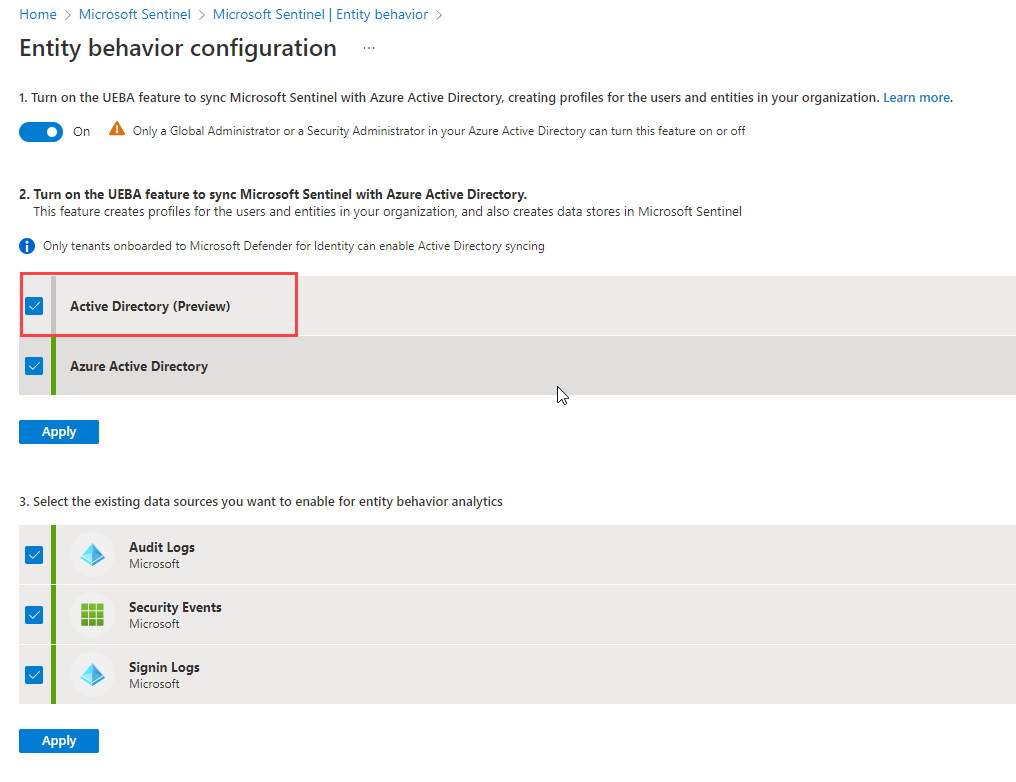

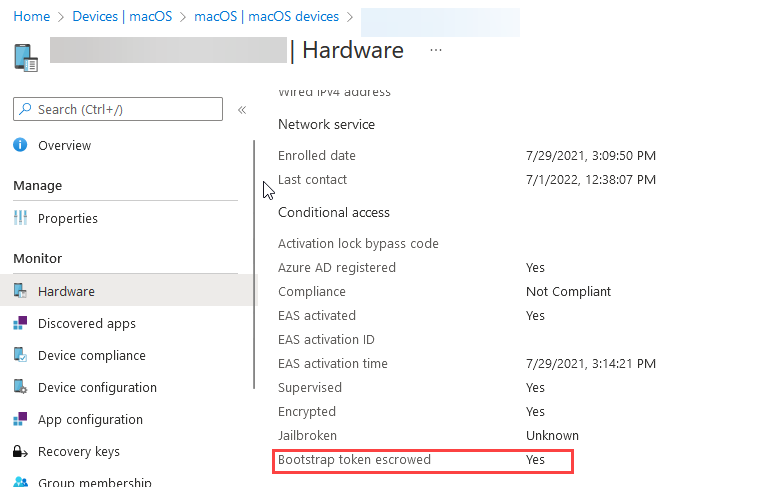

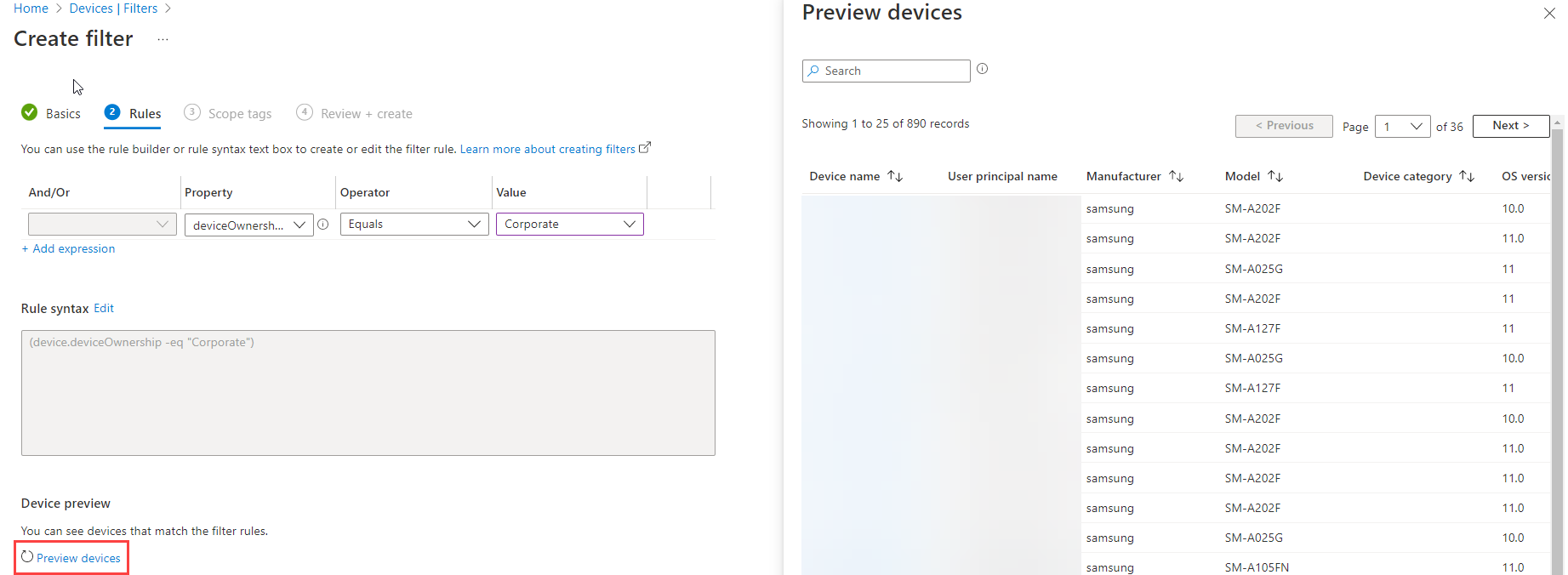

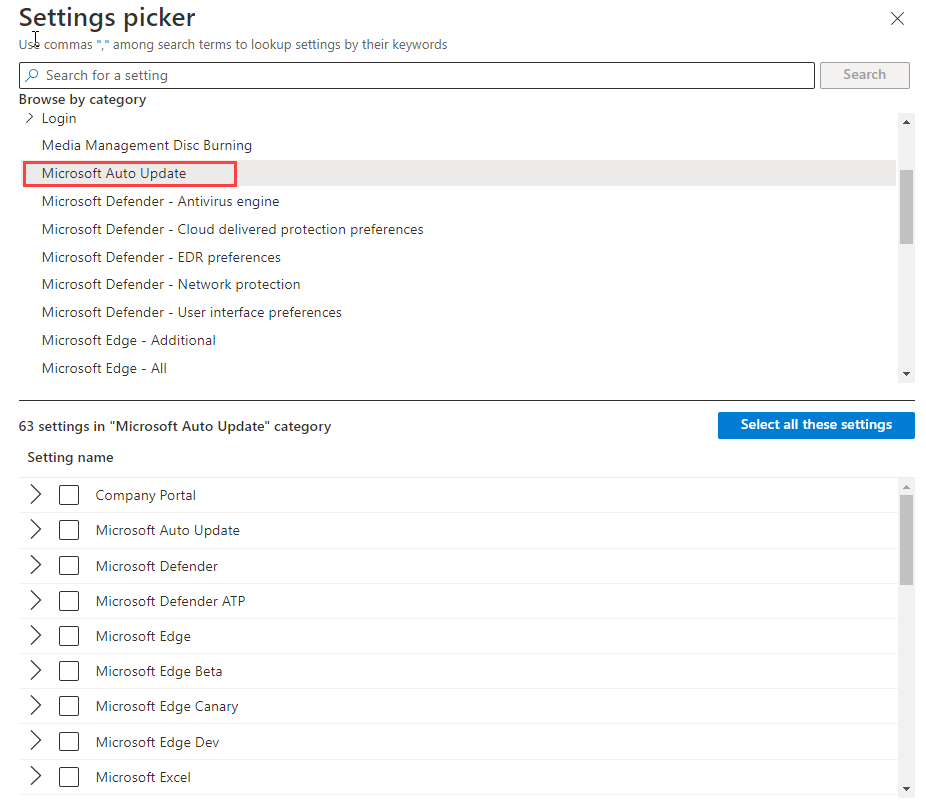

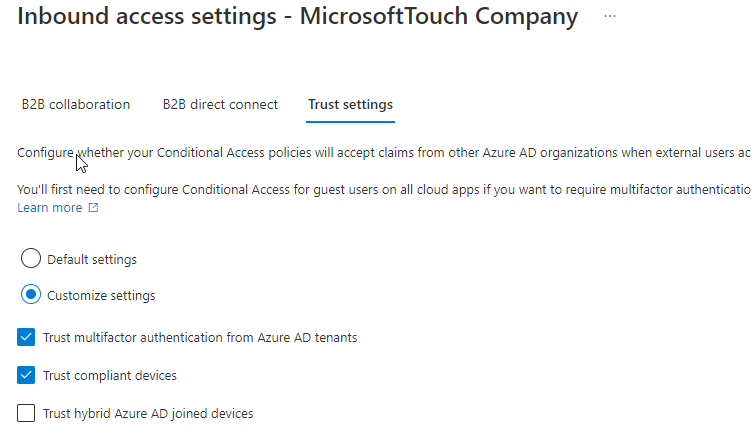

- Natif de Microsoft : L'intégration profonde de la plateforme avec Azure AD, Defender for Endpoint et les suites de produits Microsoft 365 offre une sécurité et une expérience d'administrateur informatique améliorées. Les preuves de l'amélioration de la stabilité et des performances obtenues en remplaçant les plug-ins tiers par des solutions natives ne peuvent être ignorées.

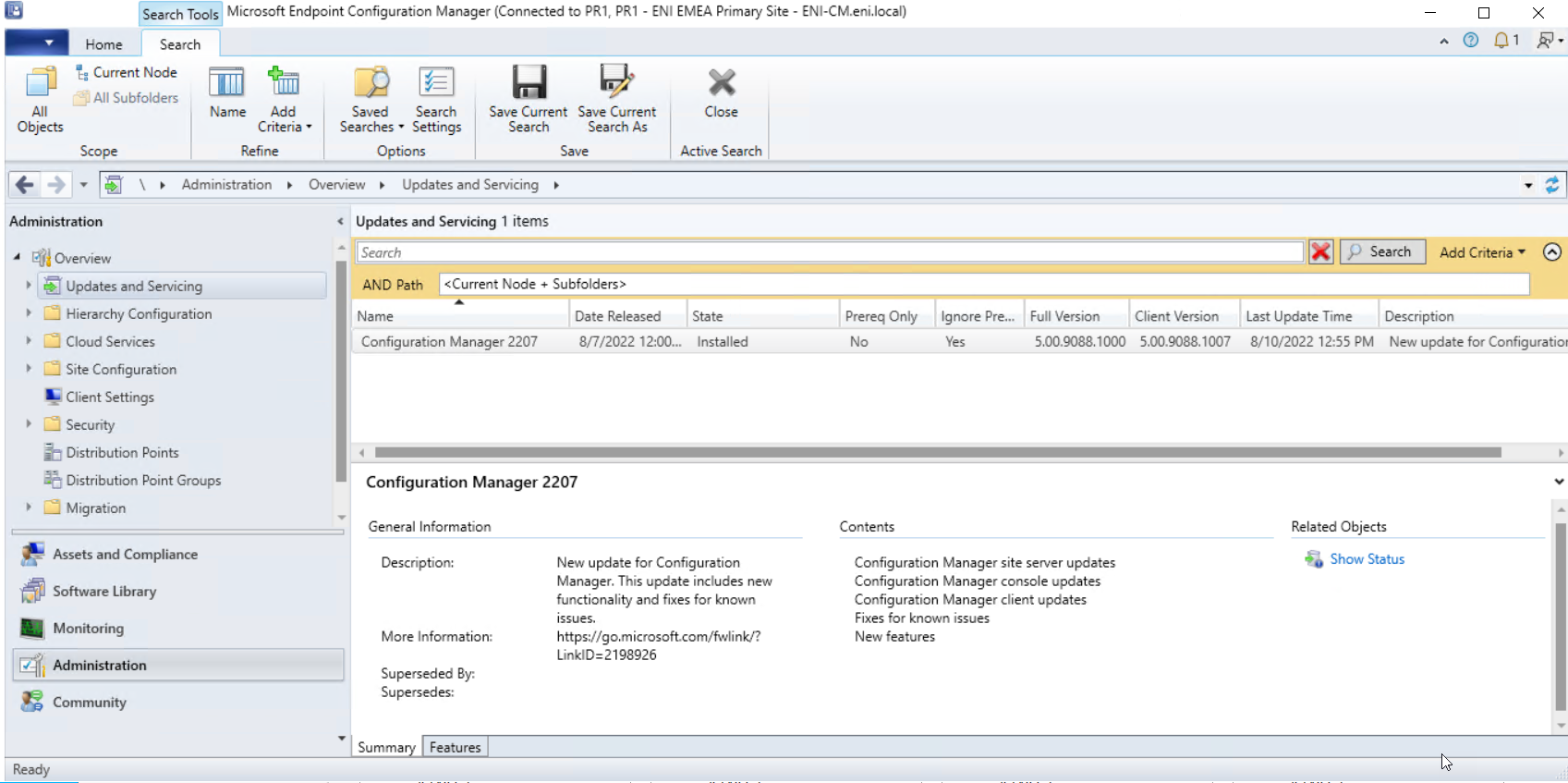

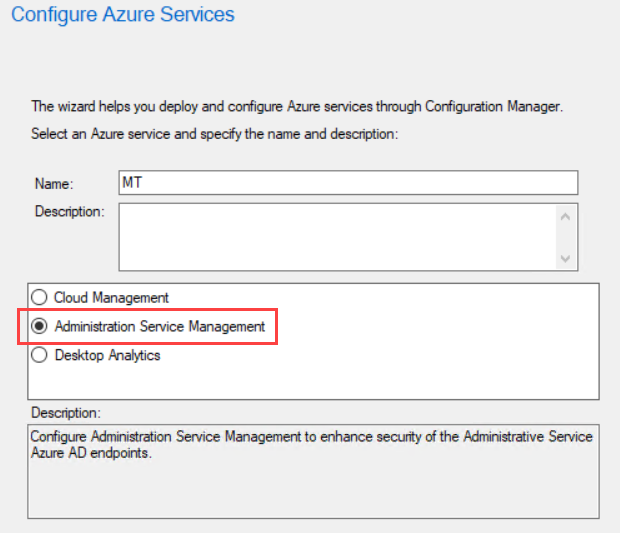

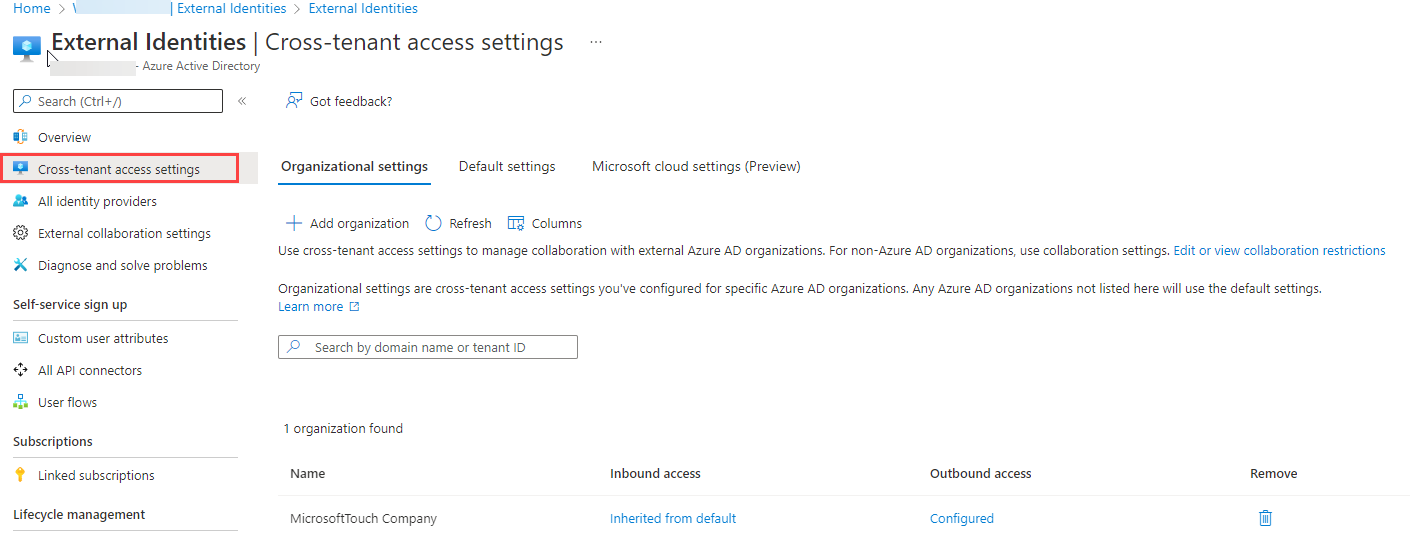

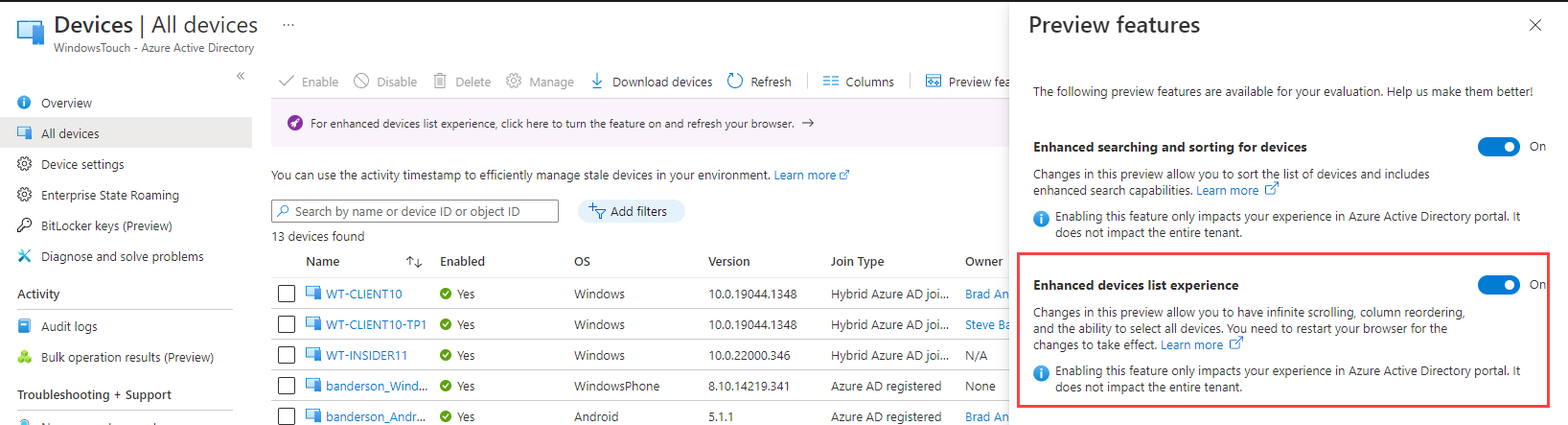

- Connecté au cloud : Les améliorations apportées à l’Hybrid Azure AD Join et à Tenant Attach ont accéléré l'adoption de la gestion cloud des appareils via la cogestion et la gestion moderne. La possibilité de migrer quand on est prêt est citée lors des évaluations des clients sur la plateforme Peer Insights de Gartner, dans les commentaires recueillis lors des interactions avec les clients et dans les discussions sur les médias sociaux. Cela est particulièrement vrai pour les organisations qui ne peuvent pas ou ne sont pas encore prêtes à adopter exclusivement la gestion moderne.

- Stratégie produit : Avec la croissance de Microsoft 365, Endpoint Manager continue de dominer la part de marché de l'UEM. Les nouvelles fonctionnalités et les corrections sont classées par ordre de priorité en fonction de la demande des clients. Dans la continuité de la dynamique antérieure, la marque Endpoint Manager est devenue courante chez les clients, et Gartner observe qu'elle est largement et favorablement mentionnée dans les médias sociaux.

Parmi les faiblesses :

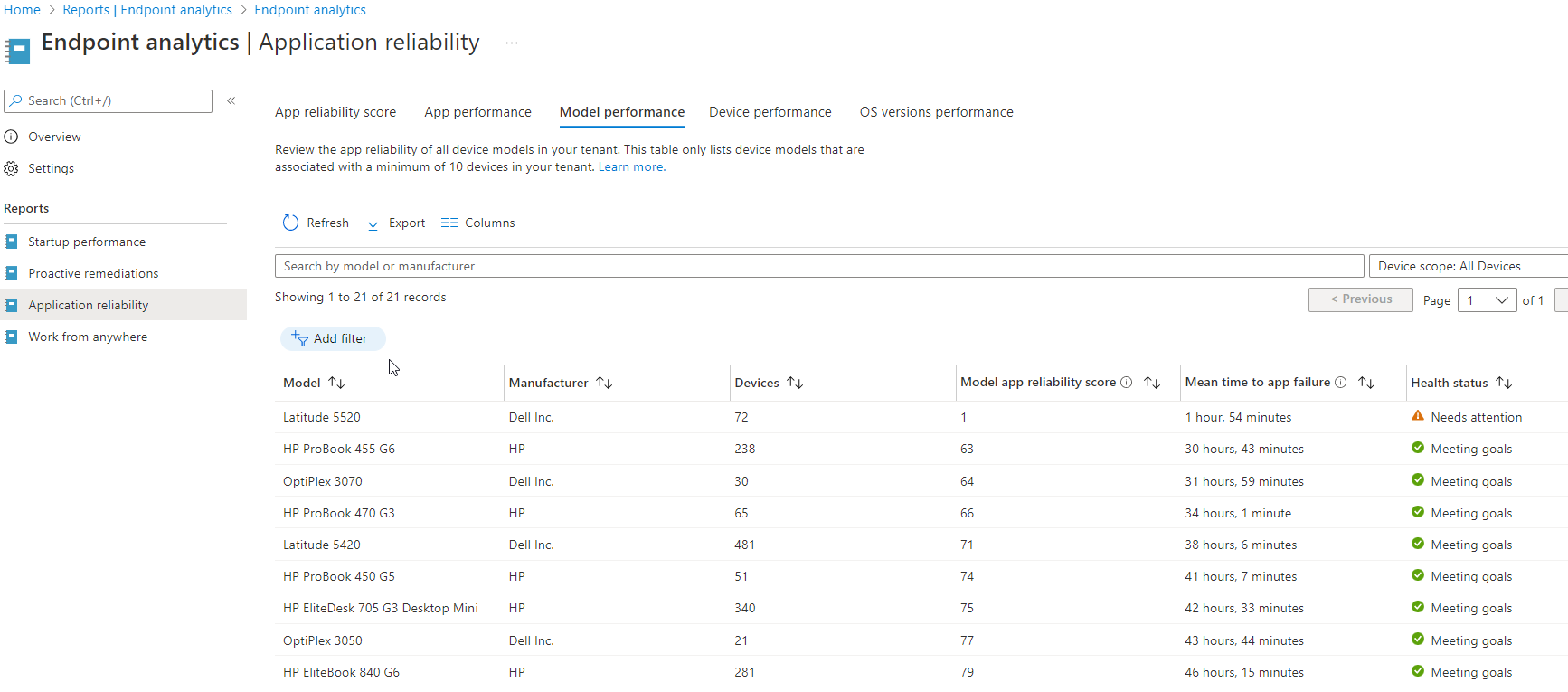

- Rapports : Les fonctionnalités de tableau de bord et de rapport sont basiques, avec des rapports préétablis limités par rapport aux produits concurrents. De nombreux clients signalent que la création de rapports personnalisés via l'intégration de Microsoft Graph est laborieuse et nécessite des compétences spécialisées pour être efficace.

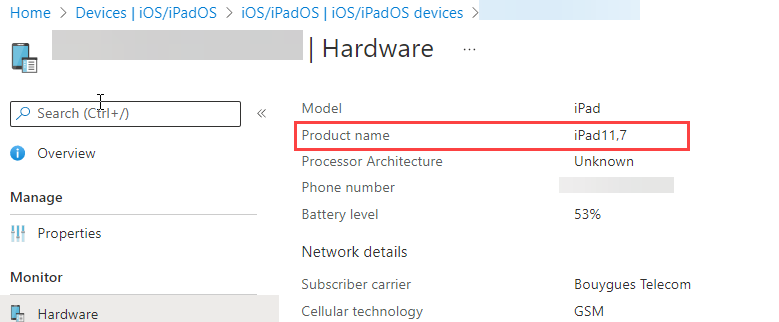

- Diversité des périphériques : Endpoint Manager ne dispose pas de capacités comparables pour gérer les périphériques Chrome OS et Linux. Le produit manque également de diversité de périphériques pour prendre en charge les cas d'utilisation spécialisés verticaux impliquant les wearables, les appareils de première ligne robustes et l'IoT.

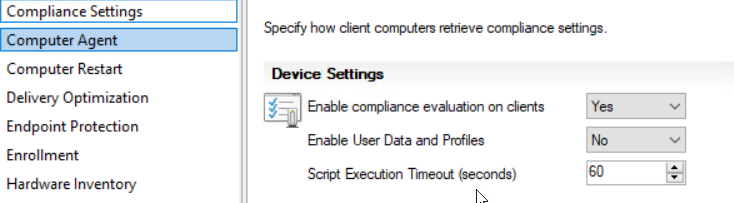

- Complexité : Malgré un investissement accru dans les cours Microsoft Learn, les guides de démarrage rapide, les vidéos " comment faire " et des conseils plus prescriptifs, les commentaires recueillis lors des interactions avec les clients révèlent qu'ils ont toujours du mal à suivre le rythme des changements. Les clients sous-estiment également les frais généraux nécessaires pour exploiter Configuration Manager et l'intégrer à Intune, Azure AD et AD On-Prem. Ceux qui ont migré depuis d'autres outils de gestion des clients sont également frustrés par le manque de capacités de correction des applications tierces et l'obligation d'acheter une solution tierce pour cette capacité.

Vous pouvez accéder au rapport sur : Gartner Reprint

Source : Microsoft is a Leader in 2022 Gartner Magic Quadrant for UEM - Microsoft Security Blog