Microsoft a introduit un ensemble de nouveautés dans Microsoft Entra (incluant Azure Active Directory, Permissions Management, etc.) en août 2022.

Microsoft apporte les nouveautés suivantes :

- Disponibilité Générale de Microsoft Entra Verified ID. Ce nouveau service se base sur le principe de la blockchain pour fournir un nouveau moyen de partager et vérifier l’identité des utilisateurs en respectant la vie privée. Cette technologie représente l’avenir de l’authentification.

- Disponibilité Générale du Time-based one-time passcode (TOTP) comme option d’authentification à facteurs multiples dans Azure Active Directory B2C.

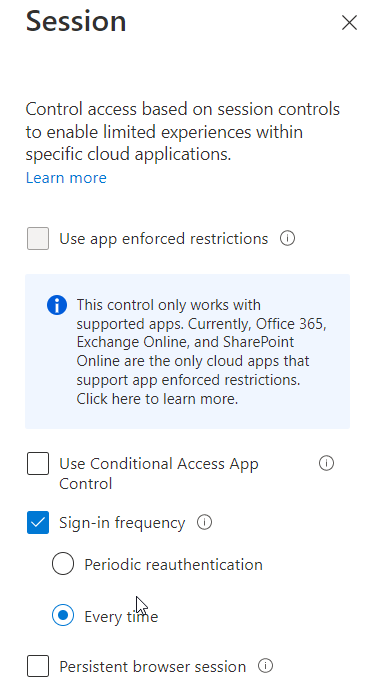

- Disponibilité Générale de la capacité de forcer la réauthentification sur certains scénarios comme l’enregistrement dans Intune, les connexions à risque ou les utilisateurs à risque. Cette fonctionnalité s’ajoute à l’accès conditionnelle et permet de demander une nouvelle authentification sur certaines actions.

- 40 nouvelles applications fédérées sont ajoutées à la galerie d’applications Azure AD avec notamment : Albourne Castle, Adra by Trintech, workhub, 4DX, Ecospend IAM V1, TigerGraph, Sketch, Lattice, snapADDY Single Sign On, RELAYTO Content Experience Platform, oVice, Arena, QReserve, Curator, NetMotion Mobility, HackNotice, ERA_EHS_CORE, AnyClip Teams Connector, Wiz SSO, Tango Reserve by AgilQuest (EU Instance), valid8Me, Ahrtemis, KPMG Leasing Tool Mist Cloud Admin SSO, Work-Happy, Ediwin SaaS EDI, LUSID, Next Gen Math, Total ID, Cheetah For Benelux, Live Center Australia, Shop Floor Insight, Warehouse Insight, myAOS, Hero, FigBytes, VerosoftDesign, ViewpointOne - UK, EyeRate Reviews, Lytx DriveCam.

- De nouveaux connecteurs de provisionnement sont disponibles dans la galerie d’applications Azure AD. Vous pouvez maintenant automatiser la création, la mise à jour et la suppression des comptes utilisateurs pour :

- Disponibilité Générale de la capacité de voir et restaurer les service principales qui ont été supprimés dans les 30 derniers jours. Il est même possible de les supprimer définitivement. Ceci peut se faire via l’API Graph.

- Public Preview permettant aux administrateurs de restreindre l’accès en libre-service aux clés BitLocker des périphériques associés à un utilisateur. L’option permet via des cmdlets PowerShell de bloquer l’accès à cette fonctionnalité aux utilisateurs

- Disponibilité Générale d’Entra Workload Identity Federation permettant aux développeurs d'échanger des tokens émis par un autre fournisseur d'identité avec des tokens Azure AD, sans avoir besoin de secrets. Ceci élimine la nécessité de stocker, et de gérer, les informations de connexion à l'intérieur du code ou des magasins de secrets pour accéder aux ressources protégées d'Azure AD, telles qu'Azure et Microsoft Graph. En supprimant les secrets nécessaires pour accéder aux ressources protégées d'Azure AD, la fédération d'identité de charge de travail peut améliorer la posture de sécurité de l’entreprise. Cette fonctionnalité réduit également la charge de la gestion des secrets et minimise le risque d'interruption de service en raison d'informations d'identification expirées.

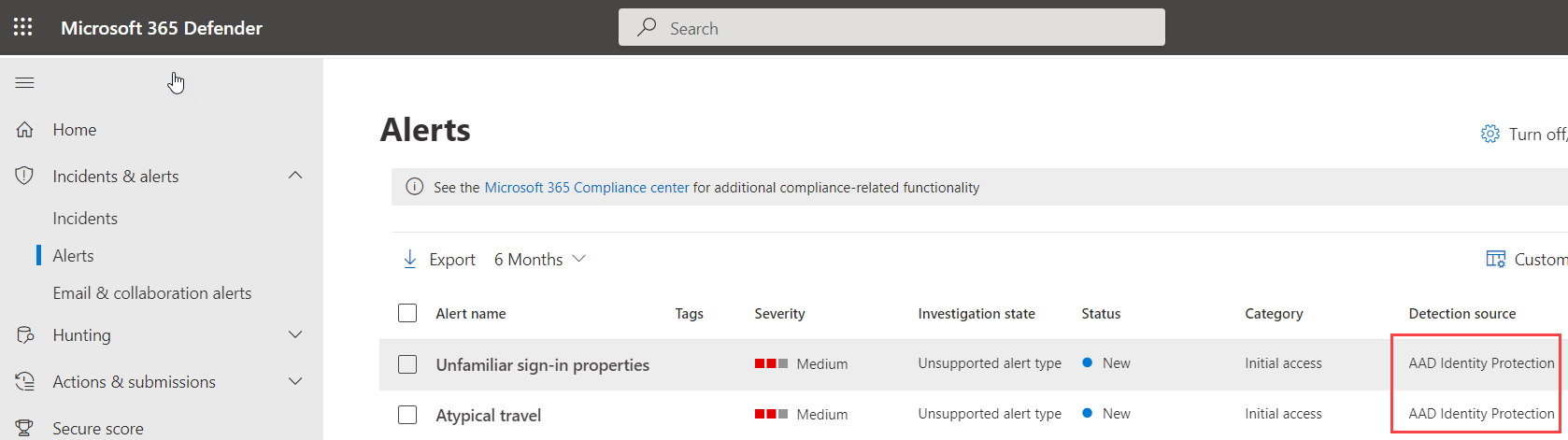

- Public Preview de l’intégration des alertes de détections de risques d'Identity Protection dans Microsoft 365 Defender pour offrir une expérience d'investigation unifiée.

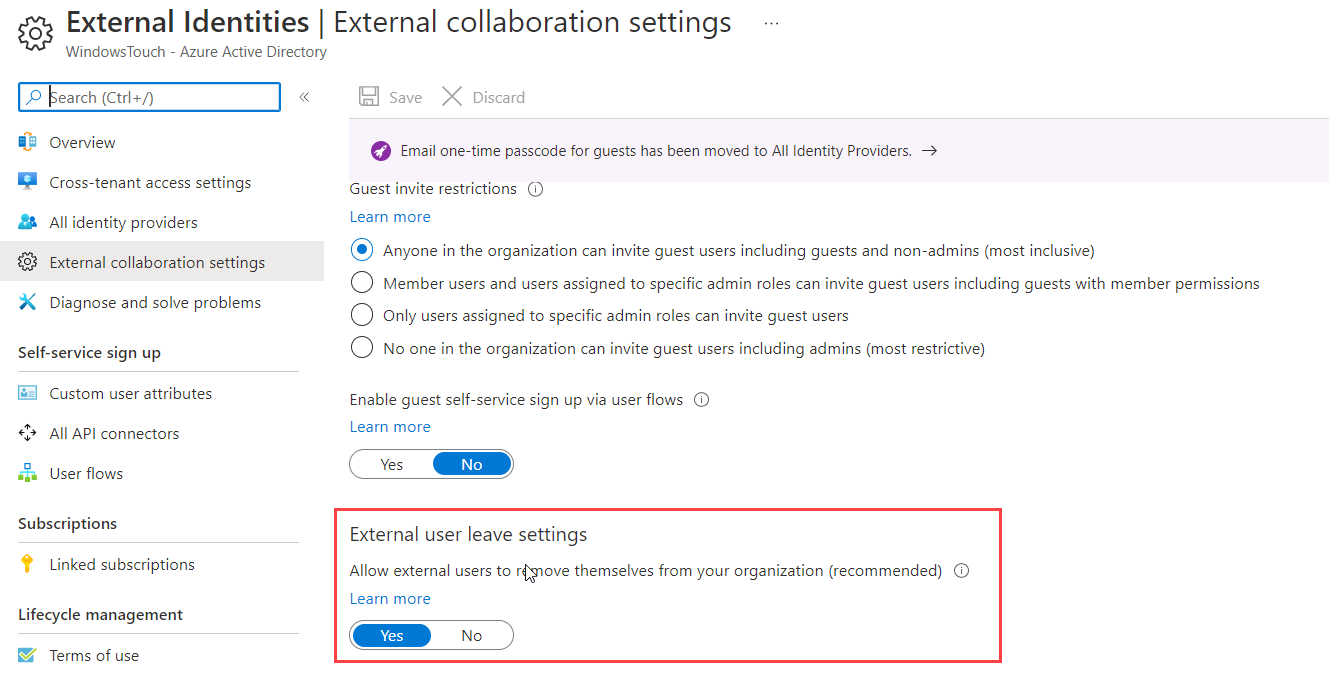

- Public Preview des paramétrages permettant de configurer la fonctionnalité permettant à un utilisateur externe de quitter une organisation. Grâce à cette fonctionnalité, les administrateurs peuvent désormais autoriser ou restreindre les identités externes à quitter une entreprise par des contrôles en libre-service fournis par Microsoft via Azure Active Directory dans le portail Microsoft Entra. Afin d'empêcher les utilisateurs de quitter une organisation, les entreprises doivent inclure "Global privacy contact" et "Privacy statement URL" dans les propriétés du tenant.

On retrouve les modifications de service suivantes :

- Disponibilité Générale de la fonctionnalité de revue des accès en plusieurs étapes (Access Reviews) afin de prendre en compte des prérequis de re certification et d’audit complexes.

- Dans Azure AD entitlement management, une nouvelle forme de stratégie d'affectation des packages d'accès est ajoutée. La stratégie d'attribution automatique comprend une règle de filtrage, similaire à un groupe dynamique, qui spécifie les utilisateurs du tenant qui devraient avoir des attributions. Lorsque les utilisateurs correspondent aux critères de la règle de filtrage, une affectation est automatiquement créée et lorsqu'ils ne correspondent plus, l'affectation est supprimée.

- Une nouvelle version du Health Agent a été publiée. Aucune action n’est nécessaire car elle se met à jour automatiquement tant que vous utilisez Azure AD Connect v2.

- Microsoft a mis à jour Azure AD Connect en version 2.1.16.0.

Plus d’informations sur : What’s new Azure AD