Microsoft a introduit un ensemble de nouveautés dans Azure Sentinel, sa solution SIEM (Security Event Information Management) Cloud. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

- Acquisition de RiskIQ par Microsoft.

- Microsoft a participé à l’élaboration de la matrice ATT&CK pour les conteneurs.

- Microsoft est nommé visionnaire dans le Magic Quadrant pour les SIEM.

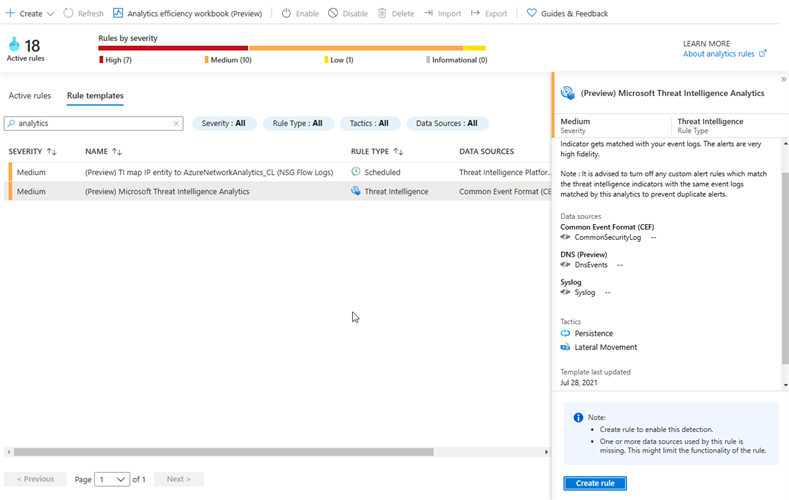

- Ajout d’une nouvelle règle d’analyse Microsoft Threat Intelligence Analytics qui fait correspondre les données de renseignement sur les menaces générées par Microsoft avec vos journaux et génère des alertes/incidents avec une gravité appropriée en fonction du contexte du journal. Une fois qu'une correspondance est générée, l'indicateur est publié dans votre référentiel de renseignements sur les menaces dans Azure Sentinel.

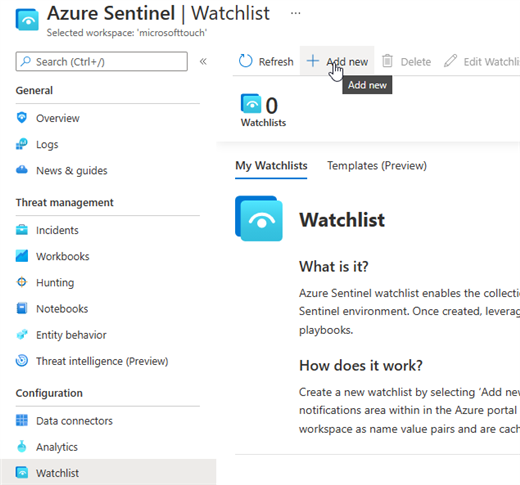

- Disponibilité Générale des Watchlists Azure Sentinel pour toutes les régions. Ces dernières permettent de créer une collection de données à partir de sources de données externes afin de les corréler avec les évènements d’Azure Sentinel.

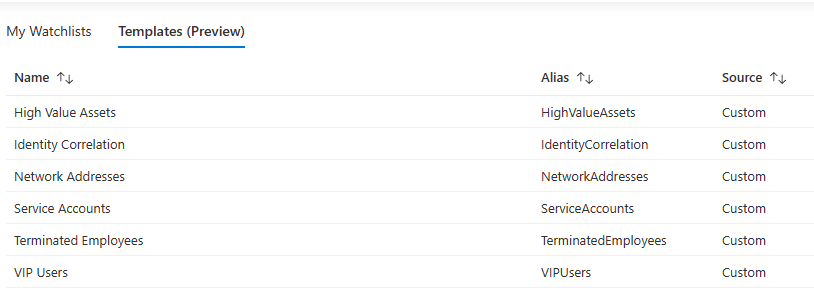

- Public Preview des modèles pré-inclus de Watchlists. On retrouve par défaut les modèles suivants : VIP Users, Terminated Employees, Service Accounts, Identity Correlation, High Value Assets, et Network Mapping.

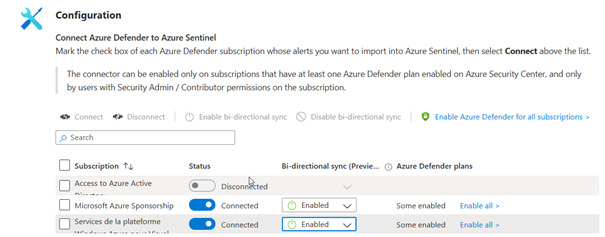

- Il est maintenant possible (en Preview) d’activer la synchronisation bidirectionnelle des alertes entre Azure Sentinel et Azure Defender.

- Amélioration de la liste d’assignation des incidents aux analyses où la liste affiche d’abord les analyses récemment assignés plutôt que la liste alphabétique des utilisateurs.

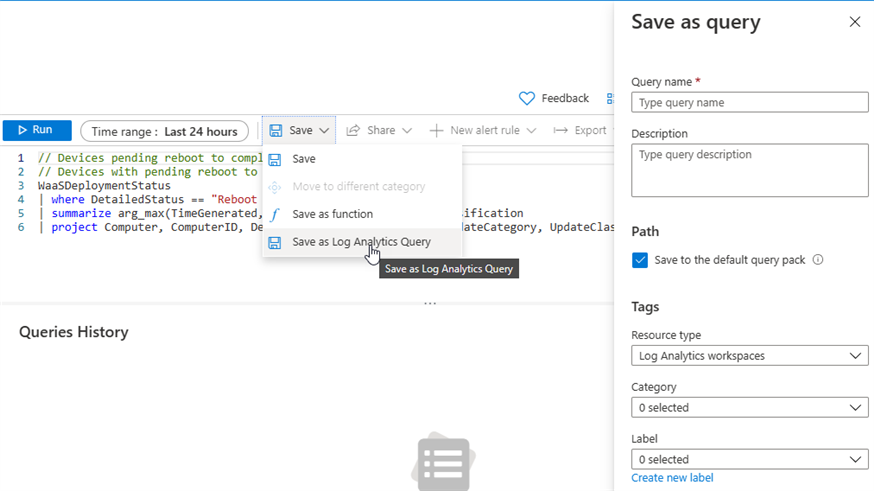

- Microsoft introduit les Query Packs permettant de sauvegarder des requêtes afin de les rendre déployable immédiatement.

- Public Preview de la table IdentityInfo permettant de rassembler les informations des comptes utilisateurs et comptes de services incluant les privilèges et les données afin de les utiliser dans les requêtes par les analyses.