Microsoft a introduit un ensemble de nouveautés dans Windows 365. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Général

- Passage en disponibilité générale de Windows 365 Frontline, une offre dédiée aux employés de terrain permettant de provisionner jusqu’à 3 Cloud PCs et une session concurrente par licence. Vous licenciez ainsi 3 personnes avec une licences et chaque employé à son propre Cloud PC. Le nombre de sessions concurrentes est calculé sur la base du nombre de licence et du ratio par licence.

- Un nouveau rôle de moindre privilège, est désormais disponible. Vous devez supprimer manuellement l'ancien rôle de contributeur réseau des ressources où l'ANC a été créé.

Gestion des périphériques

- Support des licences basées sur des groupes pour le redimensionnement des Cloud PCs.

- Disponibilité Générale du déplacement de Cloud PCs afin de les déplacements d’une région ou d’une connexion réseau Azure (ANC) à une nouvelle. Ceci se fait au travers des stratégies deprovisionnement.

- Vous pouvez désormais autoriser les utilisateurs à réinitialiser (reprovisionner) leur propre Cloud PC.

Gestion des applications

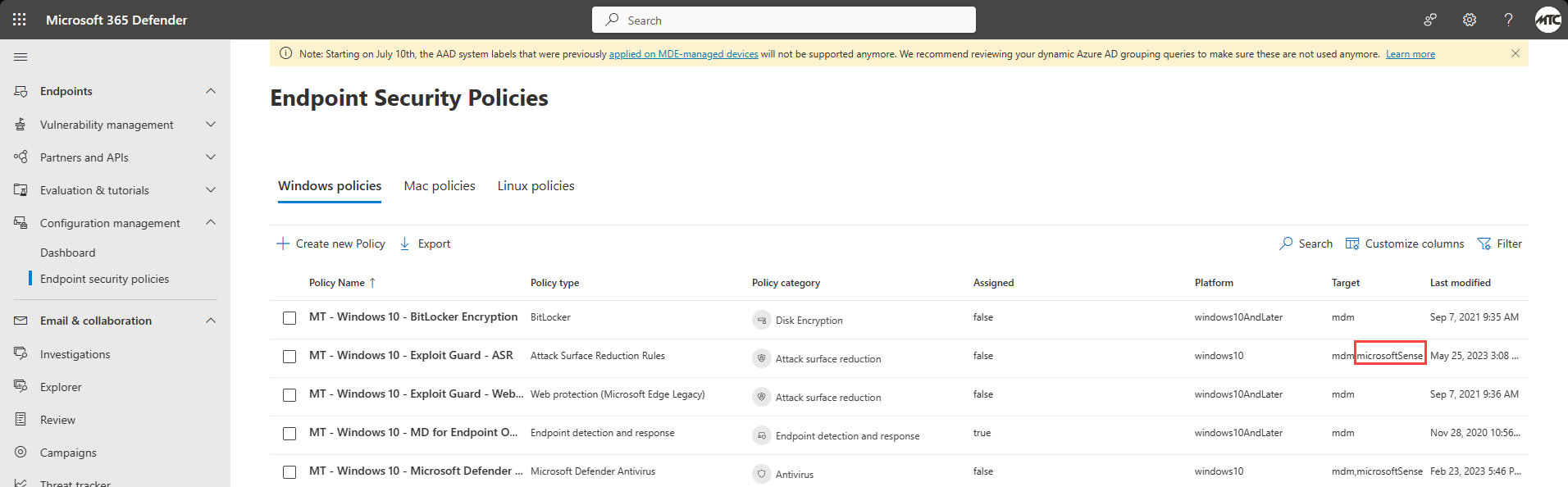

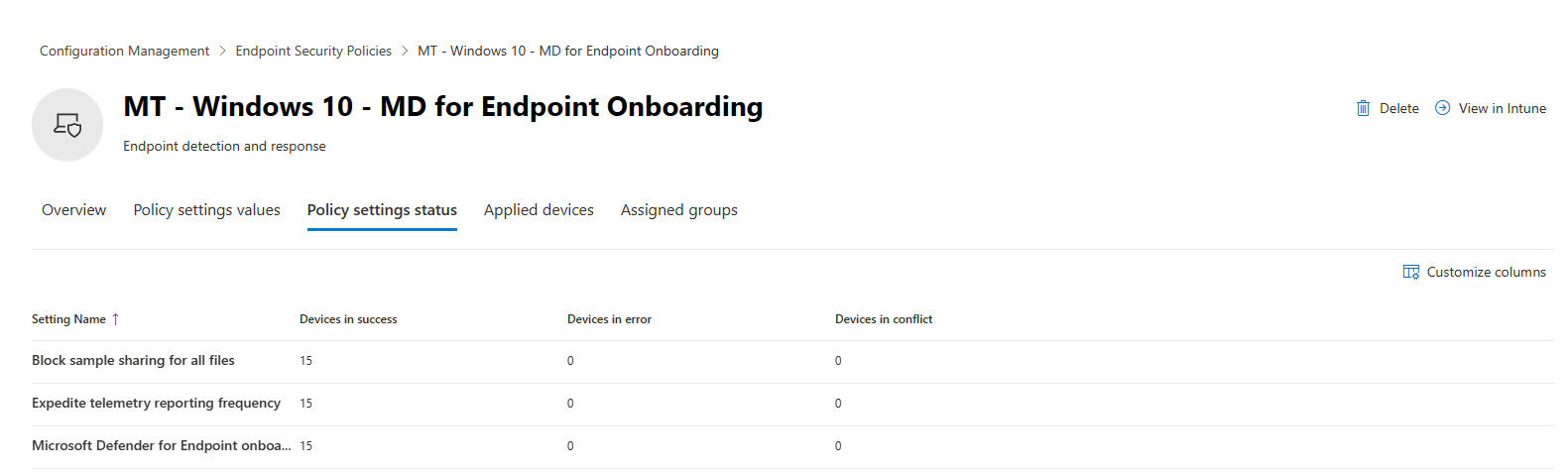

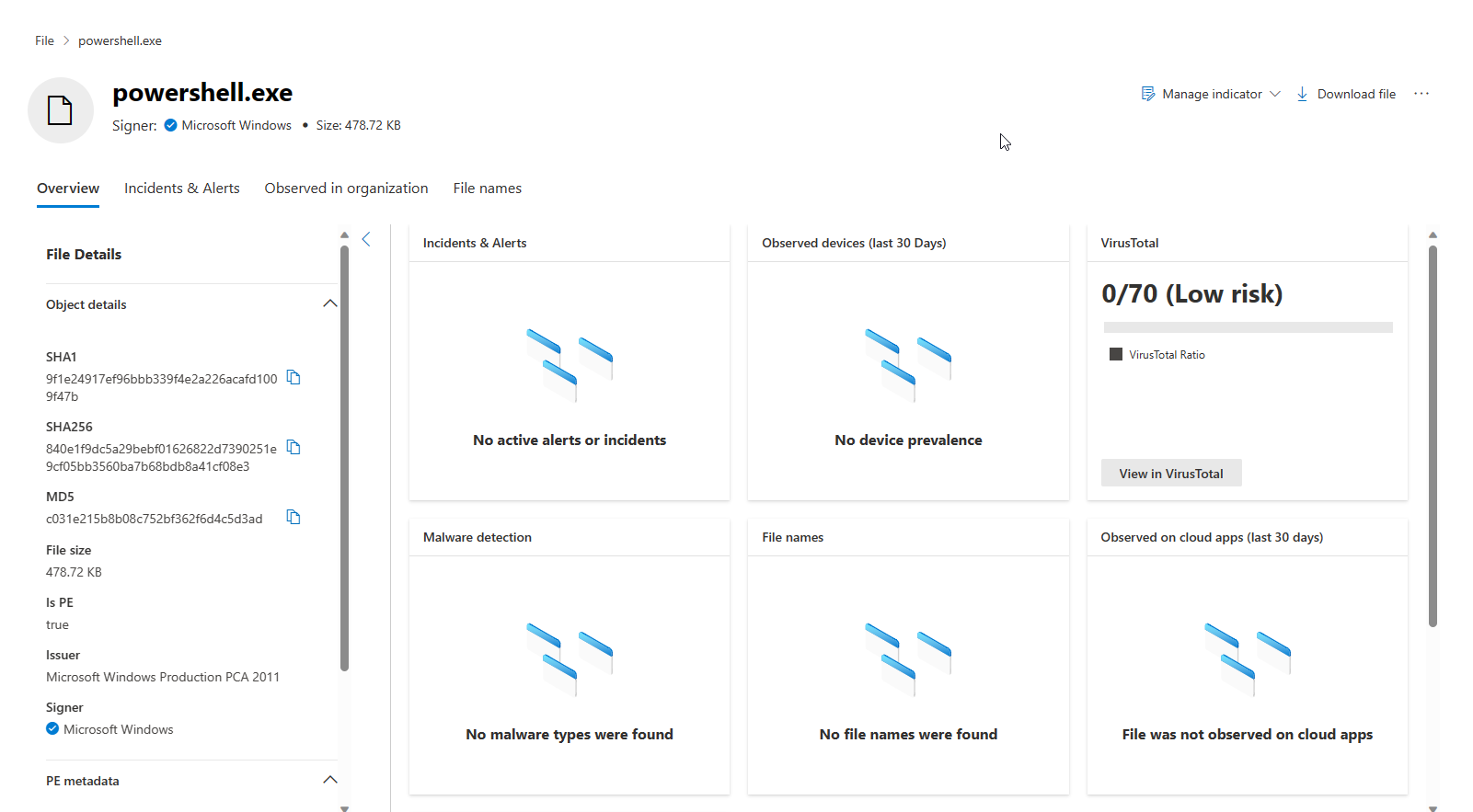

- .

Expérience Utilisateur

- Le bouton Ouvrir de Windows365.microsoft.com dans le navigateur inclut l'application Windows 365 et Ouvrir dans l'application Bureau à distance.

- Les utilisateurs de l'application Windows 365 recevront une notification lorsqu'une mise à jour sera disponible. Si les utilisateurs choisissent de mettre à jour, l'application se ferme et ils reçoivent une notification Windows lorsque la mise à jour est terminée.

- Preview du support de la caméra par le client web Windows 365.

Supervision et Dépannage

- Le rapport sur les performances des ressources dans Endpoint Analytics est désormais disponible pour Windows 365 Government.

- L'état du contrôle de santé de la connexion au réseau Azure dans Microsoft Intune inclut désormais un identifiant de corrélation. Cet identifiant aide l'équipe d'assistance à résoudre les problèmes des clients. Veillez à fournir le numéro d'identification lorsque vous contactez le service d'assistance de Microsoft.

Plus d’informations sur : What's new in Windows 365 Enterprise | Microsoft Docs