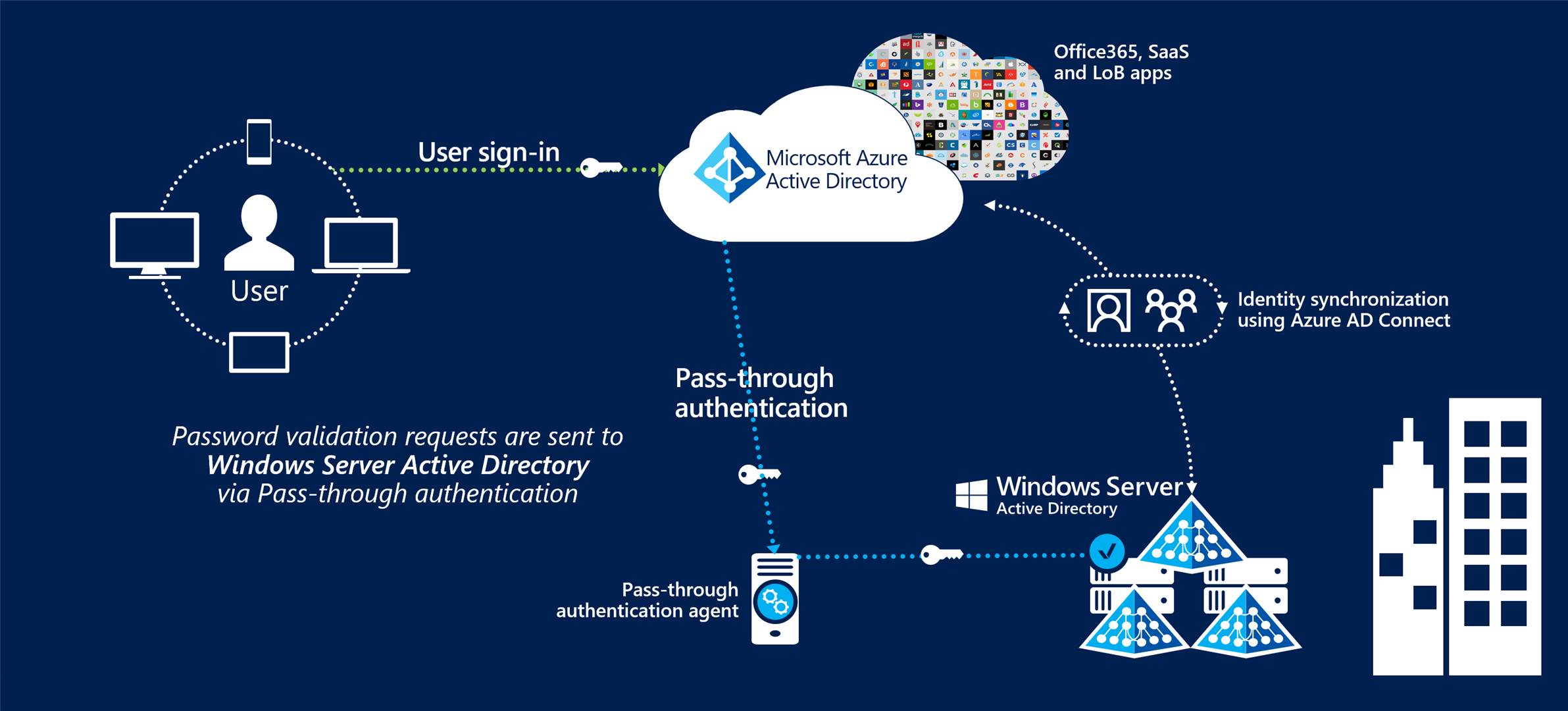

Beaucoup d’entreprises ont fait le choix d’implémenter l’authentification directe ou Passthrough Authentication (PTA) pour Microsoft Entra (Azure AD). Celle-ci permet aux applications fédérées avec Microsoft Entra (Azure AD) d’utiliser les contrôleurs de domaine Active Directory On-Premises pour authentifier l’utilisateur se présentant à Azure Active Directory.

Une des recommandations de Microsoft est d’activer la fonctionnalité Password Hash Synchronization (PHS) permettant de synchroniser le hash des mots de passe stockés dans l’annuaire On-Premises vers Microsoft Entra (Azure AD). Parmi les bénéfices que l’on retrouve :

- La détection des fuites d’identifiants/mots de passe

- La résilience en fournissant un mécanisme d’authentification depuis le Cloud.

C’est sur ce deuxième bénéfice que je vais focaliser cet article car il permet d’offrir une continuité de services dans les scénarios suivants :

- Indisponibilité du réseau On-Premises dû à une problématique d’infrastructure (coupure de la sortie Internet, problématiques réseaux, etc.)

- Cyberattaque mettant à mal tout ou partie du réseau On-Premises (Agents PTA, Azure AD Connect ou Contrôleurs de domaine)

Je ne peux que vous conseiller de mettre en place le PHS en sus de votre stratégie d’authentification via l’authentification directe (PTA)

Cet article suppose que vous avez déjà configuré la synchronisation des hashs des mots de passe (PHS) sur votre tenant. Il permet de vous donner les indications à suivre dans l’un des scénarios cités plus haut. Je vous recommande aussi de tester le scénario de bascule en condition réelle pour s’assurer que vous êtes prêt dans l’une des situations citées.

Notez que vous devez disposer d’un compte ayant les caractéristiques suivantes :

- Cloud Only : c’est-à-dire n’étant pas synchronisé à partir du réseau On-Premises.

- Ayant les privilèges Global Administrator sur le tenant.

Je vous recommande la création d’à minima deux comptes d’urgence dits BreakTheGlass pour ce genre de situation. Veillez à superviser les tentatives de connexion sur ces comptes pour qu’il ne soit pas utiliser à mauvais escient* ;

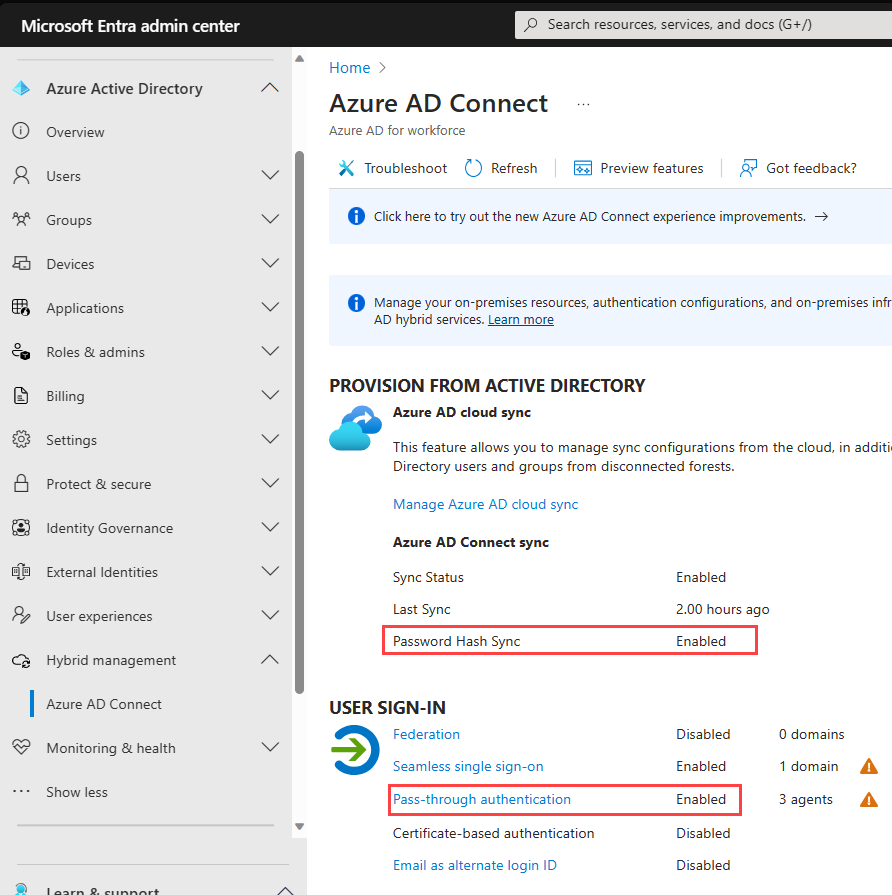

Lorsque votre tenant est dans un mode PTA + PHS, le mécanisme de résilience n’est pas activé automatiquement en cas d’indisponibilité du réseau On-Premises. Pour cela, vous devez suivre la procédure suivante.

Mise en place des prérequis

Les prérequis :

- Une machine autonome avec :

- L’installation d’un agent PTA

- L’installation du module PowerShell AzureAD

- Un compte administrateur non synchronisé ayant les privilèges Global Admin (voir les ci-dessus)

En cas d’indisponibilité de votre réseau On-Premises, vous devez provisionner une machine répondant aux prérequis de l’agent PTA. A date, elle requiert un système d’exploitation Windows Server 2016 ou ultérieur.

Il est à noter que la bascule ne requiert pas que cette machine soit jointe à un domaine. Elle peut donc être en mode Workgroup.

Note : Pour provisionner cette machine, vous pouvez utiliser un environnement neutre (par exemple : Microsoft Azure ou même un poste de travail).

Une fois la machine provisionnée, récupérez l’agent Passthrough Authentication (PTA) en vous connectant au portail Entra (via un compte Break The Glass ou Cloud Only) puis Hybrid management et Azure AD Connect. Cliquez ensuite sur Pass-through authentication.

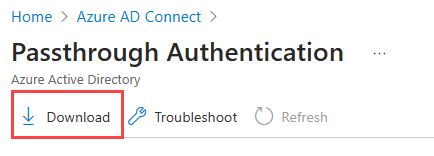

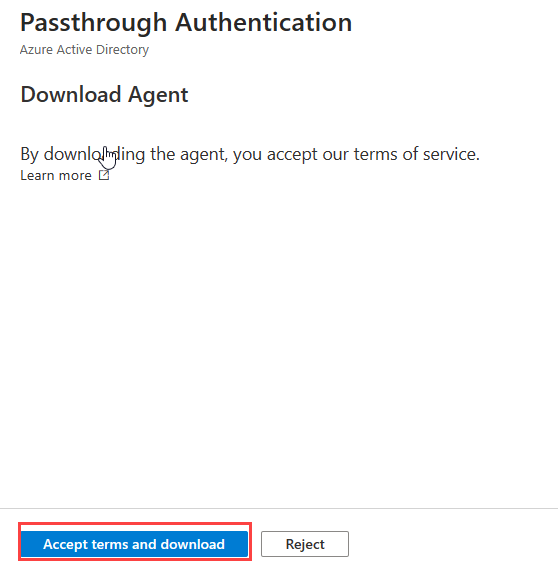

Dans la page, cliquez sur Download pour récupérer les binaires nécessaires

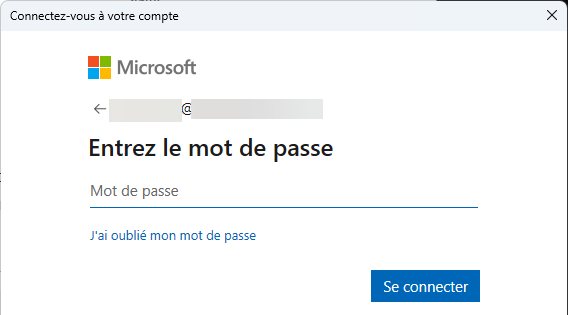

Sur le serveur, lancez l’exécutable. Une fenêtre d’authentification s’ouvre. Connectez-vous avec un compte répondant aux critères cités plus haut.

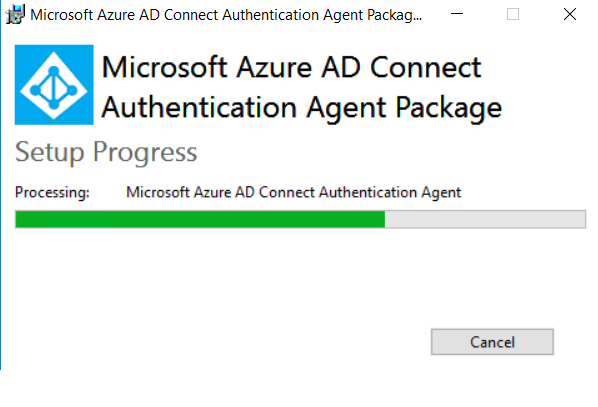

L’installation se poursuit :

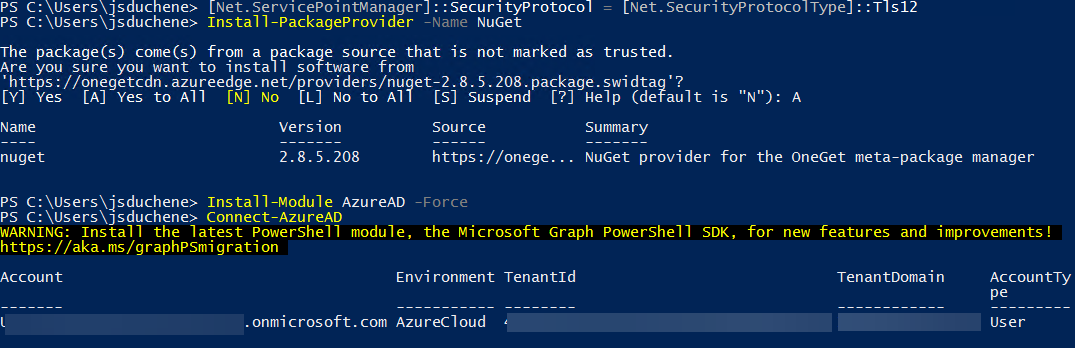

Une fois l’installation terminée, vous devez procéder à l’installation du module PowerShell AzureAD qui est utilisé par le module PowerShell PTA pour s’authentifier.

Pour cela, ouvrez une commande PowerShell en tant qu’administrateur local et exécutez les commandes suivantes :

[Net.ServicePointManager] ::SecuirtyProtocol = [Net.SecurityProtocolType]::Tls12

Install-Module AzureAD

La commande TLS permet d’activer TLS 1.2 notamment sur des anciennes versions Windows Server (2016).

Bascule PTA vers PHS

Procédez ensuite à la connexion à Azure AD avec un compte répondant aux critères cités plus haut en utilisant la commande :

Connect-AzureAD

Une fois la commande exécutée, vous observez les messages suivants :

Dans la commande PowerShell utilisée pour se connecter à Azure AD, exécutez les commandes suivantes :

Cd “C:\Program Files\Microsoft Azure AD Connect Authentication Agent”

Import-Module .\Modules\PassthroughAuthPSModule

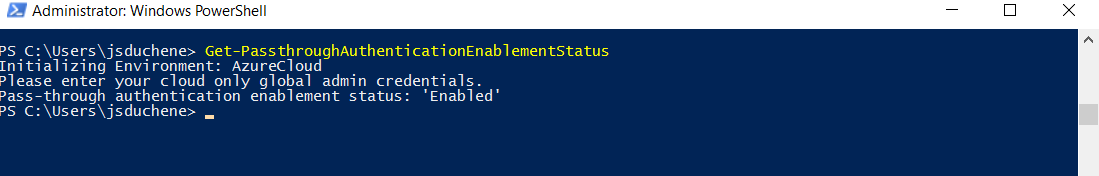

Validez le statut actuel via la commande :

Get-PassthroughAuthenticationEnablementStatus

Constatez que le statut d’authentification directe (PTA) est à Enabled :

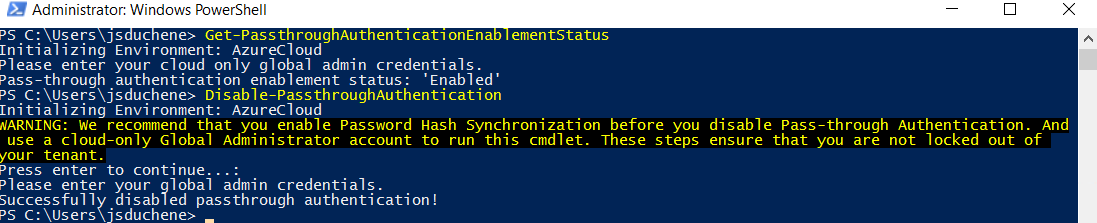

Pour désactiver l’authentification PTA, exécutez la commande PowerShell suivante :

Disable-PassthroughAuthentication

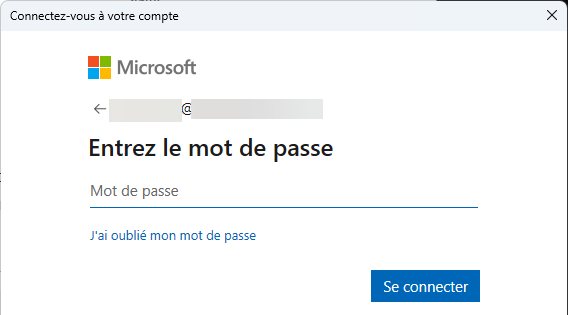

Vous devez vous connecter avec un compte répondant aux critères cités plus haut et confirmer la bascule en tapant sur Entrer.

Note : Le changement est instantané. En cas de problématique dans le déroulement de cette procédure, vous devez contacter le support Microsoft.

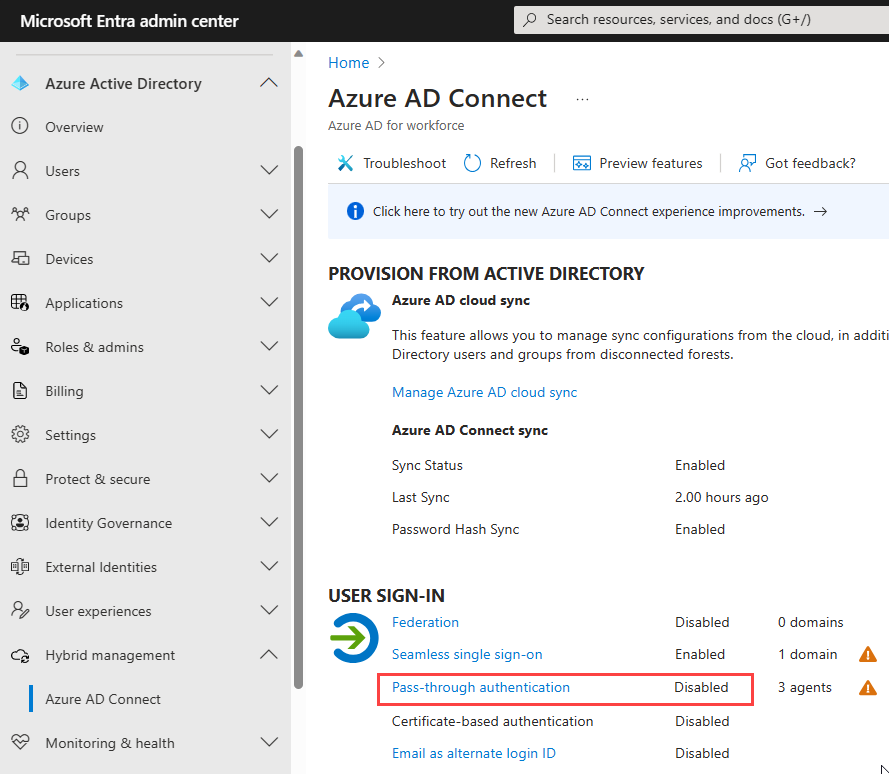

Vous pouvez ainsi vérifier le statut de l’authentification via une des deux méthodes suivantes :

- Dans le portail Entra puis Hybrid management et Azure AD Connect. Cliquez ensuite sur Pass-through authentication.

- En exécutant la commande PowerShell suivante : Get-PassthroughAuthenticationEnablementStatus

Vous constaterez ensuite que les authentifications pour des comptes utilisateurs hybrides (synchronisés), fonctionnent à nouveau.

Il est à noter que dans ce mode dégradé, les fonctionnalités suivantes sont indisponibles :

- Réinitialisation du mot de passe par l’utilisateur en utilisant la fonctionnalité Self Service Password Recovery (SSPR)

- Réinitialisation du mot de passe de l’utilisateur hybride/synchronisé par un administrateur depuis le portail Microsoft Entra.

Dans ce cas, il faudra attendre que l’infrastructure On-Premises revienne en ligne pour retrouver les capacités SSPR.

Lorsque l’infrastructure On-Premises est à nouveau en ligne, vous pouvez suivre à nouveau cette procédure et utiliser la commande pour revenir dans un mode nominal en réactivant l’authentification PTA :

Enable-PassthroughAuthentication

Bonne Bascule !