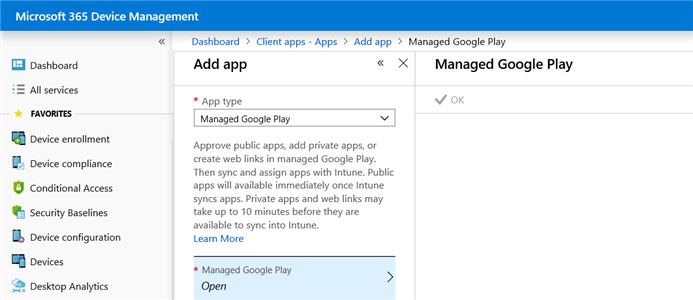

Desktop Analytics étant un service comme Microsoft Intune, on retrouve des mises à jour de service continuelle. Comme pour Microsoft Intune, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

- Lors de la phase d’onboarding, vous pouvez migrer vos données d’un workspace Windows Analytics existants vers Desktop Analytics. Parmi les données migrées, on retrouve l’importance des applications, les propriétaires des applications. Cependant les décisions de mise à niveau, les plans de test et les résultats de test ne sont pas migrés. Il est à noter qu’il n’est pas de migrer plusieurs Workspace Windows Analytics et cette action ne peut être réalisée que lors de la phase d’onboarding. Vous ne pouvez pas le faire après la mise en place du service.

- Il est maintenant possible d’arrêter son service Desktop Analytics et fermer son compte. Vous avez ensuite jusqu’à 90 jours pour le rouvrir avant la suppression complète des données.

Plus d’informations sur : What’s new in Desktop Analytics