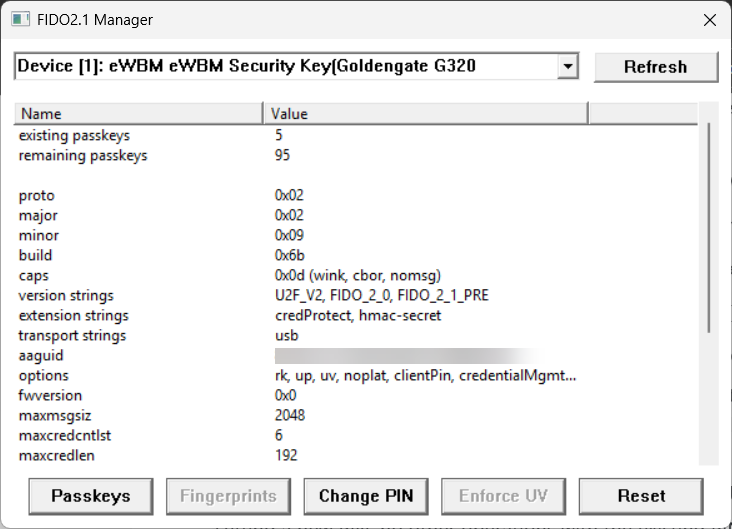

J’ai plusieurs clés FIDO de différents vendeurs et dont certaines ont été utilisées pour des tests. Je me suis toujours demandé comment gérer les Passkeys / identifiants stockés dedans et je viens enfin de trouver un outil proposé par Token2 mais qui marche avec toutes les clés compatibles FIDO2. L’outil propose plusieurs exécutables :

- 1 Manager.exe : Une interface graphique

- fido2-manage.exe : l’outil de gestion en ligne de commande

- libfido2-ui.exe : La librairie FIDO2

L’outil graphique ne permet que de changer le PIN de la clé et de supprimer des passkeys inutilisées.

L’outil en ligne de commande permet beaucoup plus de scénarios dont notamment l’export des passkeys. Je vous renvoie vers l’article d’Emin Huseynov pour en apprendre plus.