Microsoft a introduit un ensemble de nouveautés dans Windows 365. Comme pour les autres services, je vous propose un résumé des changements et fonctionnalités que Microsoft a pu introduire dans le mois.

Provisionnement de périphériques

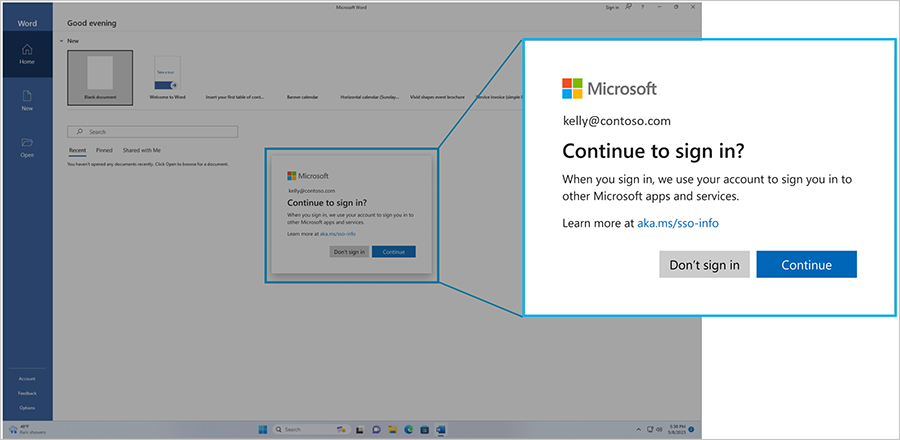

- Disponibilité Générale du Single Sign-Out pour permettre les scénarios suivants :

- Connexion unique pour les PC Cloud Microsoft Entra et Microsoft Entra hybrides.

- Vous pouvez activer la connexion unique séparément pour chaque stratégie de provisionnement afin de l'appliquer aux nouveaux Cloud PCs.

- Vous pouvez appliquer l'authentification unique aux Cloud PCs existants.

- Une nouvelle vérification de la connexion au réseau Azure pour les stratégies de provisionnement de Microsoft Entra hybrid joined afin de s'assurer que le domaine est correctement configuré pour l'authentification unique.

- Trois nouvelles offres de GPU sont désormais disponibles pour les PCs Cloud Windows 365 Enterprise.

Gestion des périphériques

- Windows 365 Boot est désormais disponible pour Windows 365 Government.

Expérience Utilisateur

- Windows 365 Switch est désormais disponible pour Windows 365 Government.

- Public Preview de l’application Windows permettant de se connecter de manière sécuriser à des périphériques ou des applications Windows pour les scénarios suivants :

- Azure Virtual Desktop

- Windows 365 Cloud PC

- Microsoft Dev Box

- Remote Desktop Services

- Remote PC.

- Le menu de l'icône de l'engrenage du client Web a été mis à jour.

- La nouvelle application Microsoft Teams est passée de la Preview à la disponibilité générale. Elle a été optimisée pour des performances plus rapides et une utilisation plus efficace des ressources sur les Cloud PCs. La nouvelle application Microsoft Teams n'est pas encore disponible dans la galerie d'images de Windows 365.

Sécurité du périphérique

- Vous pouvez désormais mettre en place une protection contre les captures d'écran pour vos Cloud PCs en utilisant le catalogue de paramètres. Avec le filigrane, la capture d'écran est un moyen de dissuasion contre les fuites et les pertes de données.

- Vous pouvez désormais mettre en place un filigrane (Watermarking) pour vos Cloud PCs en utilisant le catalogue de paramètres (Setting Catalog). Outre la capture d'écran, le filigrane est un moyen de dissuasion contre les fuites et les pertes de données.

- Preview du support de Customer Lockbox pour Windows 365 Enterprise et Frontline.

Supervision et Dépannage

- Un nouveau rapport est désormais disponible pour vous permettre de savoir quelles actions ont été effectuées avec succès sur les Cloud PCs. Pour les actions qui ont échoué, les raisons possibles sont également indiquées.

- Un nouveau filtre est disponible dans le rapport Connected Frontline Cloud PCs. Ce nouveau filtre affiche des données horaires pour différentes périodes de données.

Plus d’informations sur : What's new in Windows 365 Enterprise | Microsoft Docs