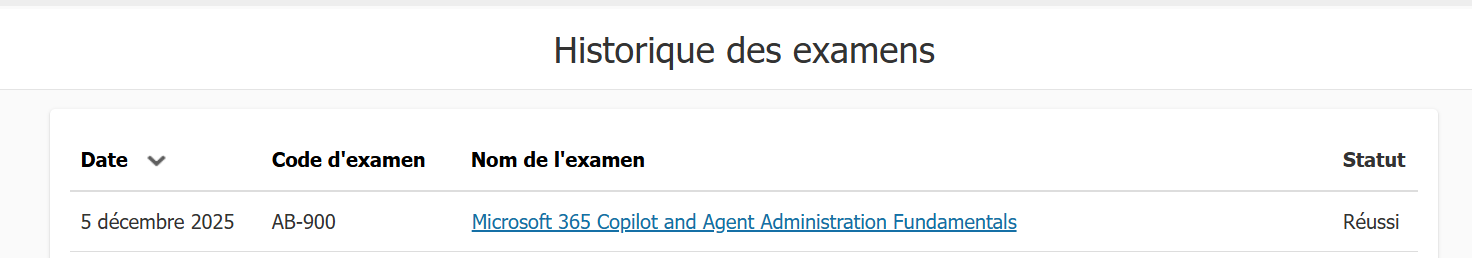

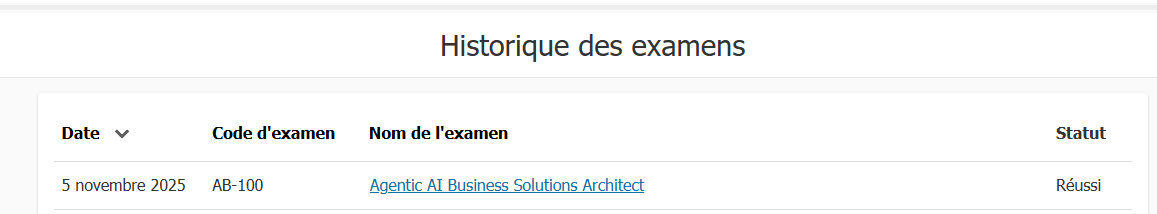

Si vous avez passé les nouvelles certifications Bêta sur l’agentique, Microsoft vient de mettre en ligne les résultats de la certification Microsoft 365 Certified: Copilot and Agent Administration Fundamentals

Pour rappel, voici les différents éléments qui sont évalués :

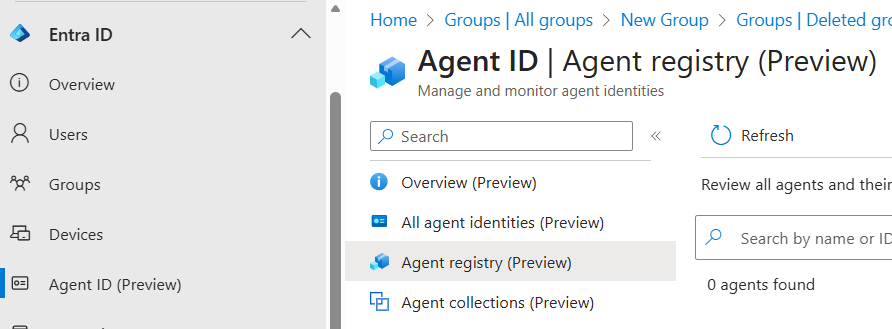

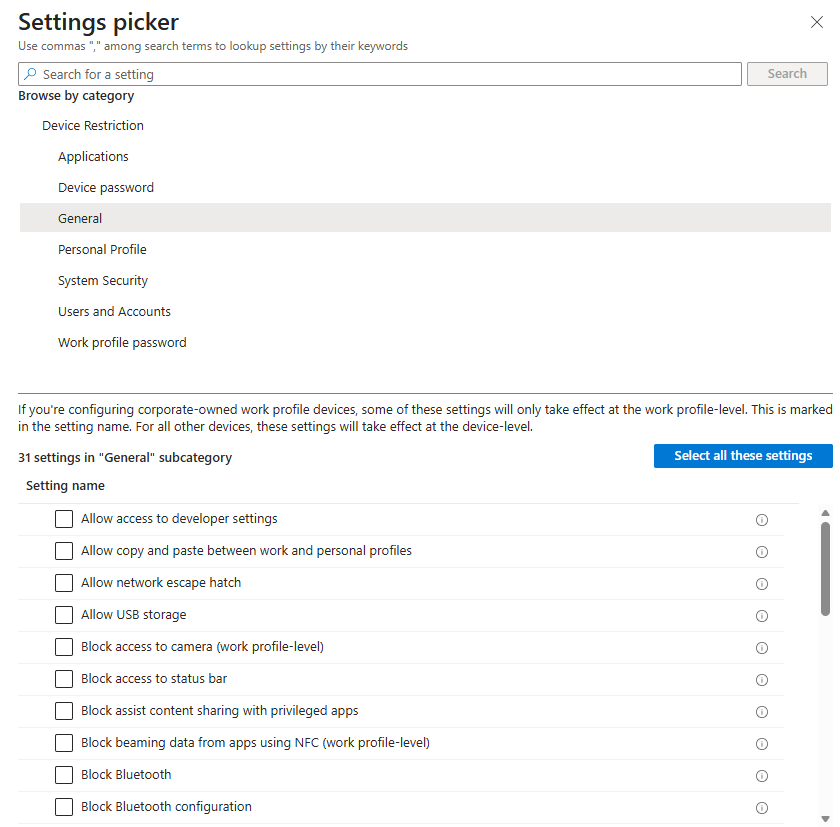

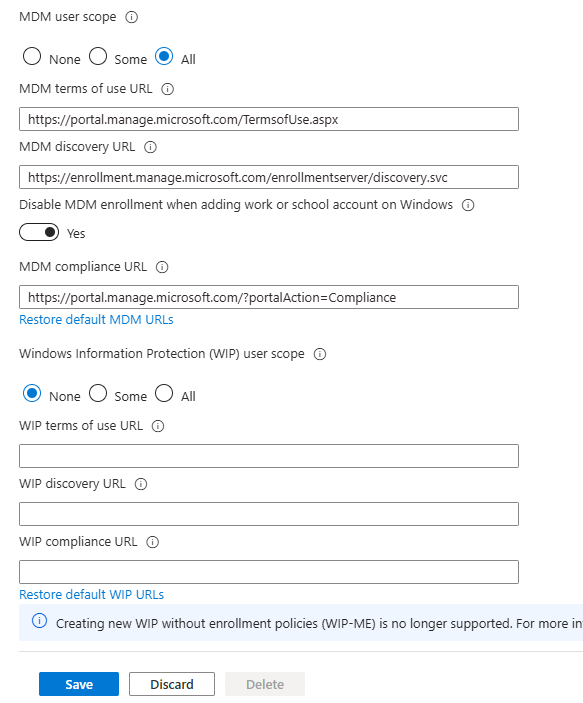

- Identifier les principales fonctionnalités et objets des services Microsoft 365 (30 à 35%)

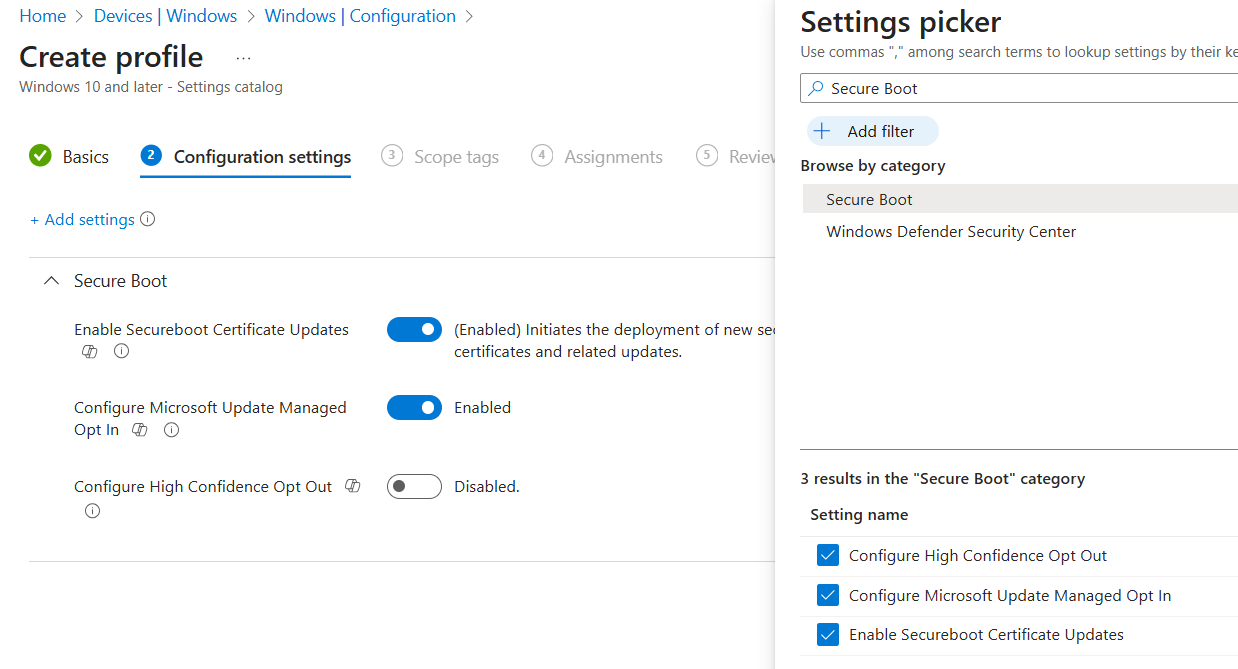

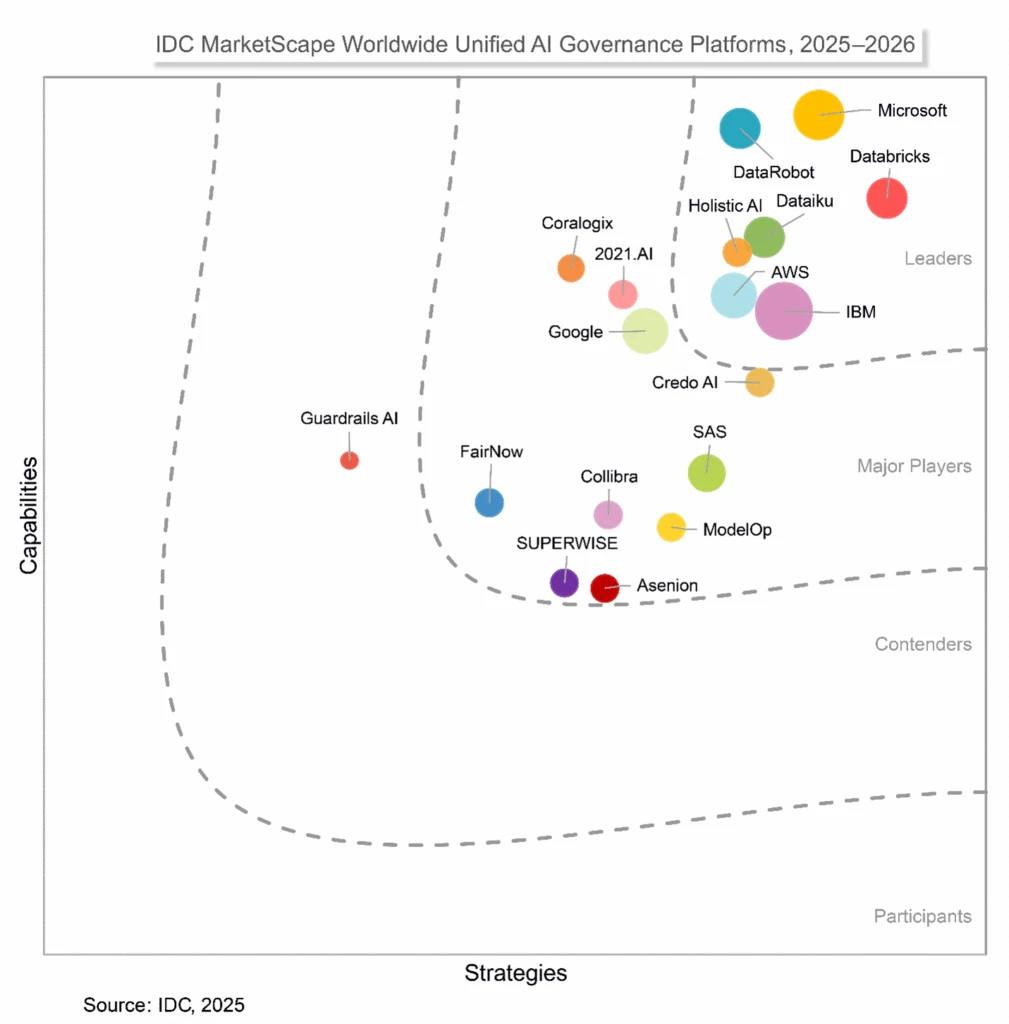

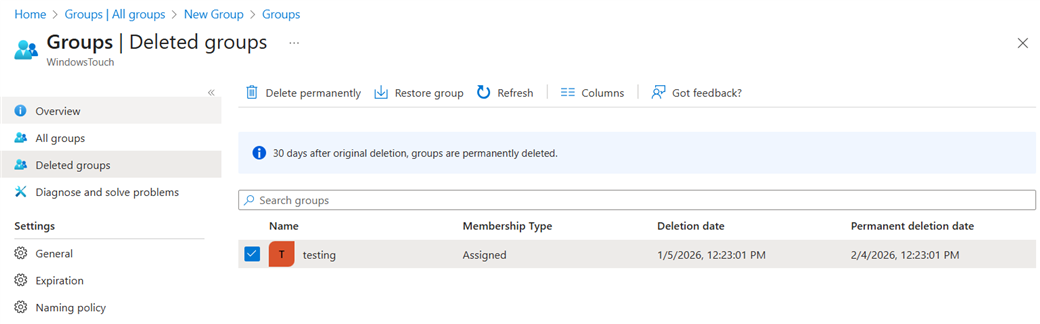

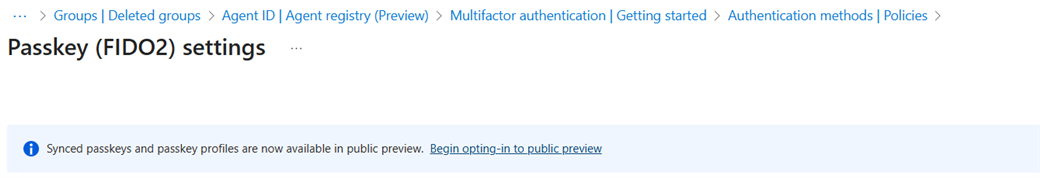

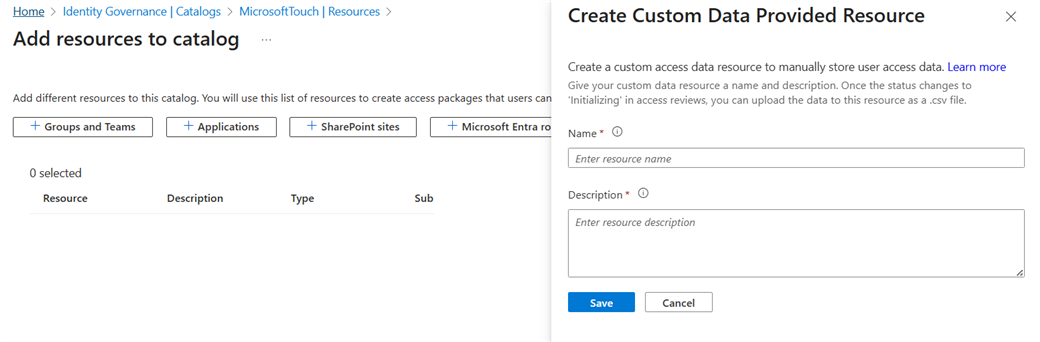

- Comprendre les tâches de protection et de gouvernance des données pour Microsoft 365 et Copilot (35 à 40%)

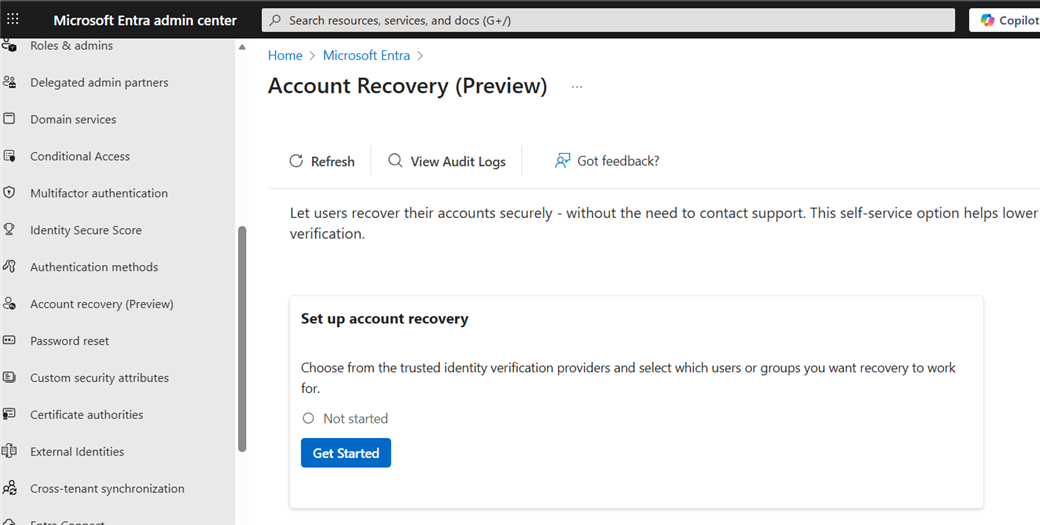

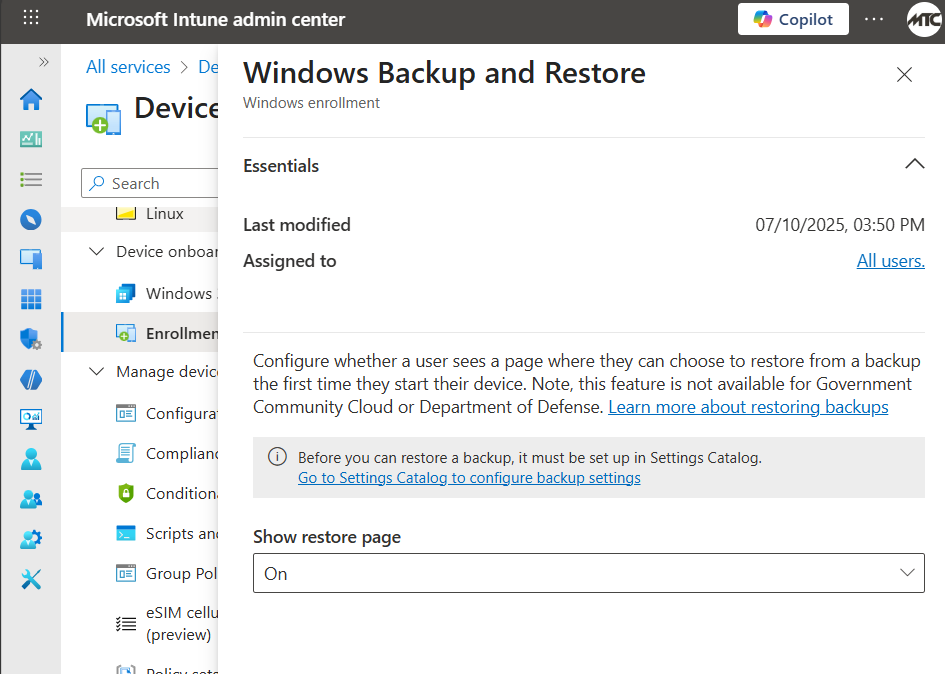

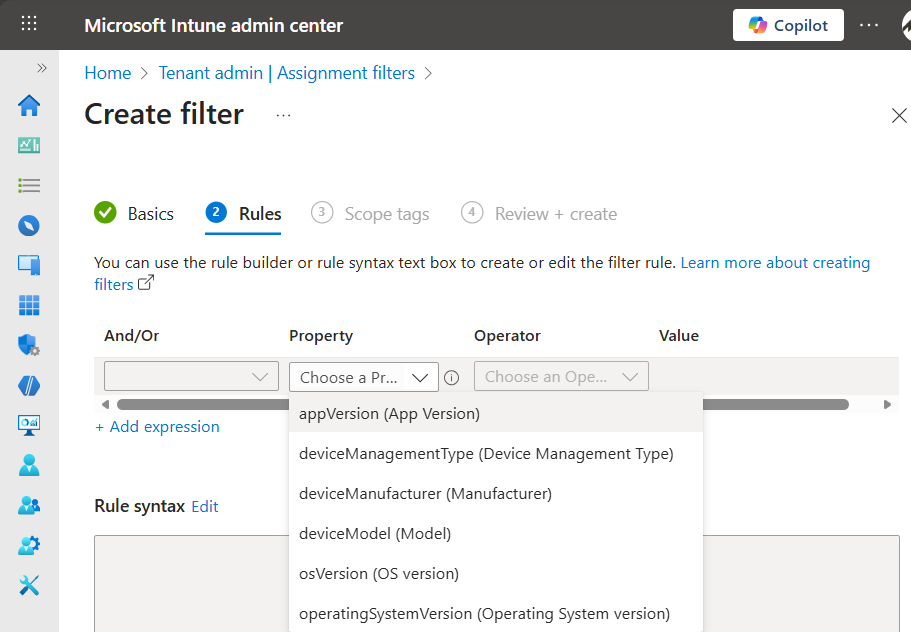

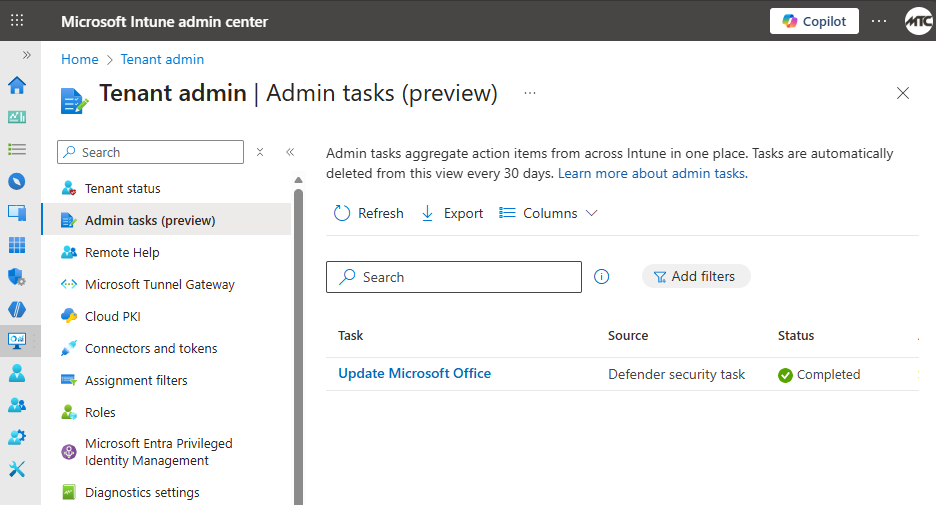

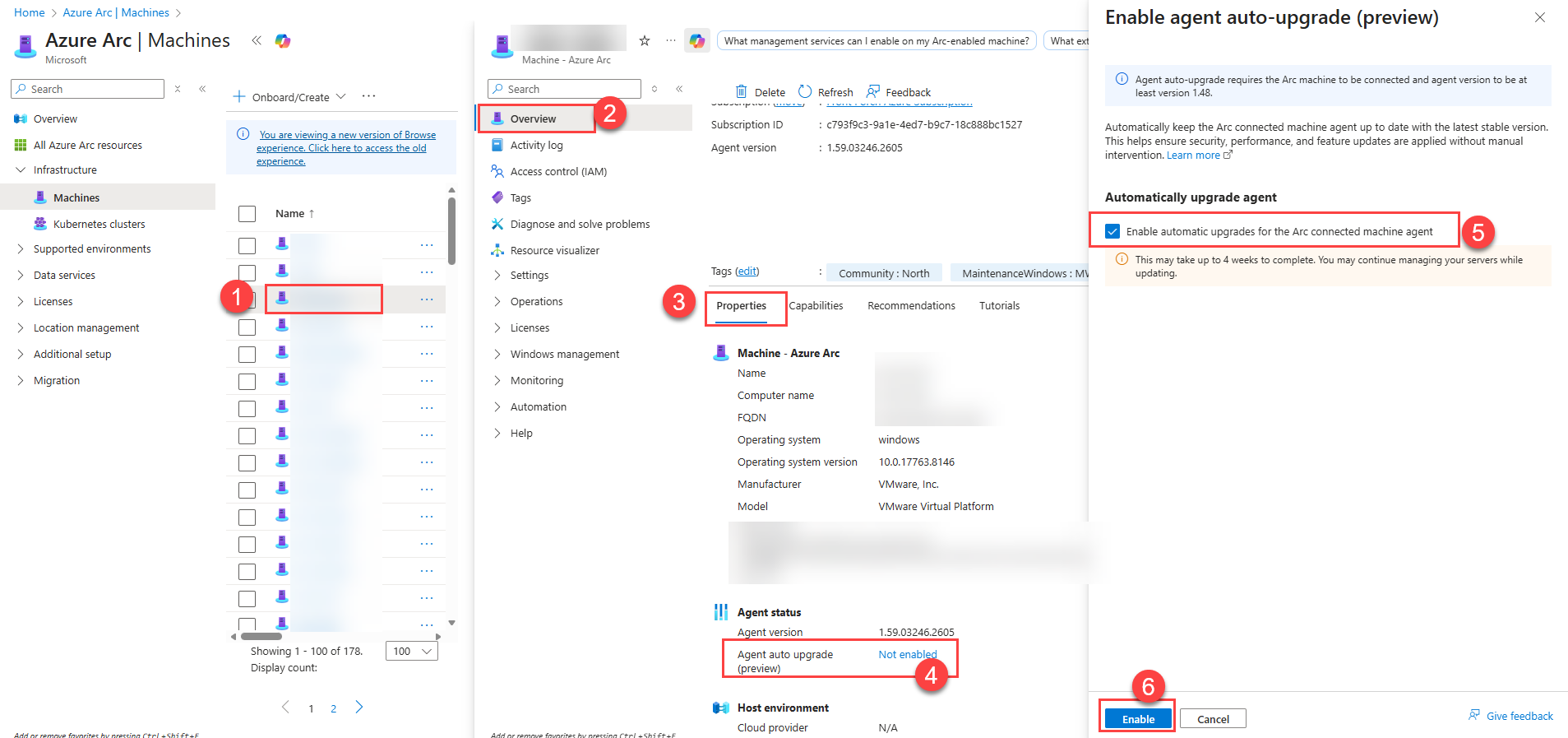

- Effectuer des tâches d’administration de base pour Copilot et les agents (25 à 30%)