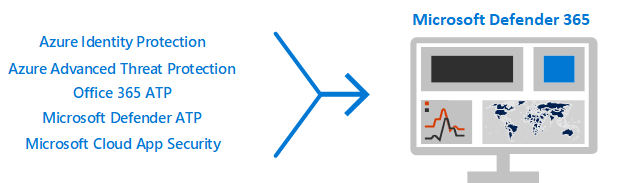

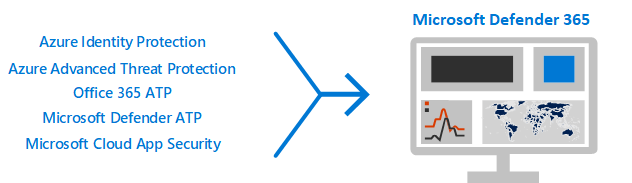

Outre les différentes solutions de sécurité indépendantes, Microsoft propose Microsoft Defender. Ce service Microsoft Defender XDR (Anciennement M365 Defender) est une solution intégrée qui fournit des éléments provenant de tous les outils de sécurité dont Microsoft Defender for Endpoint, Microsoft Defender for Office 365, Microsoft Defender for Identity, Microsoft Defender for Cloud Apps. Ces solutions regroupent des mécanismes et concepts communs comme la détection et l’investigation et la réponse automatique. Cette console regroupera les alertes et les incidents agrégés des différents services.

- (Preview) La table GraphApiAuditEvents dans l’Advanced Hunting est maintenant disponible et contient des informations sur les requêtes API Microsoft Entra ID faites à Microsoft Graph API pour les ressources dans le locataire.

- (Preview) La table DisruptionAndResponseEvents, désormais disponible dans l’Advanced Hunting et contient des informations sur les événements de perturbation des attaques automatiques dans Microsoft Defender XDR. Ces événements comprennent les événements d'application de bloc et de politique liés aux politiques d'interruption d'attaque déclenchées, et les actions automatiques qui ont été prises dans les charges de travail connexes. Améliorez votre visibilité et votre connaissance des attaques actives et complexes perturbées par l'interruption des attaques afin de comprendre la portée, le contexte, l'impact et les mesures prises.

Plus d’informations sur : What's new in Microsoft Defender XDR | Microsoft Learn