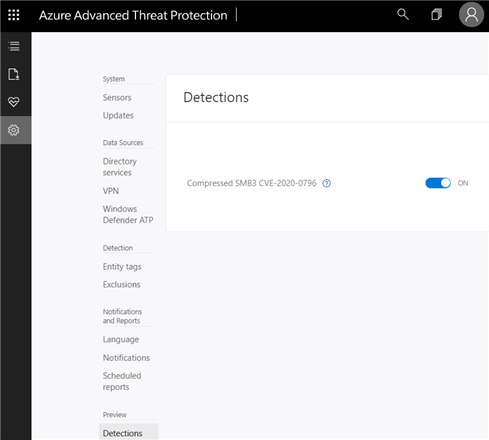

Azure Advanced Threat Protection (ATP) se voit enrichir d’une nouvelle détection en Preview concernant la vulnérabilité SMBGhost ou CoronaBlue. Cette règle de détection concerne la vulnérabilité CVE-2020-0796 et une éventuelle exécution de code à distance due à une vulnérabilité de débordement de mémoire tampon dans la manière dont SMBv3 (3.1.1) traite les demandes de compression SMBv2. La vulnérabilité affecte les versions 1903 et 1909 de Windows 10 et Windows Server 2019.

Pour l’instant la vulnérabilité n’a pas été exploitée sans engendrer un blue screen mais Microsoft s’attend à une exploitation plus large et aboutie dans les prochains mois.

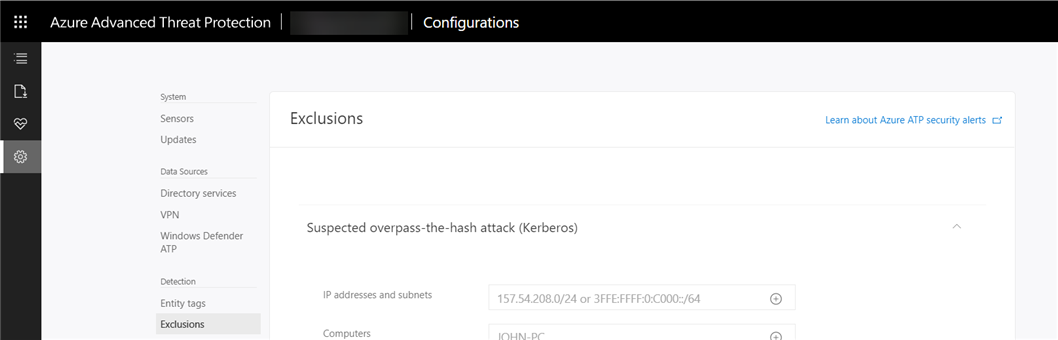

Vous pouvez l’activer ou la désactiver :

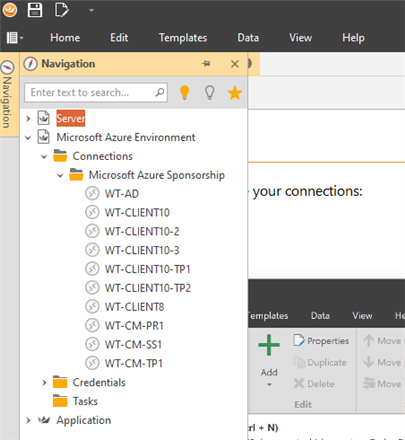

- Ouvrez le portail Azure ATP

- Naviguez dans Paramètre puis Detections sous Preview

Plus d’informations sur : Azure ATP now detects SMBGhost