L’équipe Azure Sentinel a publié un billet visant à créer une formation complète sur Azure Sentinel allant jusqu’à un niveau d’expertise. On retrouve notamment :

- Un Aperçu

- Module 1 : Un aperçu technique

- Module 2 : Le rôle d’Azure Sentinel

- Concevoir votre déploiement

- Module 3 : Architecture Cloud et support de multiples tenants/espaces de travail

- Module 4 : Collecte des événements

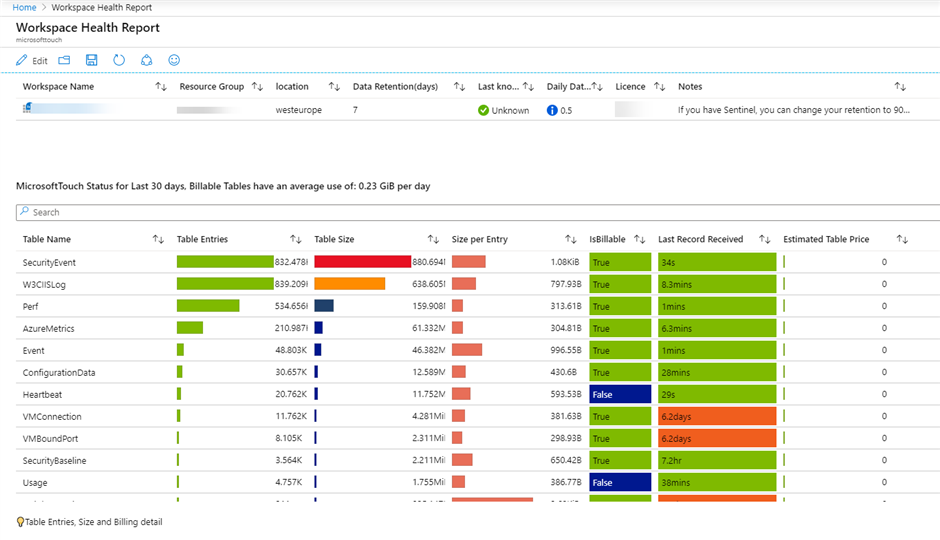

- Module 5 : Gestion des journaux

- Module 6 : Intégrer le renseignement sur les menaces (Threat Intelligence)

- Contenu

- Module 7 : Le langage de requête Kusto (KQL) - le point de départ

- Module 8 : Rédaction de règles pour la mise en œuvre de la détection

- Module 9 : Création de playbooks pour la mise en œuvre de SOAR

- Module 10 : Création de cahiers d'exercices pour la mise en œuvre de tableaux de bord et d'applications

- Module 11 : Mise en œuvre des cas d'utilisation

- Opérations de sécurité

- Module 12 : Une journée dans la vie d'un analyste du SOC, la gestion des incidents et les investigations

- Module 13 : Investigation/Hunting

- Sujets avancés

- Module 14 : Automatisation et intégration

- Module 15 : Roadmap

- Module 16 : Où aller ensuite ?

Accéder à Become an Azure Sentinel Ninja: The complete level 400 training