Microsoft a introduit un ensemble de nouveautés dans Azure Active Directory en Avril 2020.

Microsoft apporte les nouveautés suivantes :

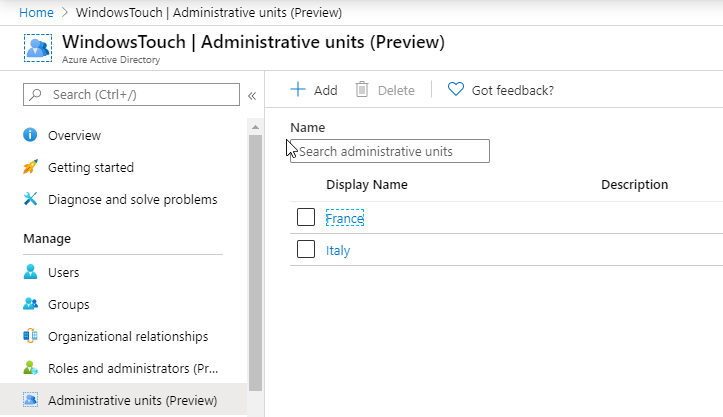

- Public Preview des unités administratives (Administrative Units) permettant d'accorder des autorisations administratives qui sont limitées à un département, une région ou un autre segment de l’entreprise que vous définissez. Ceci permet d’utiliser les unités administratives pour déléguer des autorisations aux administrateurs régionaux ou pour définir une stratégie à un niveau granulaire. Par exemple, un administrateur de compte d'utilisateur peut mettre à jour les informations de profil, réinitialiser les mots de passe et attribuer des licences pour les utilisateurs uniquement dans son unité administrative.

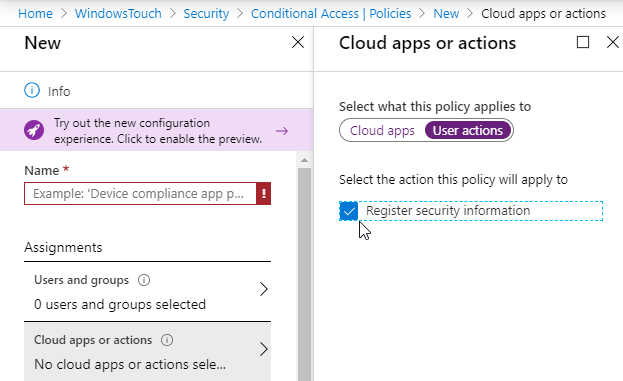

- Disponibilité Générale de l’expérience combinée d’enregistrement des informations de sécurité pour l’authentification à facteurs multiples (MFA) et la réinitialisation du mode passe en libre-service (SSPR). Lorsque vous déployez la nouvelle expérience pour une entreprise, les utilisateurs peuvent s'inscrire en moins de temps et avec moins d’étapes.

- L'évaluation continue de l'accès (Continuous Access Evaluation) est une nouvelle fonction de sécurité qui permet l'application en temps quasi réel des stratégies aux éléments qui consomment des jetons d'accès Azure AD lorsque des événements se produisent dans Azure AD (comme la suppression d'un compte utilisateur). Microsoft propose d’abord cette fonction pour Teams et les clients Outlook.

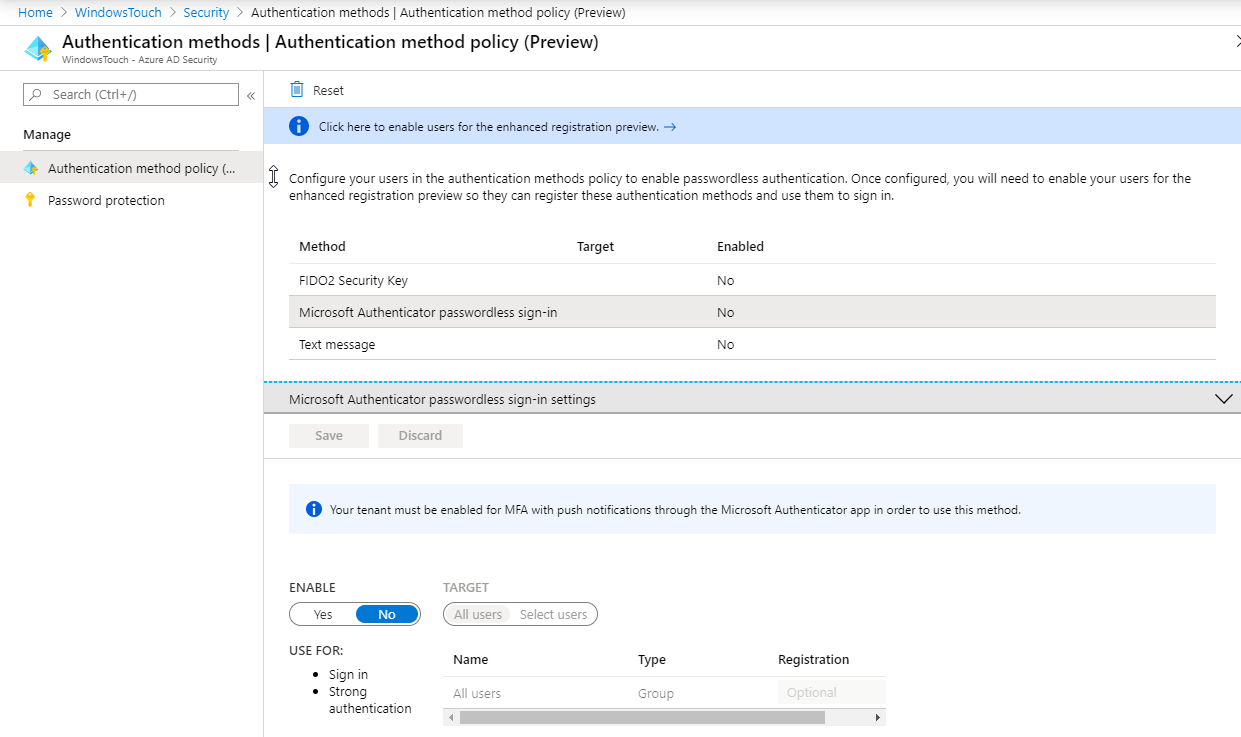

- Les employés sur le terrain peuvent se connecter avec des applications utilisant l’authentification sans moderne, simplement avec leur numéro de téléphone et sans mot de passe. Ce mécanisme dans les applications Office s'adresse aux entreprises qui n'utilisent pas l’email comme principal moyen de communication. Ce projet permettra à des employés de se connecter à des applications professionnelles en entrant un numéro de téléphone et en tapant un code.

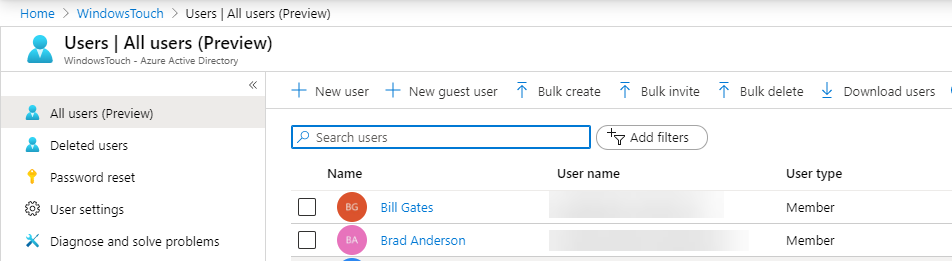

- L’expérience du portail d’administration Azure AD donne accès à des actions en masse et de téléchargement sur les utilisateurs et groupes. Vous pouvez uploader un fichier CSV pour créer, supprimer, inviter des utilisateurs ou supprimer et ajouter des membres à un groupe.

- On retrouve quatre nouveaux rôles RBAC dans Azure Active Directory :

- Printer Administrator : Les utilisateurs ayant ce rôle peuvent enregistrer des imprimantes et gérer tous les aspects de toutes les configurations d'imprimantes dans la solution Universal Print, y compris les paramètres du connecteur Universal Print. Ils peuvent consentir à toutes les demandes d'autorisation d'impression déléguées. Les administrateurs d'imprimantes ont également accès aux rapports d'impression.

- Printer Technician : Les utilisateurs ayant ce rôle peuvent enregistrer des imprimantes et gérer le statut des imprimantes dans la solution Universal Print. Ils peuvent également lire toutes les informations relatives aux connecteurs. Les principales tâches qu'un technicien en impression ne peut pas effectuer sont la définition des autorisations d'utilisateur sur les imprimantes et le partage des imprimantes.

- Hybrid Identity Admin : Les utilisateurs dans ce rôle peuvent activer, configurer et gérer les services et les paramètres liés à l'activation de l'identité hybride dans Azure AD. Ce rôle donne la possibilité de configurer Azure AD pour l'une des trois méthodes d'authentification prises en charge – Password Hash Synchronization (PHS), Passthrough Authentication (PTA) ou fédération (AD FS ou fournisseur de fédération tiers) - et de déployer l'infrastructure On-Premise correspondante pour les activer.

- Network Administrator : Les utilisateurs ayant ce rôle peuvent examiner les recommandations de Microsoft en matière d'architecture de périmètre de réseau qui sont basées sur la télémétrie de réseau à partir de leurs emplacements d'utilisateur. Ce rôle permet d'éditer les emplacements des utilisateurs découverts et de configurer les paramètres du réseau pour ces emplacements afin de faciliter l'amélioration des mesures de télémétrie et des recommandations de conception.

- Nous étendons la capacité d'invitation B2B pour permettre aux comptes internes existants d'être invités à utiliser des identifiants de collaboration B2B à l'avenir. Cela se fait en passant l'objet utilisateur à l'API d'invitation en plus des paramètres typiques comme l'adresse électronique invitée. L'ID de l'objet de l'utilisateur, l'UPN, l'appartenance à un groupe, l'attribution d'une application, etc. restent intacts, mais à l'avenir, l'utilisateur utilisera le B2B pour s'authentifier avec ses références de tenant plutôt qu'avec les références internes qu'il utilisait avant l'invitation.

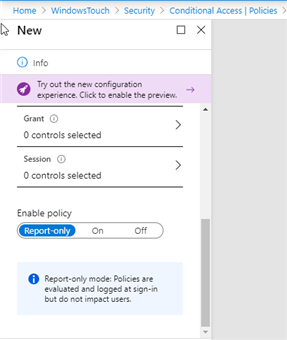

- Le mode "Report-only" pour l'accès conditionnel à Azure AD vous permet d'évaluer le résultat d'une stratégie sans avoir à appliquer des contrôles d'accès. Au cours des derniers mois, Microsoft a constaté une forte adoption du mode Report-only, avec plus de 26 millions d'utilisateurs déjà concernés par une stratégie de Report-only. Avec cette annonce, de nouvelles stratégies d'accès conditionnel Azure AD seront créées par défaut en mode Report-only. Il est aussi possible de gérer les stratégies de type " Report-only " par GraphAPI.

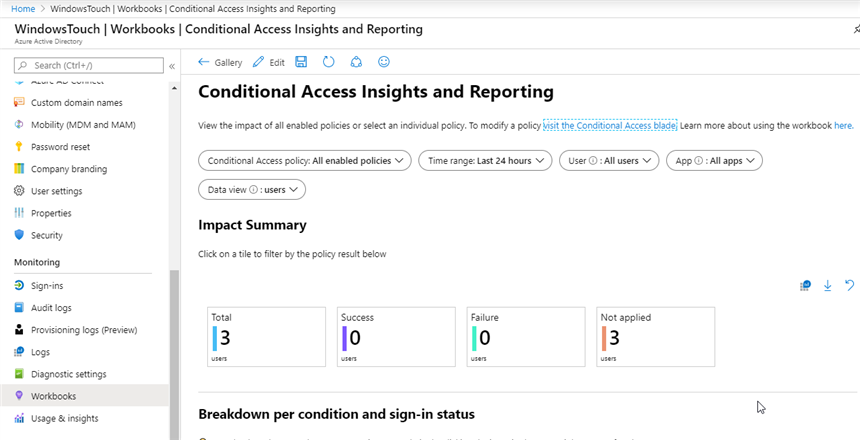

- Disponibilité Générale du workbook Conditional Access insights and reporting qui donne une vue d'ensemble de l'accès conditionnel Azure AD. Il est possible de sélectionner une stratégie individuelle permettant aux administrateurs de mieux comprendre les effets de chaque stratégie et suivre les changements en temps réel. Le workbook transmet en continu les données stockées dans Azure Monitor.

- Public Preview de la nouvelle tuile de détail des stratégies affichant les affectations, les conditions et les contrôles qui ont été satisfaits lors de l'évaluation de la stratégie d'accès conditionnel. Vous pouvez accéder à la tuile en sélectionnant une ligne dans les onglets Conditional Access ou Report-only dans Sign-in details.

- 31 nouvelles applications fédérées sont ajoutées à la galerie d’applications Azure AD avec notamment : SincroPool Apps, SmartDB, Float, LMS365, IWT Procurement Suite, Lunni, EasySSO for Jira, Virtual Training Academy, Meraki Dashboard, Office 365 Mover, Speaker Engage, Honestly, Ally, DutyFlow, AlertMedia, gr8 People, Pendo, HighGround, Harmony, Timetabling Solutions, SynchroNet CLICK, empower, Fortes Change Cloud, Litmus, GroupTalk, Frontify, MongoDB Cloud, TickitLMS Learn, COCO, Nitro Productivity Suite , Trend Micro Web Security(TMWS)

- Disponibilité Générale de la configuration des tokens : Azure AD émet des tokensavec un ensemble de claims par défaut. La configuration des tokens permet de personnaliser les tokens d'accès, les tokens d'identification et les tokens SAML afin d'inclure des claims supplémentaires. Ces claims supplémentaires vous permettent d'obtenir plus de détails sur un utilisateur lorsqu'il est authentifié dans votre application.

- Disponibilité Générale du chiffrement des tokens SAML : Azure AD envoie déjà des tokens SAML sur un canal de transport HTTPS chiffré. Vous pouvez maintenant aussi configurer le chiffrement des tokens SAML afin d'obtenir une assurance supplémentaire, le cas échéant, que le contenu du token ne peut pas être intercepté et que les données personnelles ou d'entreprise ne peuvent pas être compromises.

- My Staff permet aux responsables sur le terrain de s'assurer que le personnel peut accéder à leurs comptes Azure AD. Au lieu de dépendre d'un service d'assistance central, les entreprises peuvent déléguer des tâches communes, telles que la réinitialisation des mots de passe ou la modification des numéros de téléphone, à un responsable de première ligne. Avec My Staff, un utilisateur qui n'a pas accès à son compte peut y accéder à nouveau en quelques clics seulement, sans qu'il soit nécessaire de faire appel à un service d'assistance ou à du personnel informatique.

- Public Preview du support des requêtes incrémentale Microsoft Graph pour

- oAuth2PermissionGrant afin de traquer les changements sans avoir à interroger continuellement Microsoft Graph.

- Les unités administratives (Administrative Units) afin de traquer les changements sans avoir à interroger continuellement Microsoft Graph.

- Disponibilité Générale de la recherche incrémentale pour

- Les contacts organisationnels afin de suivre les changements dans les applications de production sans avoir à interroger continuellement Microsoft Graph.

- Les applications afin de suivre les changements sur les applications de production sans avoir à interroger continuellement Microsoft Graph.

- Vous pouvez gérer les numéros de téléphone d’authentification et d’autres éléments des méthodes d’authentification dans les nouvelles APIs de Microsoft Graph Beta.

On retrouve les modifications de service suivantes :

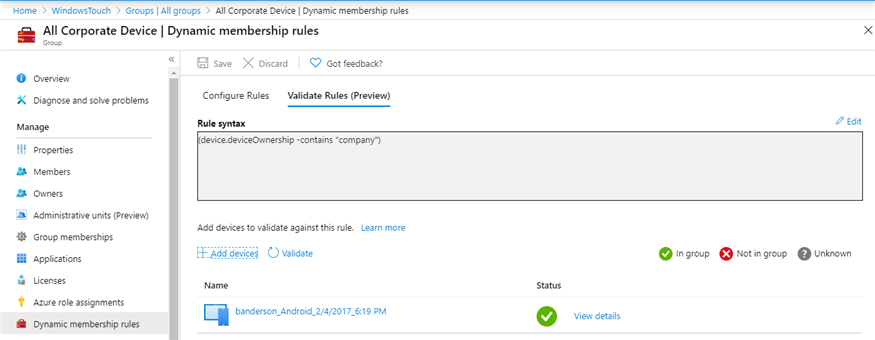

- Public Preview de la validation des règles des groupes dynamiques. Un onglet Validate rules, vous pouvez valider votre règle dynamique par rapport aux membres du groupe d'échantillons pour confirmer que la règle fonctionne comme prévu. Lors de la création ou de la mise à jour de règles de groupe dynamiques, les administrateurs veulent savoir si un utilisateur ou un périphérique sera membre du groupe.

- Identity Secure Score – Mise à jour des actions d’amélioration pour la sécurité par défaut et le MFA.

- Microsoft a mis à jour l'expérience des évaluateurs pour Access Reviews à Azure AD dans le portail My Apps. A la fin du mois d'avril, les évaluateurs verront une bannière qui leur permettra d'essayer la nouvelle expérience dans My Access. Cette expérience est la même que l'expérience actuelle, mais avec une interface utilisateur améliorée en plus de nouvelles capacités. En juillet, les évaluateurs seront automatiquement dirigés vers My Access pour effectuer des évaluations d'accès.

- Les applications de provisionnement et de reprise des utilisateurs de Workday prennent désormais en charge les dernières versions de l'API des services Web Workday.

- Microsoft a remis à jour l’expérience en matière d'approvisionnement afin de créer une vision plus ciblée de la gestion. Lorsque vous naviguez vers la tuile de provisionnement d'une application d'entreprise déjà configurée, vous pouvez facilement suivre la progression du provisionnement et gérer des actions telles que le démarrage, l'arrêt et le redémarrage du provisionnement.

Plus d’informations sur : What’s new Azure AD