Si vous utilisez Azure Advanced Threat Protection (AATP) et Azure AD Connect pour synchroniser vos objets et identités dans Azure AD, il existe certaines considérations afin de ne pas générer des alertes non justifiées. C’est notamment le cas lorsque vous utilisez les fonctions de réécriture (writeback) de périphérique, de mot de passe, de groupe, etc. Dans ce scénario, les serveurs Azure AD Connect génèrent une demande de réplication sur les contrôleurs de domaine afin de modifier et répliquer les changements. Les serveurs n’étant pas des contrôleurs de domaine, Azure ATP pense à une attaque et génère une alerte de type Suspected DCSync attack (replication of directory services)

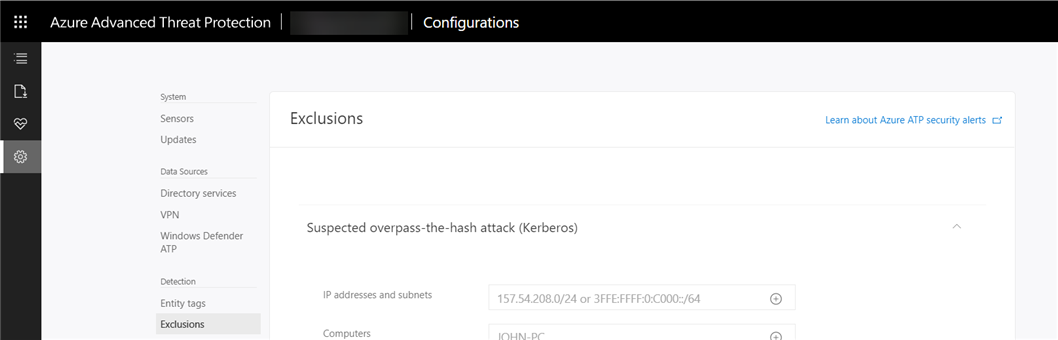

Dans ce cas de figure, vous devez créer une exclusion en naviguant dans paramètres (la roue crantée) puis Exclusions (sous Détection).

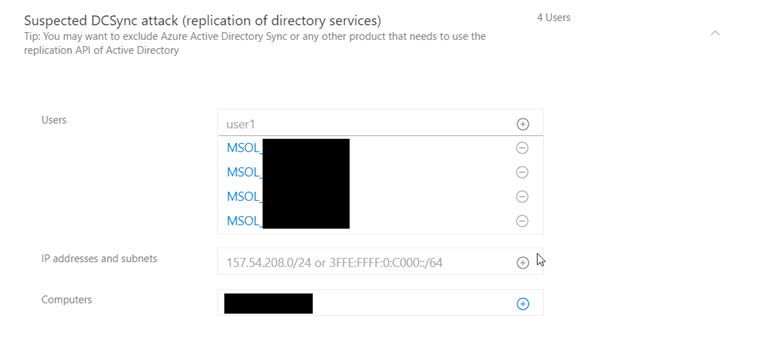

Cherchez ensuite l’alerte Suspected DCSync attack (replication of directory services) puis ajoutez les différents comptes MSOL_<XXXX> utilisés par vos serveurs Azure AD Connect. En outre, ajoutez les serveurs Azure AD Connect dans la liste des ordinateurs :

Cliquez ensuite sur Enregistrer en bas de la page.

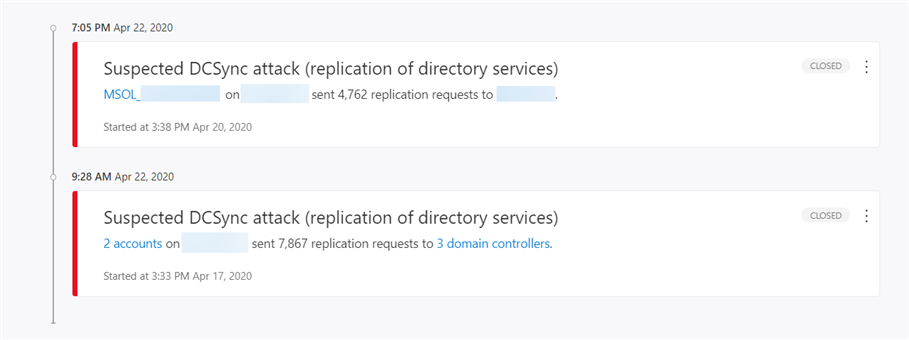

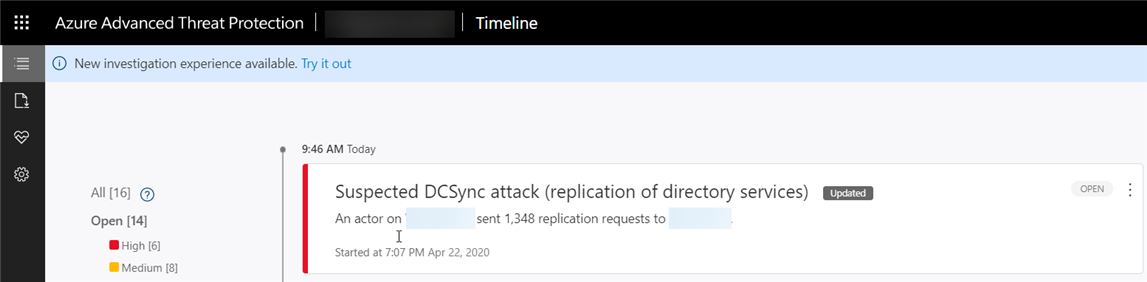

En retournant sur la chronologie, vous pouvez observer que les alertes en question, ont été fermées :