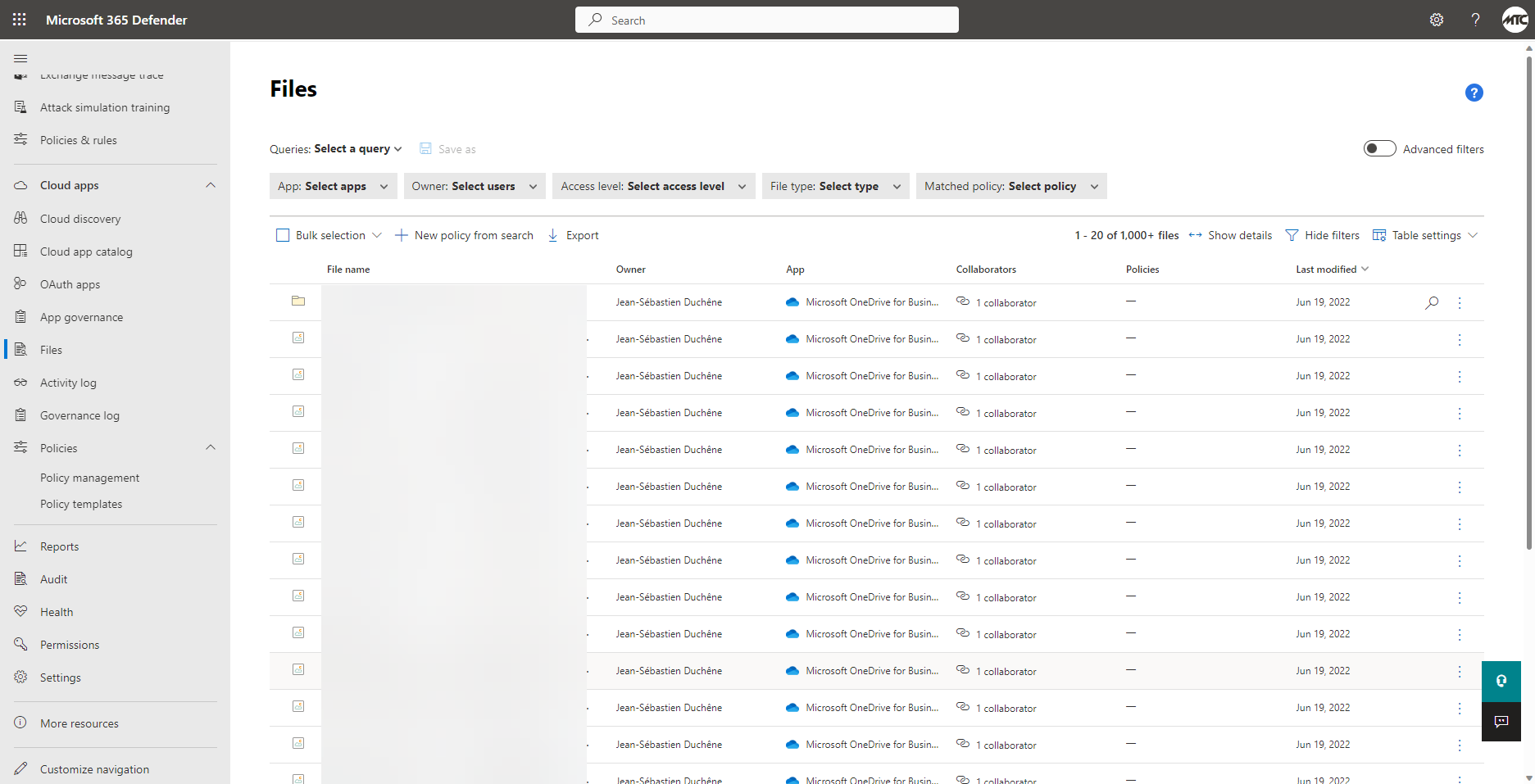

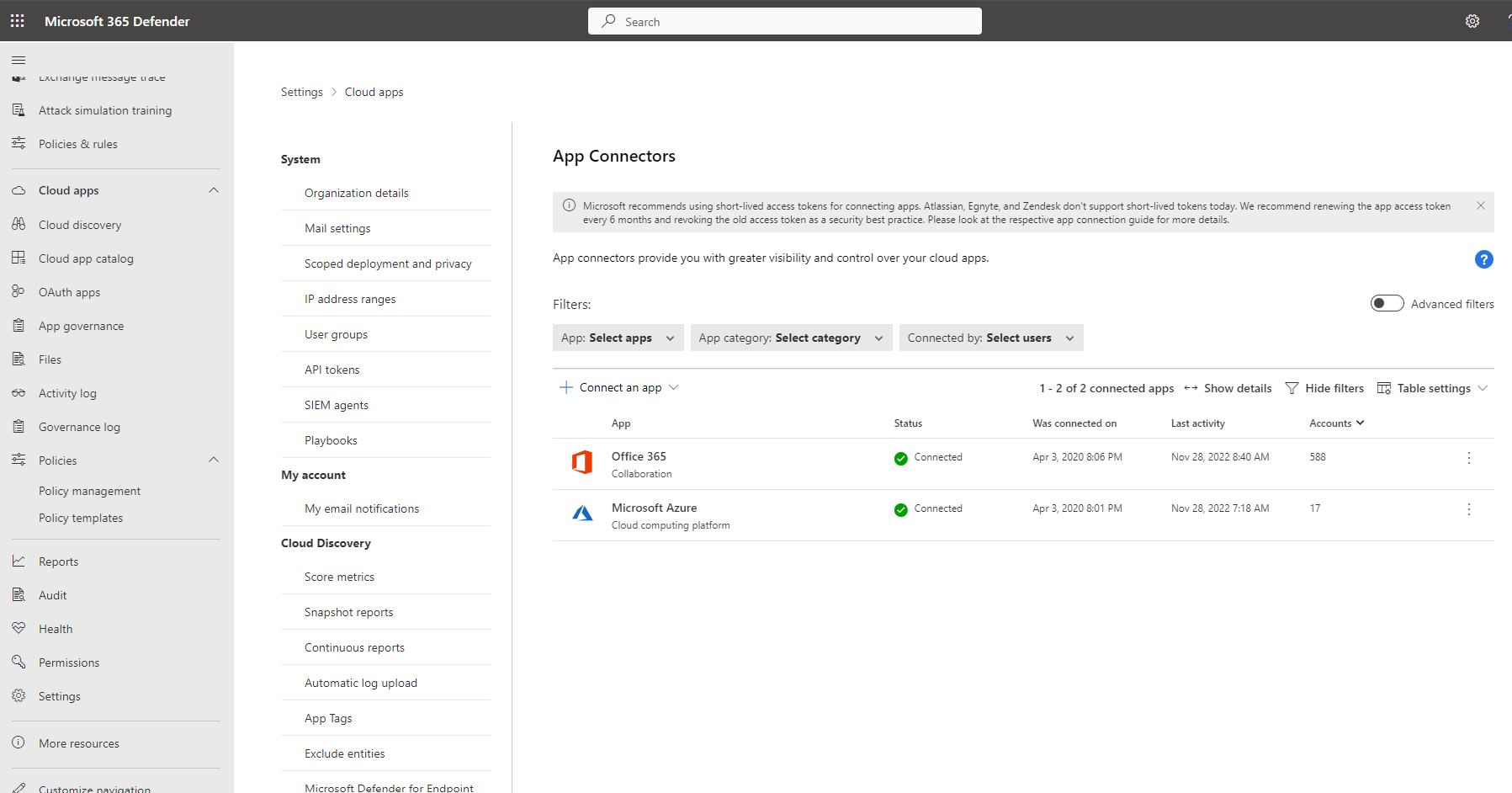

Outre les différentes solutions de sécurité indépendantes, Microsoft propose Microsoft 365 Defender. Ce service est une solution intégrée qui fournit des éléments provenant de tous les outils de sécurité dont Microsoft Defender for Endpoint (MDATP), Microsoft Defender for Office 365, Microsoft Defender for Identity, Microsoft Defender for Cloud Apps. Ces solutions regroupent des mécanismes et concepts communs comme la détection et l’investigation et la réponse automatique. Cette console regroupera les alertes et les incidents agrégés des différents services.

Parmi les nouveautés de ce mois, on retrouve :

- Preview du nouveau modèle de contrôle d'accès basé sur les rôles (RBAC) de Microsoft 365 Defender permettant aux administrateurs de sécurité de gérer de manière centralisée les privilèges de plusieurs solutions de sécurité au sein d'un seul système avec une plus grande efficacité. Il prend actuellement en charge Microsoft Defender for Endpoint, Microsoft Defender for Office 365 et Microsoft Defender for Identity. Le nouveau modèle est entièrement compatible avec les modèles RBAC individuels existants actuellement pris en charge dans Microsoft 365 Defender.

Plus d’informations sur : What's new in Microsoft 365 Defender | Microsoft Docs