Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

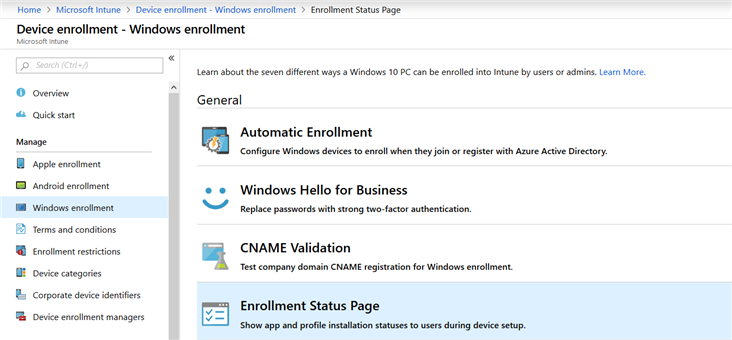

Enregistrement des périphériques

- [Windows 10] Disponibilité Générale de la page d’état d’enregistrement (Enrollment Status Page).

- [Windows 10] L’interface permettant la création d’un profile d’enregistrement Autopilot a été mis à jour pour s’aligner avec les styles d’interface d’Azure.

- [iOS] Changement dans la méthode d’authentification pour les périphériques enregistrés via Apple Configurator, Apple Business Manager, Apple School Manager, et Apple Device Enrollment Program (DEP). Microsoft Intune ne supportera plus le portail d’entreprise s’il est installé manuellement par l’utilisateur lorsque l’authentification a lieu via Setup Assistant lors de l’enregistrement. Plus d’informations sur : Mise à jour du workflow d’authentification des périphériques iOS d’entreprise avec Setup Assistant.

- [iOS] La suppression d’un périphérique à partir des portails Apple Device Enrollment Program ou Apple Business Manager est répliquée dans Microsoft Intune lors de la prochaine synchronisation.

Gestion du périphérique

- [Général] Vous n’avez plus besoin d’inclure les espaces dans les numéros IMEI lors de la recherche dans la vue All Devices.

- [Windows 10] La fonctionnalité Autopilot Reset fonctionne maintenant pour tous les périphériques et plus uniquement ceux qui ne sont pas configurés pour utiliser la page d’enregistrement d’état (ESP). Si aucune page d'état d'inscription n'a été configurée pour le périphérique lors de l’enregistrement initial, le périphérique ira directement sur le bureau après la connexion. Cela peut prendre jusqu'à huit heures pour se synchroniser et paraître conforme dans Intune.

Configuration du périphérique

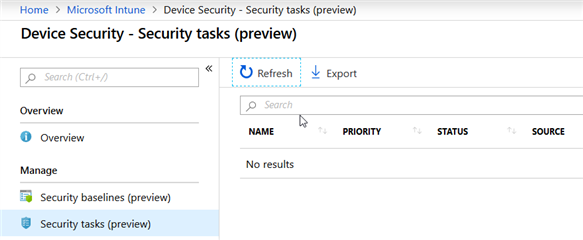

- [Général] Public Preview permettant d’utiliser Intune pour gérer les tâches de sécurité pour Microsoft Defender Advanced Threat Protection (ATP). Cette intégration avec ATP ajoute une approche basée sur les risques pour découvrir, prioriser et corriger les vulnérabilités et les erreurs de configuration des périphériques, tout en réduisant le temps entre la découverte et l'atténuation.

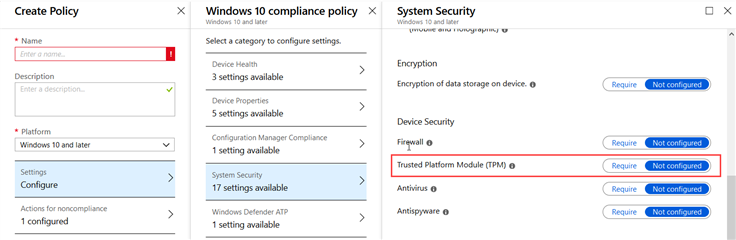

- [Windows 10] Un nouveau paramétrage de conformité permet de vérifier la version de la puce TPM sur le périphérique.

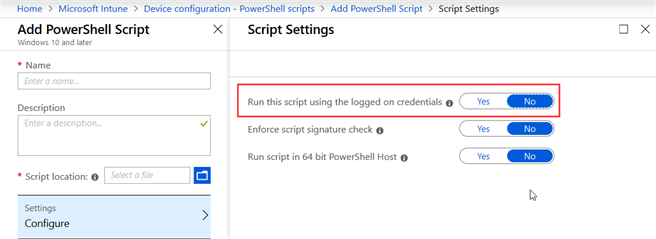

- [Windows 10] Vous pouvez configurer les scripts PowerShell pour qu'ils s'exécutent avec les privilèges d'administrateur de l'utilisateur sur le périphérique.

- [Windows 10] Microsoft a ajouté en Preview une baseline de sécurité pour Microsoft Defender Advanced Threat Protection (ATP).

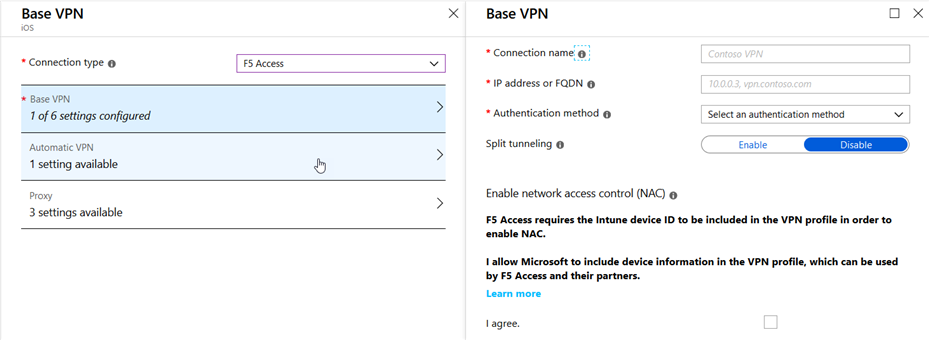

- [iOS] Support de Network Access Control par F5 Access sur les périphériques iOS. Ce supporte st apporté par la mise à jour de BIG-IP 13.1.5 (Notez que BIG-IP 14 n’est pas supporté). Vous devez ensuite intégrer BIG-IP avec Intune pour NAC et cochez le paramétrage Enable Network Access Control (NAC) sur le profile VPN dans Microsoft Intune.

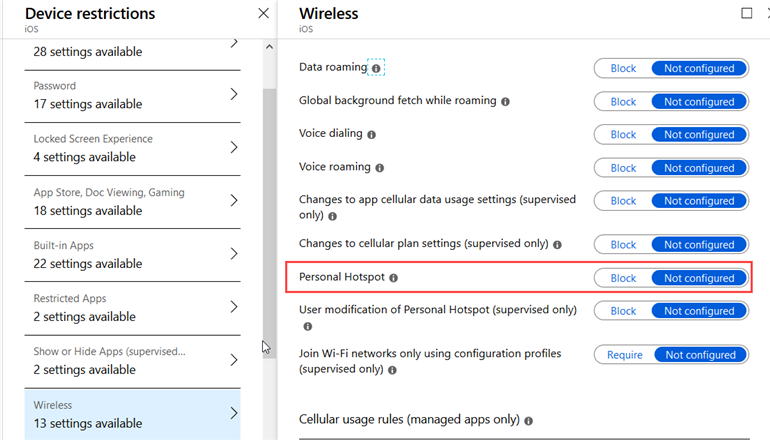

- [iOS] Vous pouvez empêcher l’utilisateur de modifier le partage de connexion personnel (supervisé uniquement) et désactiver la journalisation du serveur Siri. Ceci se fait via la création d’une stratégie de restriction (Device configuration > Profiles > Create profile > iOS comme plateforme > Device restrictions pour le type de profil).

- [iOS] Le paramétrage Password to access app store est renommé Require iTunes Store password for all purchases dans Device configuration > Profiles > Create profile > iOS pour plateforme > Device restrictions comme type de profil > App store, Doc viewing, and Gaming.

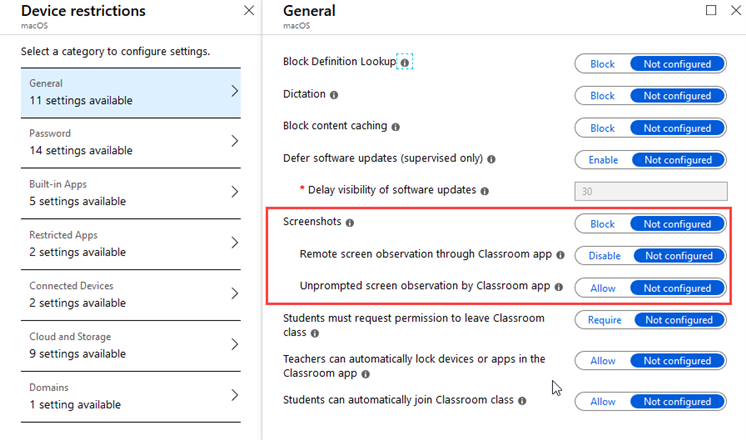

- [macOS] Nouveau paramétrage de restriction de périphériques pour l’application classroom. Ces paramétrages disponibles dans Device configuration > Profiles > Create profile > macOS comme plateforme > Device restrictions comme type de profile, permettent de bloquer les sceenshots, et de désactiver la librairie photo iCloud.

Gestion des applications

- [Android/iOS] Vous pouvez configurer comment l’utilisateur final met à jour des applications métiers via les stratégies de protection d’applications. Les utilisateurs finaux verront cette fonction dans la boîte de dialogue de lancement conditionnel avec la version minimale de l'application, qui les invitera à mettre à jour l'application métier. Vous devez fournir ces détails de mise à jour dans le cadre de votre stratégie de protection des applications (APP/MAM). Sous iOS, cette fonctionnalité nécessite que l'application soit intégrée (ou encapsulée à l'aide de l'outil de wrapping) avec le SDK Intune pour iOS v. 10.0.7 ou supérieur. Sur Android, cette fonctionnalité nécessite la dernière version du Portail d'entreprise. Pour configurer la façon dont un utilisateur final met à jour une application métier, l'application a besoin d'une stratégie de configuration d'application gérée qui lui est envoyée avec la clé com.microsoft.intune.myappstore. La valeur envoyée définira de quel magasin l'utilisateur final téléchargera l'application. Si l'application est déployée via le Portail d'entreprise, la valeur doit être CompanyPortal. Pour tout autre magasin, vous devez saisir une URL complète.

- [Android/iOS] Vous pouvez spécifier si la signature par défaut est activée dans Outlook sur iOS et Android. Vous pouvez aussi laisser l’utilisateur changer les paramétrages biométriques dans Outlook sur iOS.

- [Android] Pour faciliter la configuration et l'utilisation de la gestion d'Android Enterprise par les administrateurs, Intune ajoutera automatiquement quatre applications Android Enterprise communes à la console d'administration d'Intune :

- Microsoft Intune - Utilisé pour les scénarios entièrement gérés d'Android Enterprise.

- Microsoft Authenticator - Vous aide à vous connecter à vos comptes si vous utilisez la vérification à deux facteurs.

- Intune Company Portal - Utilisé pour les politiques de protection des applications (APP) et les scénarios Android Enterprise Work Profile.

- Managed Home Screen- Utilisé pour les scénarios Android Enterprise dédiés/kiosk.

Pour les entreprises qui ont déjà connecté leur tenant ou qui utilisent déjà Android Enterprise, il n'y a rien à réaliser. Ces quatre applications apparaîtront automatiquement dans les 7 jours suivant la fin du déploiement du service en mai 2019.

Supervision et Dépannage

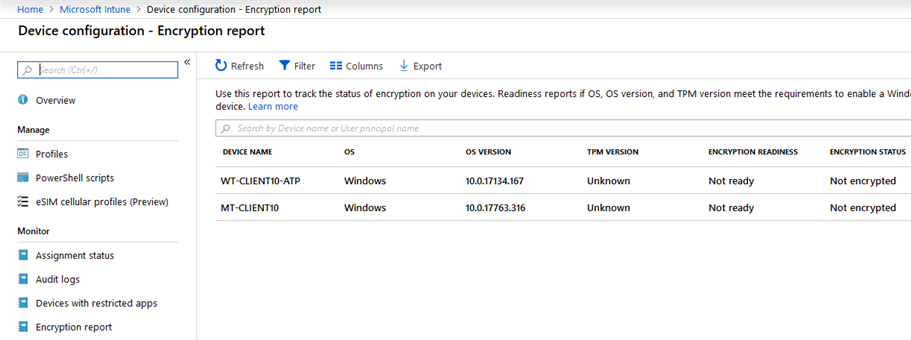

- [Windows 10] Le rapport de chiffrement des périphériques et BitLocker est en disponibilité générale.

Plus d’informations sur : https://docs.microsoft.com/en-us/intune/whats-new