L’actualité concernant la partie Modern Workplace est très riche ! Il est parfois difficile de tout s’approprier. Cet article résume les différentes annonces :

Général

- Microsoft travaille à appliquer le concept de Blockchain à l’identité de l’utilisateur en l’intégrant à son application Microsoft Authenticator. L’idée est plutôt bonne et permettrait à l’utilisateur de reprendre le pouvoir sur ses données.

- Comment l’intelligence artificielle et le graph Microsoft a permis de stopper l’attaque d’Emotet ? Microsoft revient à travers cet article sur les différents mécanismes et actions qui ont été activés pour bloquer l’attaque d’un logiciel malveillant.

- Disponibilité Générale de Compliance Manager à partir du portail Service Trust afin d’obtenir des éléments de conformité relatifs aux prérequis comme la GDPR. Ce portail est à destination des entreprises qui utilisent Microsoft Azure, Dynamics 365, et Office 365. Il comprend le score de conformité - une caractéristique qui vous permet d'effectuer des évaluations continues des risques, avec une référence de score basée sur le risque qui vous donne une visibilité sur les performances de conformité des clients par rapport aux exigences réglementaires en matière de protection des données (par exemple, GDPR, HIPAA, ISO 27001).

- Microsoft annonce le support des adresses emails au format international (EAI) pour Office 365 et Outlook.com

- Accord entre BlackBerry et Microsoft pour permettre un accès sécurisé aux documents via les applications Office et la solution BlackBerry Enterprise BRIDGE. La solution se destine principalement aux banques, cabinets d’avocats, services publics, prestataires de santé…

Windows 10

- Microsoft a annoncé le support de sa solution Windows Defender Advanced Threat Protection (ATP) par Windows 7 et Windows 8.1 d’ici l’été. Ceci demandera aux entreprises d’acheter une licence Windows 10 E5 pour ces postes. Ce service initialement inclus dans Windows 10 est une solution d’analyse, d’investigation et de réponse (forensic) permettant d’améliorer la détection et l’alerting, d’offrir des actions de réponse et d’offrir une vision courante des attaques possibles. Il permet de répondre à des attaques comme celles de ransomwares, malwares, etc.

- Microsoft propose une solution d’impression Cloud hybrid (Hybrid Cloud Print) qui permet aux machines Windows 10 joints à Azure Active Directory et gérées de manière moderne de pouvoir continuer à imprimer. Cette solution permet d’étendre le rôle Windows Print Server afin d’offrir des mécanismes d’authentification à facteurs multiples, de protection de l’identité et de SSO pour les périphériques modernes. L’utilisateur retrouve une expérience similaire à celle qu’il a quand sa machine est jointe à Active directory avec la découverte et l’installation d’imprimante via le panneau de paramétrage.

Enterprise Mobility + Security

- Amélioration des détections de menaces pour Microsoft Cloud App Security et Office 365 Cloud App Security. Microsoft a donc introduit de nouvelles stratégies qui représentent différentes détection et scénarios d’usages comme par exemple les voyages impossibles, les tentatives de connexions en échec, les activités provenant des IPs suspicieuses. Ces règles incluent des mécanismes de Machine Learning pour adapter et réduire les faux positifs.

- De nouvelles capacités d'investigation des alertes dans le journal des activités avec la nouvelle version de "User Insights". Cela comprend des renseignements comme le nombre d'alertes, les activités et l'endroit d'où elles ont eu lieu.

Azure Active Directory

- On retrouve la Public Preview d’un outil What If pour les stratégies d’accès conditionnel. Cet outil permet de savoir quel serait le comportement des stratégies d’accès conditionnel en fonction des différentes conditions (périphériques, emplacements, services, etc.).

- Preview du nouveau module PowerShell pour Azure Active Directory proposant notamment des cmdlets pour Azure AD Application Proxy. Celui-ci permet de créer de nouvelles applications, de changer les paramétrages SSO d’une application, d’assigner des certifications à l’application pour permettre l’utilisation d’un domaine personnalisé. Il permet aussi d’assigner un connecteur différent à une application, d’obtenir tous les connecteurs d’un groupe spécifiques et de faire la majorité des contrôles d’administration.

Microsoft Intune

- Microsoft supporte enfin le déploiement de profils Email pour une infrastructure Exchange On-Premises sur les applications Outlook pour iOS et Android. Vous devez utiliser iOS 10 et Android 5.0+. Vous devez utiliser le protocole ActiveSync avec l’authentification Basic.

- Disponibilité Générale des APIs Microsoft Graph pour Microsoft Intune. Microsoft Intune bénéficie des capacités offertes par l’API Microsoft Graph afin de scripter des tâches d’administration. L’API Microsoft Graph permet d’accéder aux données et de réaliser des actions diverses et variées comme la lecture ou la modification.

- Adaptation sur le changement sur la sécurité des stratégies de conformité avec accès conditionnel.

- Support de plusieurs tokens d’identification pour les programmes Apple Device Enrollment Program (DEP). L’administrateur pourra aussi s’authentifier avec le portail d’entreprise en lieu et place de l’assistant de configuration Apple lors de l’enregistrement du périphérique avec l’affinité périphérique utilisateur. Les nouveaux tenants créés après le 7 février sont déjà préposés pour ce scénario. Pour les tenants existants, Microsoft informera les entreprises via le centre de messages.

- Dépréciation du SDK Microsoft Intune App pour Cordova.

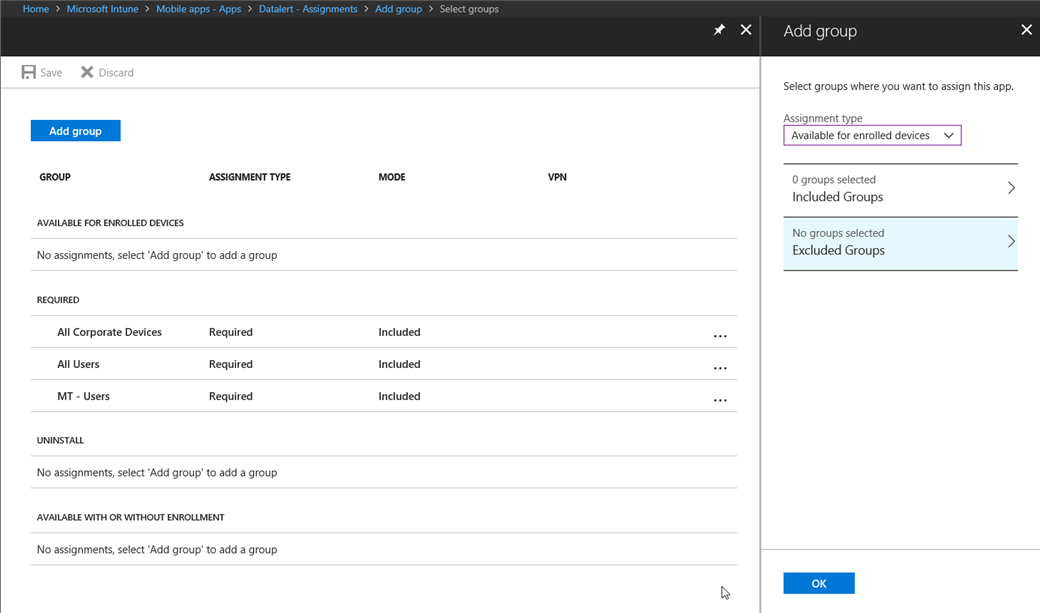

- Changement dans le processus de déploiement/assignement des applications pour offrir une option d’exclusion de groupes.

Azure Information Protection

- Harmonisation des stratégies pour la classification et la protection entre Office 365 et Azure Information Protection. Ceci signifie que la même classification par défaut peuvent être utilisées dans Office 365 et Azure Information Protection, et les labels que vous créez dans l'un ou l'autre de ces services seront automatiquement synchronisées avec l'autre. Ce changement permet également de s'assurer qu'au fil du temps, les labels sont reconnues et compris dans toutes les solutions de protection de l'information - y compris Azure Information Protection, Office 365 Advanced Data Governance, Office 365 Data Loss Prevention et Microsoft Cloud App Security.

- Nouvelle fonctionnalité appelée Encrypt Only dans Office 365 Message Encryption permettant aux utilisateurs d’envoyer des e-mails chiffrés à n'importe quel destinataire, qu'ils soient internes ou externes à l'entreprise, et la protection suit le cycle de vie du courrier électronique. Cela signifie que les destinataires peuvent copier, imprimer et transférer le courriel et que le chiffrement ne sera pas supprimé. Cette nouvelle stratégie offre une plus grande flexibilité quant au type de protection qui peut être appliqué à vos courriels sensibles.

- Disponibilité Générale d’Azure Information Protection Scanner. Cet outil pour le service Azure Information Protection (AIP) de l’Enterprise Mobility + Security (EMS) permet d’appliquer un label par défaut sur des fichiers stockés sur des serveurs de fichiers ou des serveurs SharePoint. Pour rappel, Azure Information Protection permet de classifier et labéliser la donnée au moment de la création en fonction de différentes catégories. L’administrateur peut ensuite appliquer des stratégies de protection embarquée dans la donnée en fonction de la classification appliquée. Ce service est issu du rachat de Secure Islands et vient englober Azure Rights Management (RMS).

- Preview de la classification native des fichiers dans les applications SaaS avec l’intégration d’Azure Information Protection et Microsoft Cloud App Security.

- Preview du support natif de la classification pour Word, PowerPoint, Excel sur Mac.

- Preview du SDK Information Protection pour la classification et la protection avec des applications Microsoft ou Non-Microsoft. Le SDK est disponible pour Windows, Mac, et Linux.

- Microsoft va enrichir le nombre de types d’informations sensibles pour aller au-delà des 80 déjà présents par défaut.

Windows Analytics

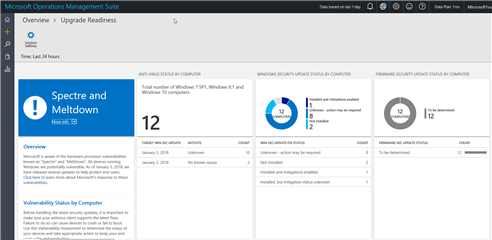

- Le service Windows Analytics Update Compliance permet d’évaluer la protection des BIOS concernant les vulnérabilités Spectre et Meltdown. Le service vous dit si la machine a une version de firmware du BIOS qui corrige les vulnérabilités de Meltdown et Spectre. Dans un premier temps, ce statut sera limité à la liste des mises à jour approuvées et disponibles de sécurité du firmware d'Intel4. Microsoft ajoutera les données d'autres partenaires CPU (chipset) au fur et à mesure qu'elles seront disponibles pour Microsoft.

- .

Office 365 et Office

- Microsoft a adapté la stratégie de support du client d’Office 365 ProPlus en annonçant que :

- Office 365 ProPlus sur Windows 10 ne sera supporté que sur des versions en cours de support de Windows 10 Semi-Annual Channel (SAC)

- A partir du 14 Janvier 2020, Office ProPlus ne sera plus supportés sur toutes les versions Windows 10 LTSB ou LTSC (Long-Term Servicing Channel), les versions de Windows Server 2016 ainsi que les plus anciennes, Windows 8.1 et les versions plus anciennes de Windows.

- Microsoft a en outre annoncé l’arrivée d’Office 2019 pour la seconde partie de l’année 2018 (surement octobre) avec l’ensemble des applications et des composants serveurs correspondants (Exchange, SharePoint, Skype for Business). Office 2019 sera supporté sur toutes les versions en cours de support de Windows 10 Semi-Annual Channel (SAC) ainsi que sur Windows 10 Enterprise LTSC 2018 et la prochaine version LTSC de Windows Server. Cette version ne sera disponible que sous la forme d’une installation Click-to-Run (C2R). L’installation via la technologie MSI ne sera plus proposée que pour les composants serveurs (Exchange, SharePoint et Skype for Business). Il est à noter que Microsoft fait une entrave à sa stratégie habituelle de support puisque cette version sera supportée pour 5 ans en support standard et 2 ans supplémentaires en support étendu (contre 5 habituellement). Ainsi le support étendu de cette version sera fixé pour le 14 octobre 2025.

- À partir de la version Semi-Annual Channel - Targeted (SAC-T) de mars du client Office 365 ProPlus, l'installateur C2R peut être scripter pour supprimer automatiquement les anciennes applications MSI Office avant d'installer Office 365 ProPlus.

- Public preview des stratégies de nommage Azure Active Directory pour les groupes Office 365. Vous pouvez utiliser cette nouvelle fonctionnalité pour appliquer des conventions de nommage cohérentes pour les groupes Office 365 et empêcher l'utilisation de mots spécifiques dans les noms de groupes et les alias. Une politique de nommage peut vous aider, vous et vos utilisateurs, à identifier le département, le bureau ou la région géographique à partir duquel le groupe a été créé. Il peut également aider à identifier un groupe dans la liste d'adresses globale et à bloquer les mots inappropriés dans les noms de groupe.

- La co-édition arrive sur iOS et Mac. Vous saurez qui d'autre travaille avec vous dans un document, vous verrez où ils travaillent et vous pourrez voir les changements. Le co-auteur est déjà disponible sur les applications Office pour Windows, Office for Android et Office Online.

- C’est aussi la disponibilité générale de la fonction de sauvegarde automatique sur Word, Excel, et PowerPoint sur Mac pour Office 365 pour les utilisateurs qui sauvegardent les documents dans OneDrive et SharePoint.

- Nouvelle fonctionnalité de restauration de fichiers pour OneDrive for Business. Files Restore est une solution complète de restauration en libre-service qui permet aux administrateurs et aux utilisateurs finaux de restaurer les fichiers depuis n'importe quel moment au cours des 30 derniers jours. Si un utilisateur soupçonne que ses fichiers ont été compromis, il peut enquêter sur les changements de fichiers et permettre aux propriétaires de contenu de revenir dans le temps à n'importe quelle seconde au cours des 30 derniers jours. Désormais, les utilisateurs et les administrateurs peuvent revoir les modifications à l'aide des données d'activité pour trouver le moment exact du retour.

- Les applications Office et OneDrive iOS prennent désormais en charge le drag-n-drop pour le contenu et les fichiers. La prise en charge du drag-n-drop pour iOS vous permet également de déplacer des fichiers vers et depuis OneDrive et d'autres sources, comme SharePoint ou iMessage, ce qui facilite l'organisation du contenu dispersé entre différentes applications et services.

- OneDrive for iOS prend désormais en charge nativement la nouvelle application iOS 11 Files. Cela signifie que les utilisateurs d'iPhone et d'iPad peuvent télécharger, accéder, éditer et enregistrer du contenu sur OneDrive ou SharePoint à partir de n'importe quelle application iOS qui prend en charge l'intégration des applications File.

- L’application OneDrive sur iOS permet de prévisualiser plus de 130 types de fichiers différents dont Adobe Photoshop et les objets 3D.

- La nouvelle expérience de recherche dans Outlook pour iOS exploite Microsoft Graph pour afficher les meilleurs résultats de vos contacts, itinéraires de voyage à venir, livraisons de colis, pièces jointes récentes et plus encore.

- Word pour Mac supporte maintenant Immersive Reader et Read Aloud, des outils auparavant disponibles dans Word pour Windows et les applications mobiles.

Collaboration

- Microsoft propose une offre pour les entreprises qui utilisent des services de partage tels que Box, Dropbox, ou Google et qui souhaiteraient passer à Office 365 et OneDrive for Business. Microsoft facilite la transition pour les nouveaux clients en leur offrant gratuitement OneDrive for Business pour la durée restante de leur contrat existant avec Box, Dropbox ou Google. Cette offre est valable du 6 février 2018 au 30 juin 2018 pour les entreprises qui ne sont pas encore clientes de OneDrive for Business ou d'Office 365 et qui s'engagent pour un minimum de 500 utilisateurs.

- Concernant Microsoft Teams, on retrouve les annonces suivantes :

- Vous pouvez maintenant inclure des cartes interactives d'applications dans les conversations de la même manière que vous ajouteriez un émoji ou un GIF.

- En un clic, vous pouvez apporter des informations importantes, comme une tâche de Trello, dans une conversation ou un chat sur un canal.

- Vous pouvez trouver de nouvelles applications et de nouveaux services dans Teams avec le nouveau Store, où vous pouvez rechercher des applications par nom ou par catégorie.

- Microsoft introduit une boite de commande permettant d’intégrer les recherches et les commandes.

- De nouvelles applications sont disponibles avec notamment Freehand by InVision, Microsoft Flow, +BI Collaboration, Axure Share, Cellip 365 Response Group, iCliniq MD, iGlobe CRM for Teams, MeisterTask, Perfony, Tasks in a box for Teams, Teams App Studio, YellowAnt, Who, Stocks, Places, News, Images, et Wikipedia Search.

- Concernant Microsoft Planner, on retrouve 4 nouvelles fonctionnalités :

- Une vue de planification permet de donner des éléments pour respecter les échéances, planifier à l'avance et comprendre l'état du projet avec la possibilité de visualiser le planning des tâches.

- Les options Groupes et Filtres dans Planner vous donnent un aperçu plus approfondi de vos tâches pour vous aider à respecter les délais clés. Par exemple, filtrez vos tâches par date d'échéance pour mieux comprendre les échéances imminentes. Ou utilisez la fonction Groupe pour afficher les tâches qui n'ont pas encore été lancées, afin que vous puissiez prioriser votre travail.

- Vous pouvez recevoir une notification par courriel résumant les tâches à accomplir au cours de la semaine à venir.

- Flux au format iCalendar (bientôt disponible) – Vous pourrez publier les tâches dans votre calendrier. En ajoutant vos tâches à votre calendrier Outlook, vous ne perdrez jamais de vue les tâches en cours et à venir, ce qui vous aidera à atteindre vos objectifs.

Sécurité

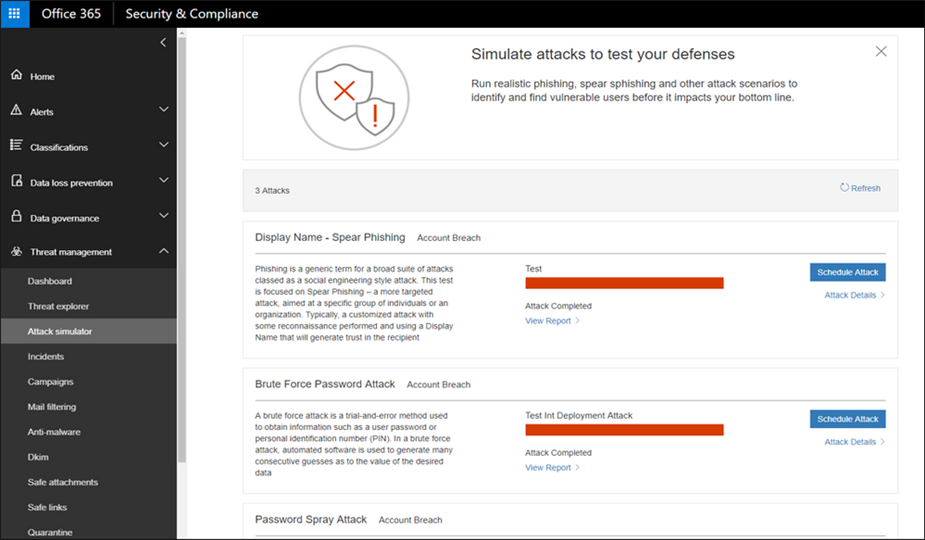

- Public Preview du simulateur d’attaques pour Office 365 Threat Intelligence. Le simulateur d'attaque permet d’avoir une plus grande proactivité pour la sécurité. Avec Attack Simulator, les administrateurs peuvent lancer des attaques simulées sur leurs utilisateurs finaux, déterminer le comportement des utilisateurs finaux en cas d'attaque, mettre à jour les politiques et s'assurer que des outils de sécurité appropriés sont en place pour protéger l'entreprise contre les menaces. La Preview du Simulateur d'Attaques comprend trois scénarios d'attaques suivants :

- Display Name Spear Phishing Attack: L'hameçonnage est le terme générique utilisé pour désigner les attaques conçues pour collecter des informations d'identification personnelle (PII). Le Spear Phishing est un sous-ensemble de ce type d'attaque qui est ciblé et qui vise souvent un groupe, une personne ou une organisation en particulier. Ces attaques sont personnalisées et tendent à exploiter un nom d'expéditeur qui génère la confiance du destinataire.

- Password Spray Attack: Afin d'empêcher les pirates de deviner les mots de passe des comptes utilisateurs, il y a souvent des politiques de blocage de compte. Cependant, si vous prenez un seul mot de passe et que vous l'essayez contre tous les comptes d'une organisation, il ne déclenchera pas de lock-out. L'attaque Password Spray tire parti des mots de passe couramment utilisés et cible de nombreux comptes dans une organisation avec l'espoir que l'un des titulaires de compte utilise un mot de passe commun qui permet à un pirate d'entrer dans le compte et d'en prendre le contrôle. A partir de ce compte compromis, un pirate peut lancer plus d'attaques en prenant l'identité du titulaire du compte.

- Brute Force Password Attack: Ce type d'attaque consiste à ce qu'un hacker essaie de nombreux mots de passe ou phrases de passe avec l'espoir de deviner éventuellement correctement. L'attaquant vérifie systématiquement tous les mots de passe et toutes les phrases de passe possibles jusqu' à ce que le mot de passe correct soit trouvé.