Ce blog traite des étapes nécessaires pour configurer un sonus SBC 1000/2000 afin de pouvoir utiliser son identité AD pour s'authentifier dans la passerelle au lieu d'utiliser des comptes locaux

L'intégration AD est de deux types, pour l'authentification ou le routage d'appel.

La passerelle Sonus SBC peut agir comme un client Active Directory afin de vous permettre d'utiliser votre identité AD.

La passerelle supporte les formats suivants:

- username simple alphanumeric format – applicable to local and RADIUS users

- user@domain format – applicable to Active Directory and known as the userPrincipalName attribute

- domain\username

Notes:

- Global Catalog binds are not supported. Only LDAP binds are used to query and collect Active Directory data.

- If for some reason the Active Directory server is unreachable, access to UX will fall back to local-only.

- Anonymous binds to AD are typically not supported by the domain controller

- If an AD user belongs to a Group which is not mapped to a UX access level, this user's access will be denied on the UX.

Les étapes de configurations sont les suivantes.

1/ Configuration services Active Directory

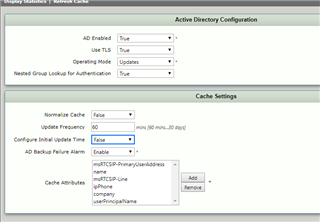

Naviguer vers Auth and Directory Services > Active Directory > Configuration.

Préciser les informations suivantes (dépendamment de votre environnement):

(Dans mon scénario, la passerelle sert aussi pour le routage)

- Activé le mode AD

- Si les DC supportent TLS, activé le paramètre

- Mode d'opération, précisé "Updates"

- Définir la fréquence

- Précisez les attributes que vous souhaitez conserver dans le cache local.

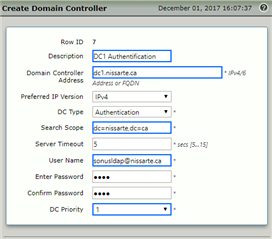

2/ Ajouter un contrôleur de domaine

Naviguer vers Auth and Directory Services > Active Directory > Domain Controllers

Faire "ajouter", préciser les informations suivantes (dépendamment de votre environnement):

- Description

- Addresse ou fqdn du DC

- Type du DC configuré, Authentification ou routage d'appel

- le compte AD utilisé pour l'intégration ldap dédié aux passerelles

- La priorité du DC

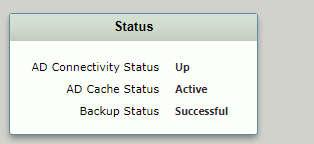

Une fois appliquer, vous pouvez valider le status:

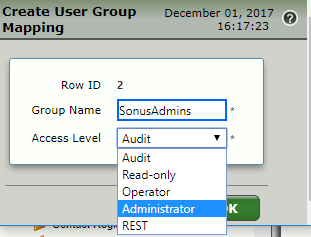

3/ Définir les associations entre les groupes AD et les niveaux d'accès sur la passerelle

Naviguer vers Security > Remote Auth Permissions > AD User Group

Préciser le nom du groupe AD, associer un niveau d'acces:

5/ Test requete AD

Vous pouvez valider de plusieurs manières si votre intégration fonctionne.

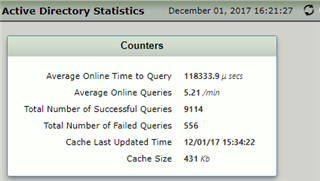

Au niveau de la configuration des services Active Directory, valider dans "display statistics" le status de votre intégration:

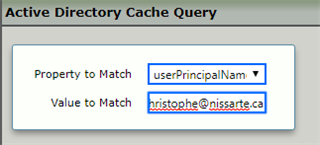

Naviguer vers Diagnostics > Query Active Directory Cache

Valider si la passerelle est en mesure de trouver votre UPN

4/ Identifier sur la passerelle avec une identité AD ayant le groupe associé dans vos passerelles

Pour informations:

Operating mode: