Ceci est une mise a jour du blog https://microsofttouch.fr/default/b/christophe/posts/skype-for-business-microsoft-teams-faire-une-capture-reseau-avec-une-passerelle-audiocodes

Dans le cadre d'un session de troubleshooting, vous pouvez être amené a devoir analyser des traces réseaux de votre passerelle Audiocodes

Deux options:

- Utiliser le mode Debug Recording de la passerelle;

- Utiliser une stratégie de port mirroring si vous avez une interface disponible pour cela afin que le trafic réseau sur un port soit copié passivement sur un autre port.

L'équipement vous permet d'activer le mode Debug Recording et d'envoyer ces paquets à un serveur de collecte défini. Le mécanisme de DR duplique tous les messages envoyés et/ou reçus par la passerelle et les envoi à une adresse IP externe ou à un fichier.

Plusieurs types de messages peuvent être collectés:

- DSP (Digital Signal Processor)

- Trace PSTN

- Messages de contrôles

- Streams réseaux

Étapes pour effectuer une capture réseau via l'interface web (dans cette exemple, il s'agit d'une capture SIP+Média).

1/ Activation du mode Debug (Troubleshoot tab > Logging > Debug Recording)

- Préciser l'IP de destination des paquets et le port

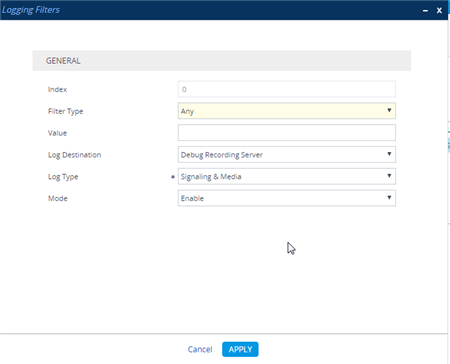

2/ Configuration du mode Debug (Troubleshoot tab > Logging > Logging Filters Table)

Plusieurs personnalisation du mode debug sont possible afin de réduire la consommation du processeur et minimiser l'impact négatif sur les performances VoIP, comme filtrer les messages syslog ou définir des filtres sur des paramètres comme un IP Group, un SRD...

Au minimum, sélectionner le type de log et activer le mode.

Les personnalisations suivantes sont envisageables:

Types de filtres:

[1] Any (default)

[2] Trunk ID = Filters according to a specified Trunk ID (applicable only to the Gateway application)

[3] Trunk Group ID = Filters according to a specified Trunk Group ID (applicable only to the Gateway application)

[4] Trunk & B-channel = Filters according to a specified Trunk and B-channel (applicable only to the Gateway application)

[5] FXS or FXO = Filters according to a specified FXS or FXO port.

[6] Tel-to-IP = Filters according to a specified Tel-to-IP routing rule listed in the Outbound IP Routing table (applicable only to the Gateway application)

[7] IP-to-Tel = Filters according to a specified IP-to-Tel routing rule listed in the Inbound IP Routing table (applicable only to the Gateway application).

[8] IP Group = Filters according to a specified IP Group ID listed in the IP Group table

[9] SRD = Filters according to a specified SRD ID listed in the SRD table

[10] Classification = Filters according to a specified Classification rule listed in the Classification table (applicable only to the SBC application)

[11] IP-to-IP Routing = Filters according to a specified SBC IP-to-IP routing rule listed in the IP-to-IP Routing table (applicable only to the SBC application)

[12] User = Filters according to a specified user defined by username or user@host.

[13] IP Trace = Filters according to a specified IP network trace wireshark-like expression.

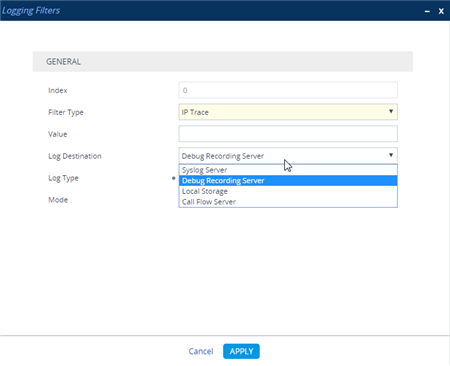

Destination des logs:

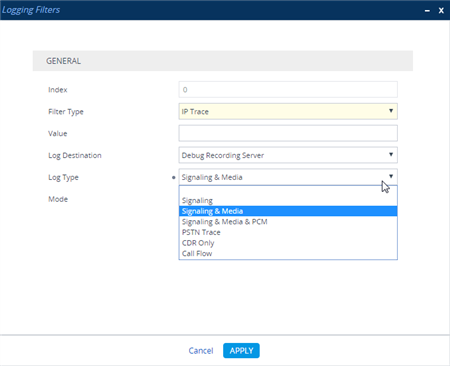

Type de log:

[0] None (default)

[1] Signaling = Information related to signaling such as SIP signaling messages, Syslog, CDR, and the device's internal processing messages.

[2] Signaling & Media = Signaling and media (RTP/RTCP/T.38).

[3] Signaling & Media & PCM = Signaling, media, and PCM (voice signals from and to TDM).

[4] PSTN trace = ISDN and CAS traces - applicable only for Trunk-related filters.

3/ Collecter et lire les messages avec Wireshark

Afin de pouvoir analyser le résultat de cette collecte de paquet avec Wireshark, le plugin Audiocodes est nécessaire.

Accessible ici: https://www.audiocodes.com/library/firmware

L'url amene sur une page offrant différents plugins en fonction de votre version de client Wireshark.

Choisir:

puis la version adéquate

Une fois téléchargé et décompréssé, selectionner le répertoire en finction de votre type de processeur:

● plugins.zip: Pour version 32-bit

● Plugins_x64.zip: Pour version 64-bit

Pour un modele processeur 64-bit, sélectionner le contenu du répertoire Plugins_x64.zip

Puis copier ces fichiers dans le repertoire plugins\<Wireshark version>\epan de l'emplacement d'installation de votre client Wireshark.

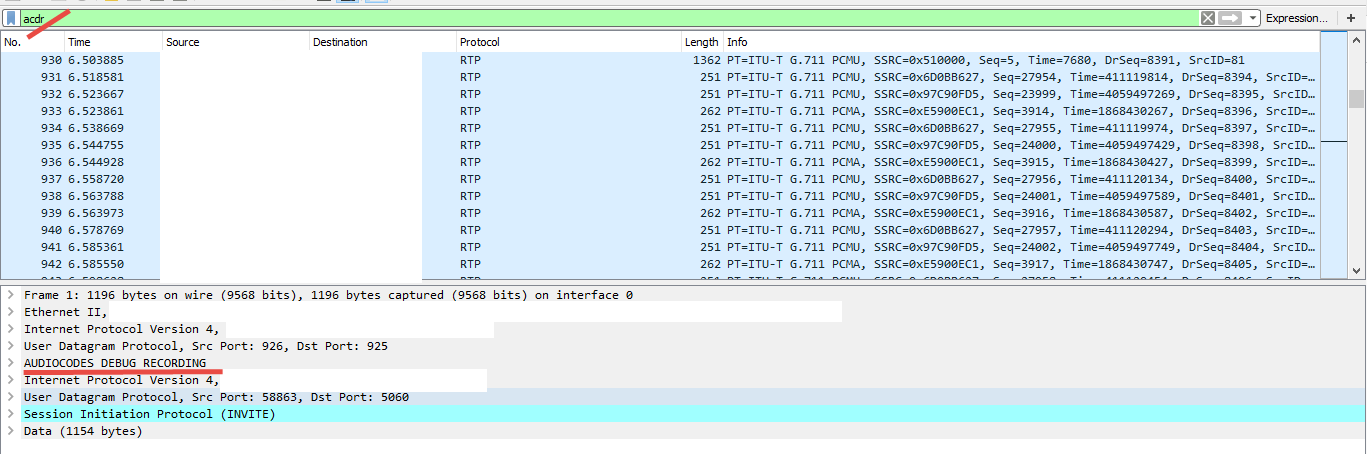

Une fois les opérations finalisées, lancer le client wireshark, le filter "acdr' permet d'identifier les messages venant du debug recording, le contenu des messages est maintenant disponible pour analyse.