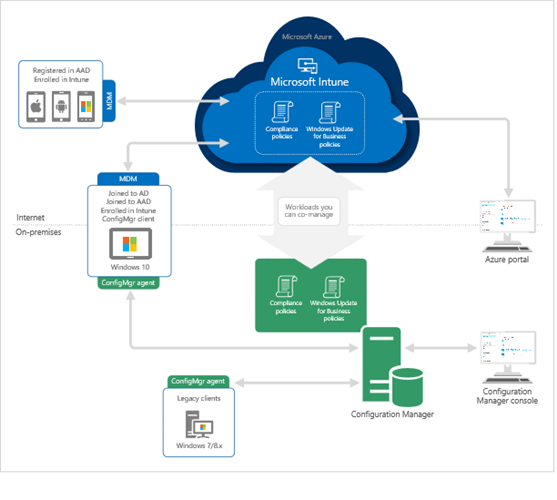

Microsoft vient d’annoncer la mise à disposition d’un nouvel ensemble de fonctionnalités pour Microsoft Intune.

Les fonctionnalités suivantes sont ajoutées :

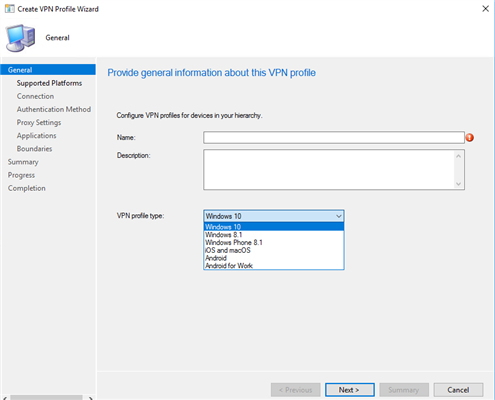

Enregistrement

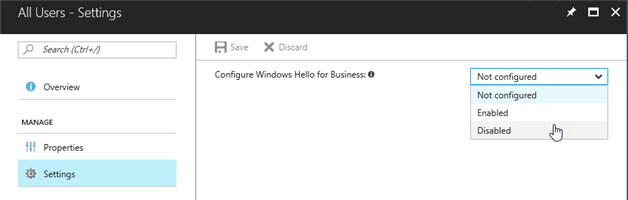

- [Général] Vous pouvez maintenant créer des restrictions d’enregistrement personnalisés sur le type de périphérique et sur la limite de périphériques pour des groupes d’utilisateur. Le Portail Intune vous permet de créer jusqu' à 25 instances de chaque type de restriction pouvant être affectées à des groupes d'utilisateurs. Les restrictions affectées au groupe annulent les restrictions par défaut. Toutes les instances d'un type de restriction sont gérées dans une liste strictement ordonnée. Cet ordre définit une valeur prioritaire pour la résolution des conflits. Un utilisateur affecté par plus d'une instance de restriction n'est limité que par l'instance ayant la plus haute priorité. Vous pouvez modifier la priorité d'une instance donnée en la faisant glisser vers une autre position dans la liste. Cette fonctionnalité sera disponible avec la migration des paramètres Android for Work du menu Android For Work enrollment vers le menu Enrollment Restrictions. Comme cette migration peut prendre plusieurs jours, le compte peut être mis à niveau pour d'autres parties de la version de novembre avant que l'affectation de groupe ne soit activée pour les restrictions d'affiliation.

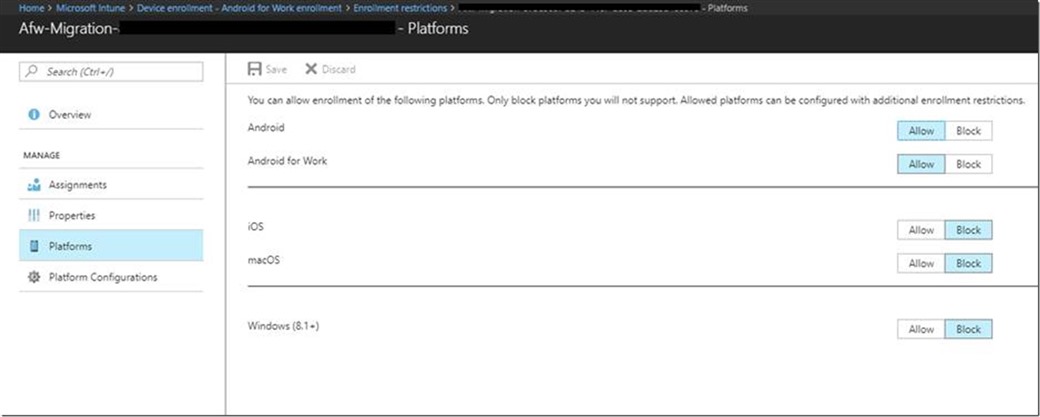

- [Android] Microsoft change la façon dont vous pouvez gérer les périphériques Android avec ou sans Android for Work avec Microsoft Intune. Il va devenir de gérer les deux modes indépendamment l’un de l’autre. Vous allez pouvoir :

- Bloquer l’enregistrement des plateformes indépendamment les unes des autres.

- Configurer les restrictions de plateforme (Version minimum et maximum, et BYOD) indépendamment pour Android et Android for Work.

- Les restrictions d’enregistrement liées à Android for Work précédemment présentes dans Device Enrollment – Android for Work Enrollment, seront reportés dans Device Enrollment – Enrollment Restrictions – Device Type Restrictions.

Gestion des périphériques

- [General] Support de la haute disponibilité du connecteur Exchange On-Premises. Vous pouvez maintenant avoir plusieurs rôles Client Access Server (CAS) pour le connecteur Exchange On-Premises. Par exemple, en cas de défaillance du CAS principal, le connecteur Exchange reçoit une requête pour revenir à une autre CAS. Cette fonction garantit que le service n'est pas interrompu.

- [Général] Les administrateurs peuvent maintenant définir des paramètres supplémentaires lors de la création d'un profil SCEP sur les plates-formes Windows, iOS, macOS et Android. Les administrateurs peuvent définir l'IMEI, le numéro de série ou le nom commun.

- [Windows 10 1709+] Lors de la réinitialisation des paramètres d'usine de Windows 10 à partir de la version 1709, les administrateurs peuvent spécifier si l'enregistrement de l'appareil et d'autres données provisionnées sont conservées sur un appareil lors de la réinitialisation d'usine. Les données suivantes sont conservées lors d’une réinitialisation d’usine :

- Comptes utilisateurs associés à l'appareil

- Etat machine (joindre domaine, Azure Active Directory-joined)

- Inscription au MDM

- Apps OEM installés (applications installées en magasin et Win32)

- Profil utilisateur

- Données utilisateur en dehors du profil utilisateur

- Autologon utilisateur

Les données suivantes ne sont pas conservées :

-

- Fichiers utilisateur

- Applications installées par l'utilisateur (applications stockées et Win32)

- Réglages de l'appareil sans défaut

- [iOS] Vous pouvez maintenant initier un redémarrage de périphériques supervisés iOS 10.3+ à partir des actions de périphériques. Cette commande demande à ce que le périphérique soit supervisé et qu’il est le droit d’accès Device Lock. Le redémarrage a lieu idéalement. Les périphériques iOS verrouillés par un mot de passe ne se reconnecteront pas au wifi après le redémarrage et ne pourront donc plus communiquer avec le serveur.

- [iOS] Vous pouvez maintenant utiliser le Single Sign-on pour les utilisateurs iOS qui utilisent des applications développées pour regarder les identifiants utilisateurs.

- [iOS] Vous pouvez maintenant voir si les périphériques iOS ont l’Activation Lock activé. Cette fonctionnalité se trouvait auparavant dans l'Intune du portail classique.

- [macOS] Vous pouvez verrouiller un périphérique macOS perdu et définir un code PIN de récupération à 6 chiffres. Lorsqu'elle est verrouillée, la tuile Device overview affiche le code PIN jusqu' à ce qu'une autre action de l'appareil soit envoyée.

- [macOS] Dès le début de l'année 2018, Jamf enverra les informations d'état des périphériques macOS à Intune, qui les évaluera ensuite pour s'assurer de leur conformité avec les politiques définies dans la console Intune. En fonction de l'état de conformité des périphériques et d'autres conditions (telles que l'emplacement, le risque utilisateur, etc.), l'accès conditionnel renforcera la conformité pour les périphériques macOS accédant au cloud et aux applications sur site liées à Azure AD, y compris Office 365.

Configuration des périphériques

- [Général] Support de plusieurs connecteurs Network Device Enrollment Service (NDES).

- [Windows 10] Le service Windows Defender Advanced Threat Protection (WDATP) permet aux administrateurs de gérer la fréquence des rapports pour les périphériques gérés. Grâce à la nouvelle option Expedite de fréquence des rapports de télémétrie, WDATP collecte des données et évalue les risques plus fréquemment. Le reporting par défaut optimise la rapidité et les performances. L'augmentation de la fréquence de collecte peut être utile pour les périphériques à risque élevé. Ce paramètre se trouve dans le profil ATP de Windows Defender dans les configurations de périphérique.

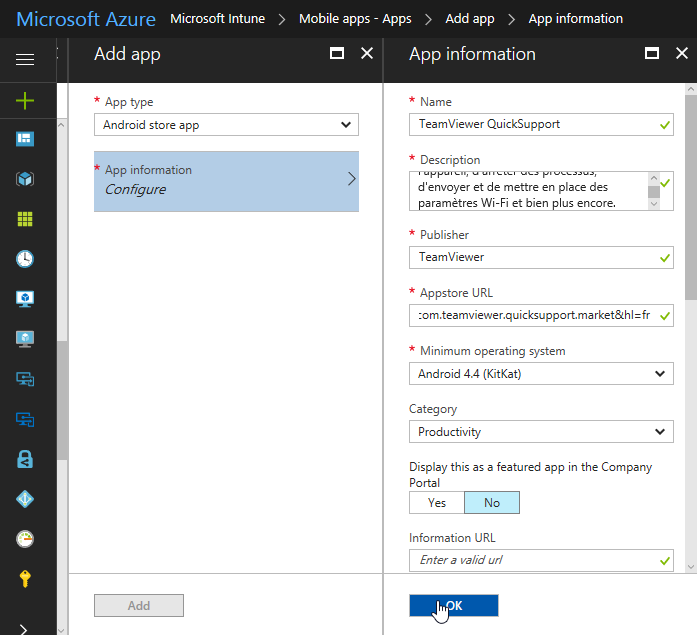

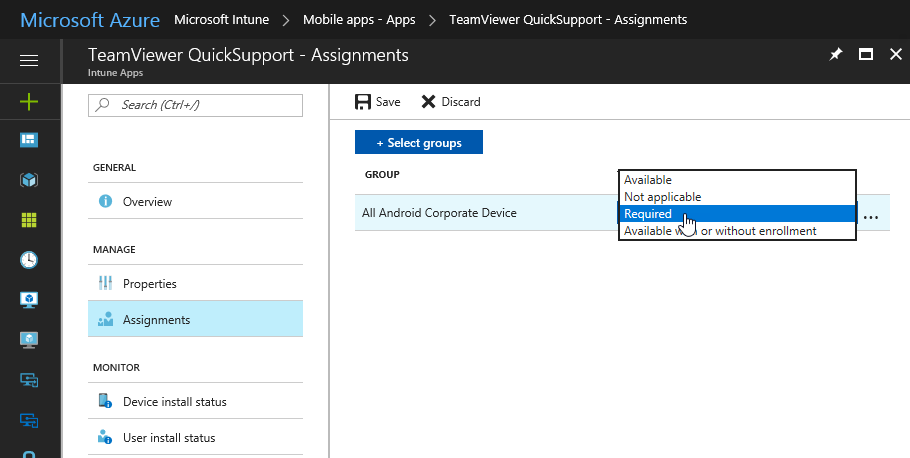

Gestion des applications

- [General] Le rapport App install status pour chaque application affiche maintenant le nombre d’installation en cours pour les utilisateurs et périphériques

- [Général] Les applications gérées par le SDK d'Intune App peuvent envoyer des messages SMS.

- [iOS] Intune collecte des informations d'inventaire d'applications à partir de périphériques personnels ou appartenant à l'entreprise et les met à la disposition des fournisseurs de services Mobile Thread Detection (MTD) (tels que Lookout for Work) pour qu'ils puissent les récupérer. Vous pouvez collecter un inventaire d'applications auprès des utilisateurs de périphériques iOS 11 ou plus.

- [Android] Support de Google Play Protect avec Android Oreo. Google présente une suite de fonctions de sécurité appelées Google Play Protect qui permettent aux utilisateurs et aux entreprises d'exécuter des applications sécurisées et de sécuriser les images Android. Intune prend en charge les fonctionnalités Google Play Protect, y compris l'attestation à distance SafetyNet. Les administrateurs peuvent définir des règles de conformité qui exigent que Google Play Protect soit configuré et sain. Le paramètre d'attestation SafetyNet exige que le périphérique se connecte à un service Google pour vérifier que le périphérique est en bonne santé et qu'il n'est pas compromis. Les administrateurs peuvent également définir un paramètre de profil de configuration pour Android for Work afin d'exiger que les applications installées soient vérifiées par les services Google Play. L'accès conditionnel peut empêcher les utilisateurs d'accéder aux ressources de l'entreprise si un périphérique n'est pas conforme aux exigences de Google Play Protect.

Supervision et Dépannage

- [Général] L’espace Troubleshoot affiche maintenant les problèmes d’enregistrement utilisateurs. Les détails à propos des problèmes et les étapes de remédiation suggérées peuvent aider les administrateurs et le support à dépanner les problèmes. Néanmoins, certains problèmes d’enregistrement ne sont pas capturés et des erreurs peuvent ne pas avoir de suggestion de remédiation.

- [Général] L'audit Intune fournit un enregistrement des opérations de changement liées à Intune. Toutes les opérations de création, de mise à jour, de suppression et d'exécution à distance des tâches sont saisies et conservées pendant un an. Le portail Azure fournit une vue des 30 derniers jours de données d'audit dans chaque espace. Ceci est filtrable. Une API graphique correspondante permet de récupérer les données d'audit stockées pour l'année précédente.

- [Windows 10] Dans l’espace Troubleshoot, pour l'utilisateur que vous visualisez, vous pouvez voir toutes les affectations des rings de mise à jour de Windows 10.

Plus d’informations sur : https://docs.microsoft.com/en-us/intune/whats-new