Mark Skorupa (Pincipal Program Manager dans l’équipe Digital Security de Microsoft) répond à certaines questions vis-à-vis de l’application du modèle de sécurité Zero Trust chez Microsoft.

On apprend notamment que concernant les périphériques Windows personnels BYOD, Microsoft requiert que ces derniers soient enregistrés dans Microsoft Intune. Si l’employé ne veut pas l’enregistrer, Microsoft fournit une des solutions suivantes :

- L’accès à des ressources telles que SharePoint et Microsoft Teams via Windows Virtual Desktop depuis n’importe quel périphérique.

- L’utilisation d’Outlook Web depuis un navigateur pour accéder à son compte email.

Concernant les périphériques IoT, Microsoft fait face aux mêmes challenges sur les autres entreprises ; c’est ce qui a d’ailleurs motivé le rachat de CyberX. Micorsoft segmente le réseau et isole les périphériques IoT selon différentes catégories : y compris les appareils à haut risque (comme les imprimantes) ; les appareils anciens (comme les machines à café numériques) qui peuvent manquer de contrôles de sécurité requis ; et les appareils modernes (comme les assistants personnels intelligents comme un Amazon Echo) avec des contrôles de sécurité qui répondent à nos normes.

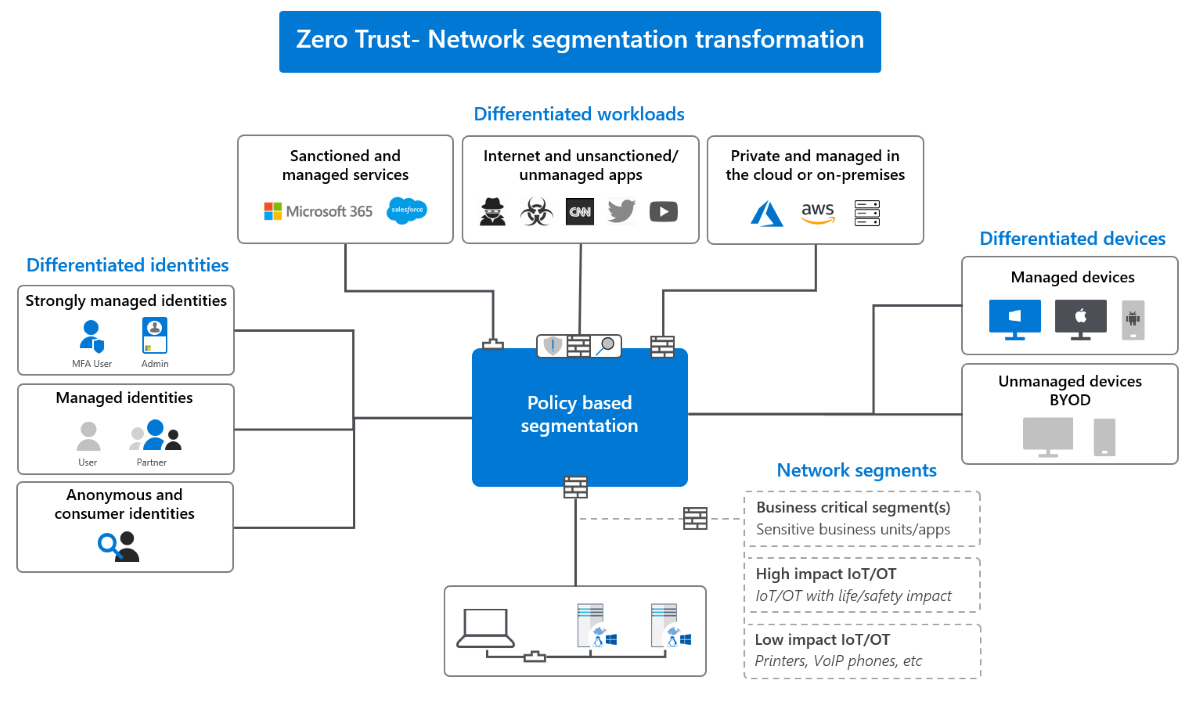

En parallèle, Microsoft continue son travail visant à ne plus utiliser de VPN en migrant les applications héritées On-Premises vers des applications Cloud. En outre, Microsoft a implémenté une configuration Split tunneling pour son VPN pour répondre aux enjeux du COVID. En parallèle, Microsoft a segmenté son réseau selon le schéma suivant :

Concernant les accès invités, Microsoft applique des étiquettes sur ses documents même lorsque la diffusion est publique. Certraines ressources comme SharePoint ou Teams se voient bloquer un accès en invité. Concernant l’accès au réseau, Microsoft fournit un SSID WiFi dédié et isolé.

Pour prendre connaissance de toutes les autres recommandations, je vous invite à lire : Microsoft’s digital security team answers your Top 10 questions on Zero Trust - IT Showcase Blog